Impressum ISSN 1867-7991 | ||

| freiesMagazin erscheint als PDF und HTML einmal monatlich. | ||

| Redaktionsschluss für die Juni-Ausgabe: 23. Mai 2010 | ||

| Kontakt | ||

| Postanschrift | freiesMagazin | |

| c/o Dominik Wagenführ | ||

| Beethovenstr. 9/1 | ||

| 71277 Rutesheim | ||

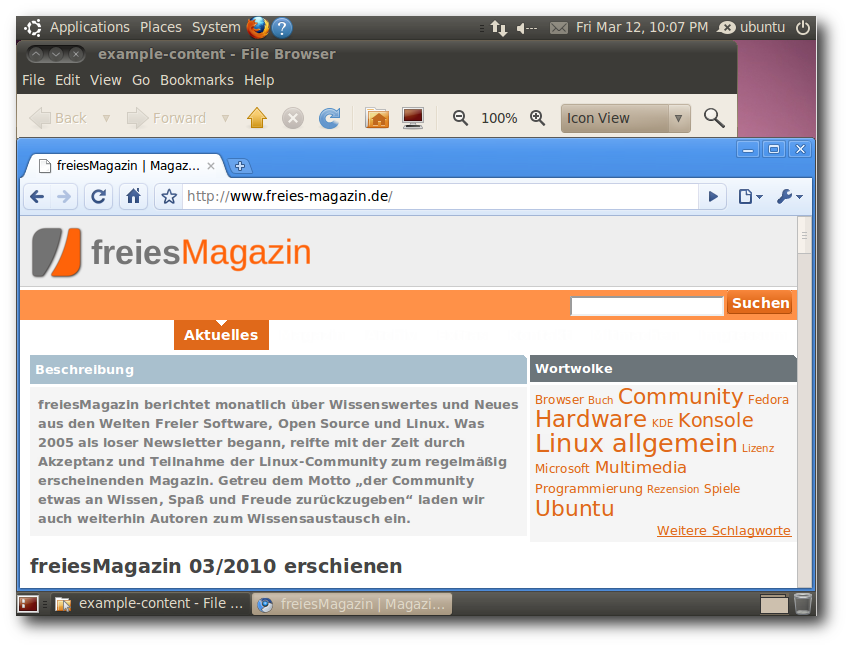

| Webpräsenz | http://www.freiesmagazin.de | |

| Autoren dieser Ausgabe | ||

| Christian Brabandt | Mit Metapixel ein Mosaikbild erzeugen | |

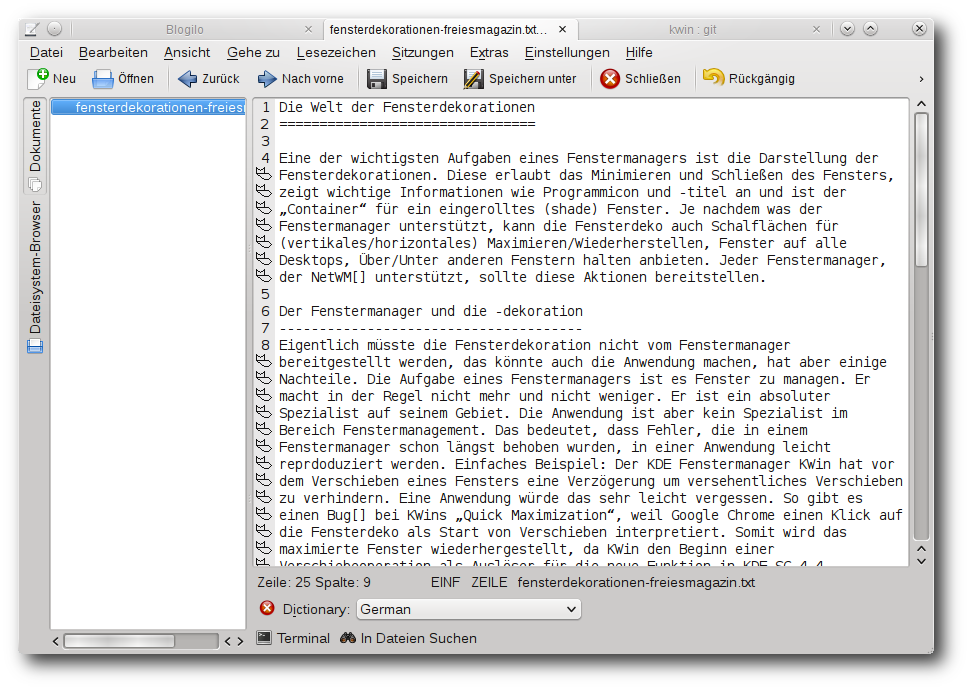

| Martin Gräßlin | Die Welt der Fensterdekorationen | |

| Mathias Menzer | Der April im Kernelrückblick | |

| Martin Sommer | Roboter sprechen Mono | |

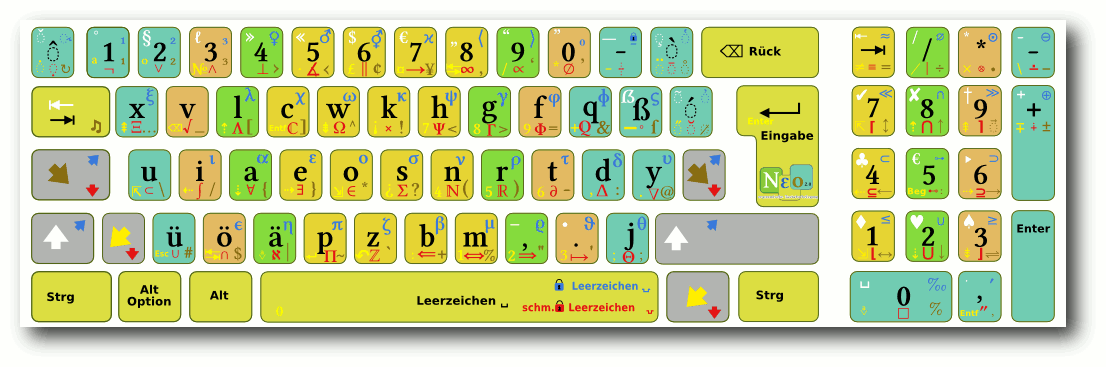

| Frank Stähr | Neo – Ein ergonomisches Tastaturlayout | |

| Thorsten Töpper | Der Portscanner Nmap – Eine Einführung | |

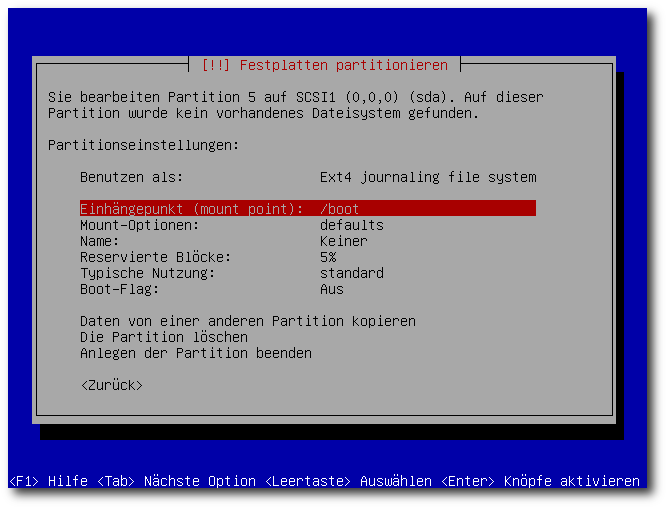

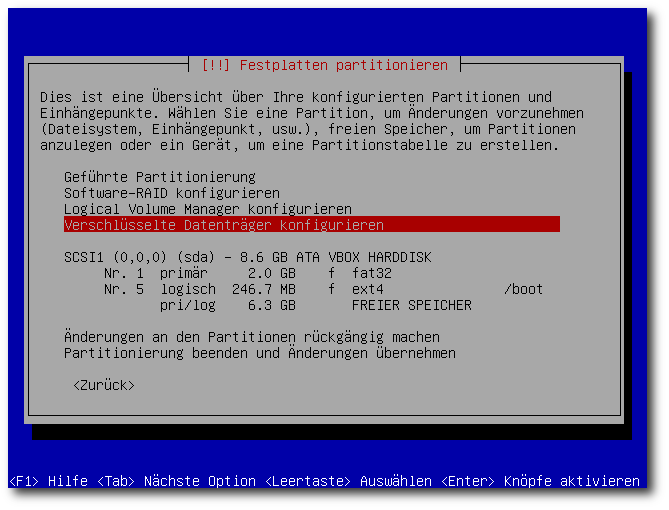

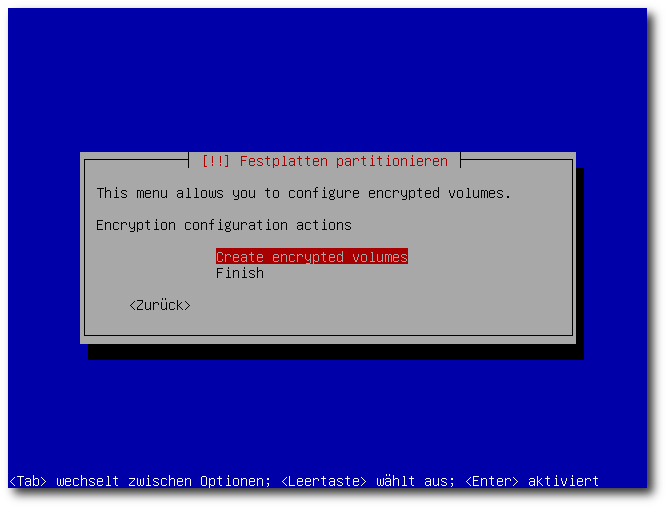

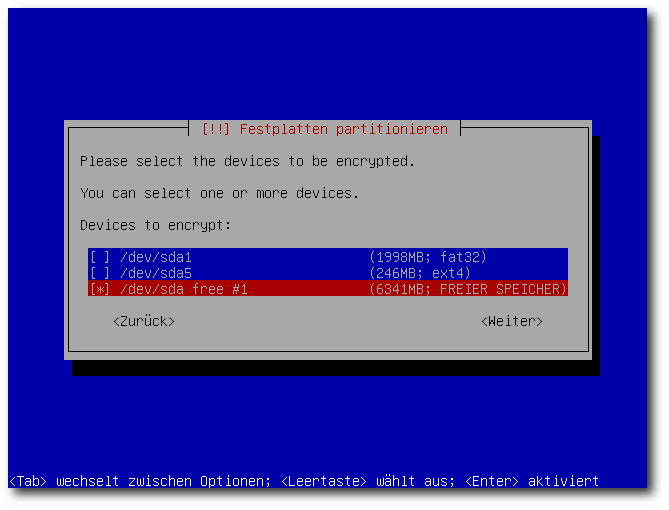

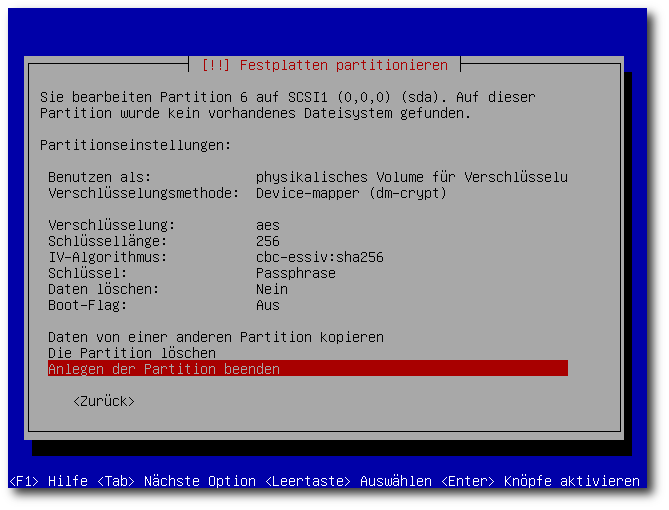

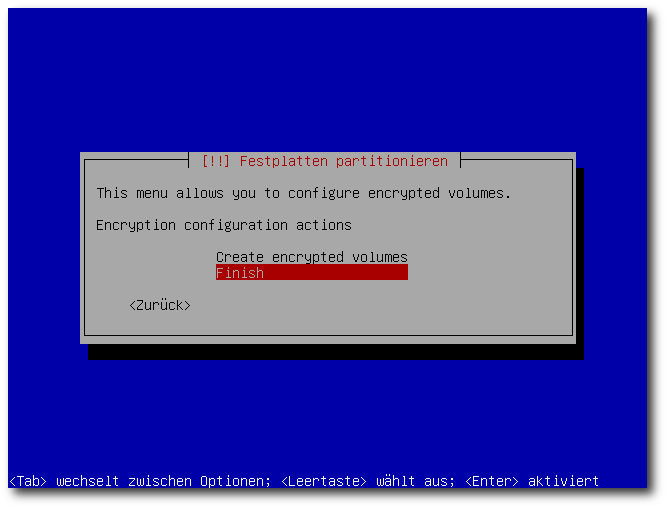

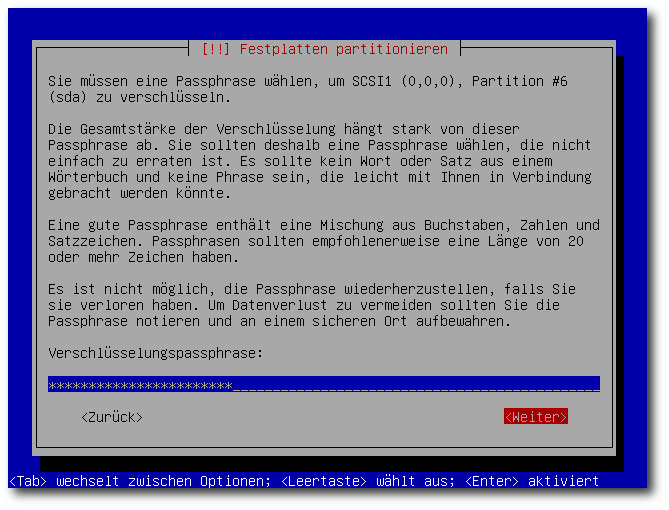

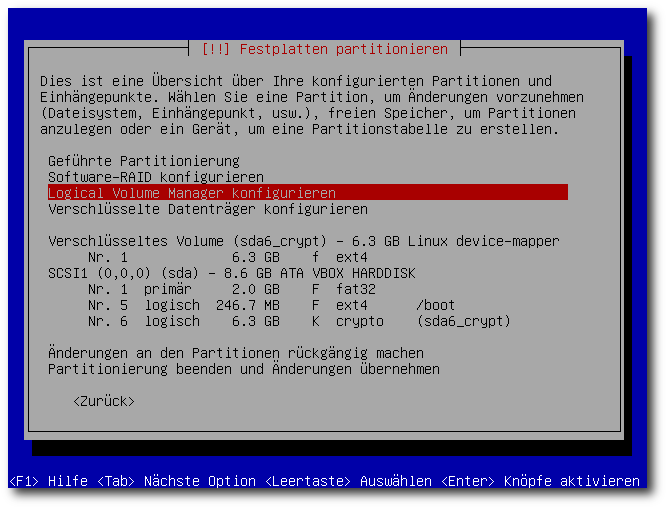

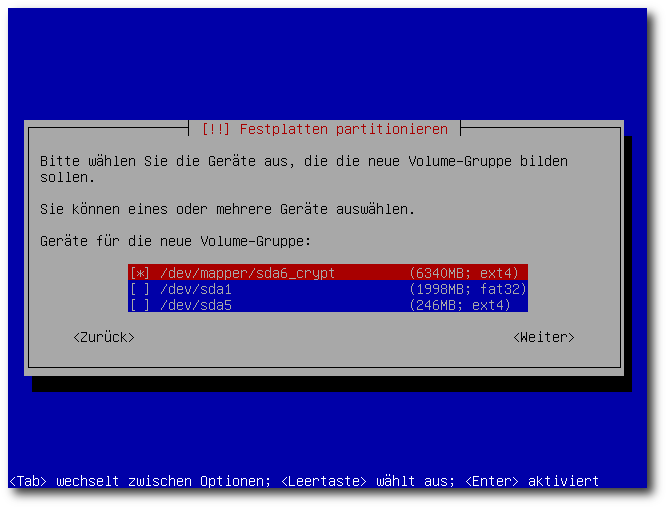

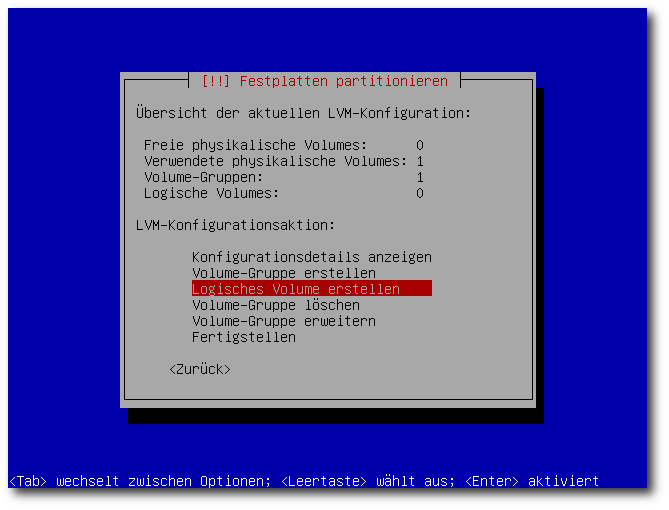

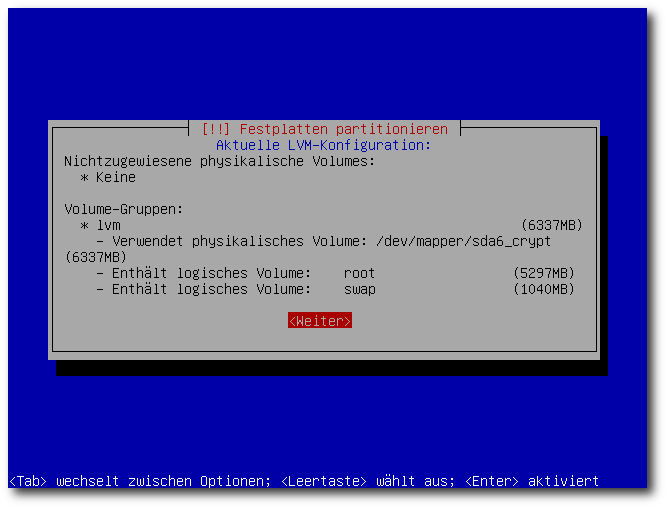

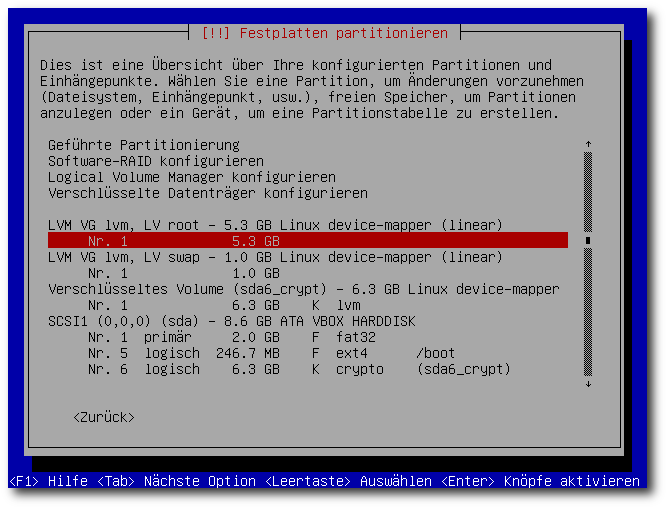

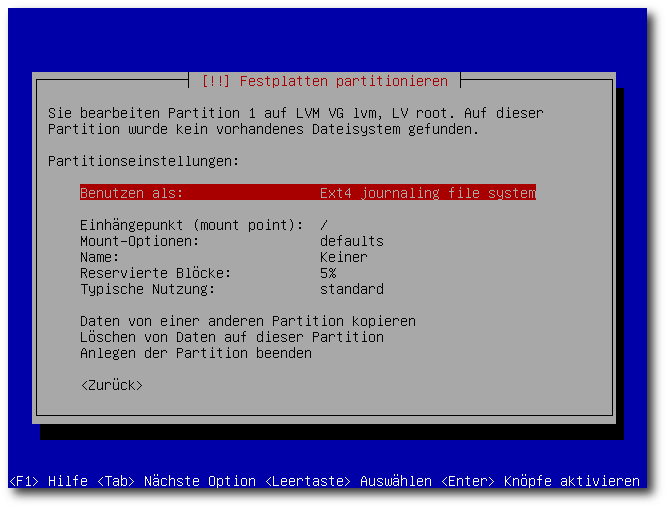

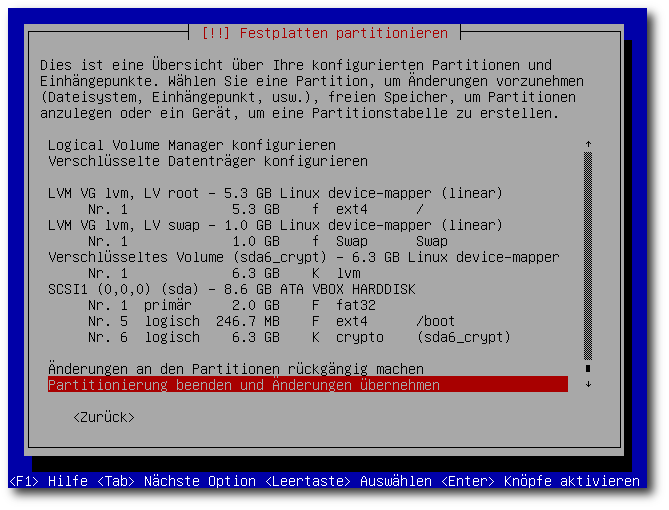

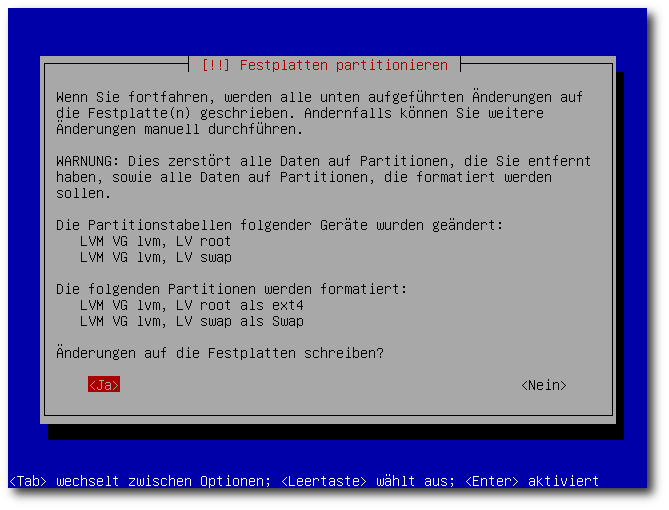

| Dominik Wagenführ | Ubuntu-Systemverschlüsselung per Alternate-CD | |

| Erscheinungsdatum: 2. Mai 2010 | ||

| Redaktion | ||

| Dominik Honnef | Thorsten Schmidt | |

| Dominik Wagenführ (Verantwortlicher Redakteur) | ||

| Satz und Layout | ||

| Ralf Damaschke | Yannic Haupenthal | |

| Sebastian Schlatow | ||

| Korrektur | ||

| Daniel Braun | Frank Brungräber | |

| Stefan Fangmeier | Mathias Menzer | |

| Karsten Schuldt | Franz Seidl | |

| Stephan Walter | ||

| Veranstaltungen | ||

| Ronny Fischer | ||

| Logo-Design | ||

| Arne Weinberg (GNU FDL) | ||

Soweit nicht anders angegeben, stehen alle Artikel und Beiträge in freiesMagazin unter der GNU-Lizenz für freie Dokumentation (FDL). Das Copyright liegt beim jeweiligen Autor. freiesMagazin unterliegt als Gesamtwerk ebenso der GNU-Lizenz für freie Dokumentation (FDL) mit Ausnahme von Beiträgen, die unter einer anderen Lizenz hierin veröffentlicht werden. Das Copyright liegt bei Dominik Wagenführ. Es wird die Erlaubnis gewährt, das Werk/die Werke (ohne unveränderliche Abschnitte, ohne vordere und ohne hintere Umschlagtexte) unter den Bestimmungen der GNU Free Documentation License, Version 1.2 oder jeder späteren Version, veröffentlicht von der Free Software Foundation, zu kopieren, zu verteilen und/oder zu modifizieren. Die xkcd-Comics stehen separat unter der Creative-Commons-Lizenz CC-BY-NC 2.5. Das Copyright liegt bei Randall Munroe.

Zum Index