Impressum ISSN 1867-7991 | ||

| freiesMagazin erscheint als PDF und HTML einmal monatlich. | ||

| Redaktionsschluss für die Dezember-Ausgabe: 22. November 2009 | ||

| Kontakt | ||

| Postanschrift | freiesMagazin | |

| c/o Dominik Wagenführ | ||

| Beethovenstr. 9/1 | ||

| 71277 Rutesheim | ||

| Webpräsenz | http://www.freiesmagazin.de | |

| Autoren dieser Ausgabe | ||

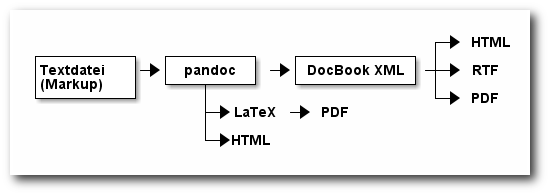

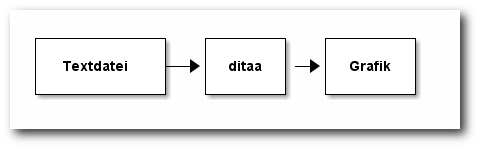

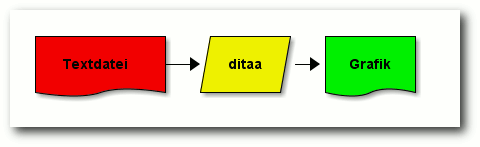

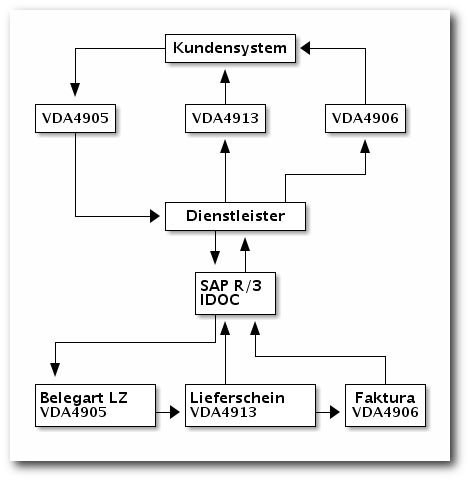

| Volker Duetsch | ASCII-Art mal anders mit ditaa | |

| Marcel Jakobs | Testen mit Perl | |

| Rainer König | Hardwarekompatibilität unter Linux | |

| Mirko Lindner | SSH-Port absichern | |

| Dominik Mäder | Nautilus-Scripts | |

| Mathias Menzer | Der Oktober im Kernelrückblick | |

| Markus Schnalke | Shebang - All der Kram | |

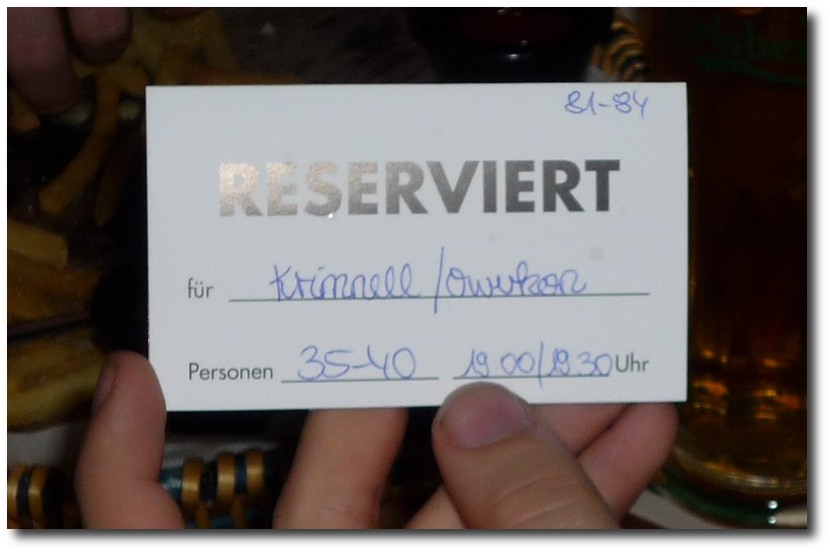

| Dominik Wagenführ | Rückblick: Ubuntu-Treffen auf der Ubucon 2009 | |

| Erscheinungsdatum: 1. November 2009 | ||

| Erstelldatum: 4. November 2009 | ||

| Redaktion | ||

| Dominik Honnef | Thorsten Schmidt | |

| Dominik Wagenführ (Verantwortlicher Redakteur) | ||

| Satz und Layout | ||

| Ralf Damaschke | Yannic Haupenthal | |

| Marcus Nelle | Markus Schaub | |

| Sebastian Schlatow | ||

| Korrektur | ||

| Daniel Braun | Raoul Falk | |

| Stefan Fangmeier | Johannes Mitlmeier | |

| Karsten Schuldt | ||

| Veranstaltungen | ||

| Ronny Fischer | ||

| Logo-Design | ||

| Arne Weinberg (GNU FDL) | ||

Soweit nicht anders angegeben, stehen alle Artikel und Beiträge in freiesMagazin unter der GNU-Lizenz für freie Dokumentation (FDL). Das Copyright liegt beim jeweiligen Autor. freiesMagazin unterliegt als Gesamtwerk ebenso der GNU-Lizenz für freie Dokumentation (FDL) mit Ausnahme von Beiträgen, die unter einer anderen Lizenz hierin veröffentlicht werden. Das Copyright liegt bei Dominik Wagenführ. Es wird die Erlaubnis gewährt, das Werk/die Werke (ohne unveränderliche Abschnitte, ohne vordere und ohne hintere Umschlagtexte) unter den Bestimmungen der GNU Free Documentation License, Version 1.2 oder jeder späteren Version, veröffentlicht von der Free Software Foundation, zu kopieren, zu verteilen und/oder zu modifizieren. Die xkcd-Comics stehen separat unter der Creative-Commons-Lizenz CC-BY-NC 2.5. Das Copyright liegt bei Randall Munroe.

Zum Index