Zur Version ohne Bilder

freiesMagazin August 2012

(ISSN 1867-7991)

IPv6

Am 6. Juni fand, von den allermeisten Anwendern unbemerkt, der IPv6 Launch Day statt. Auf diesen Tag hin sollten möglichst viele Internetprovider, Webseiten-Betreiber und Hersteller von Netzwerk-Hardware IPv6 unterstützen. Aber warum dieser Aktionismus? Wird hier versucht, das Sommerloch zu füllen? Natürlich ließe sich die Frage nach der Notwendigkeit von IPv6 auch hier wieder mit der Standard-Aussage beantworten: „Weil mit IPv4 die Adressen ausgehen.“ Die Antwort in diesem Beitrag soll für alle Anwender verständlich, daher auch etwas ausführlicher sein. (weiterlesen)

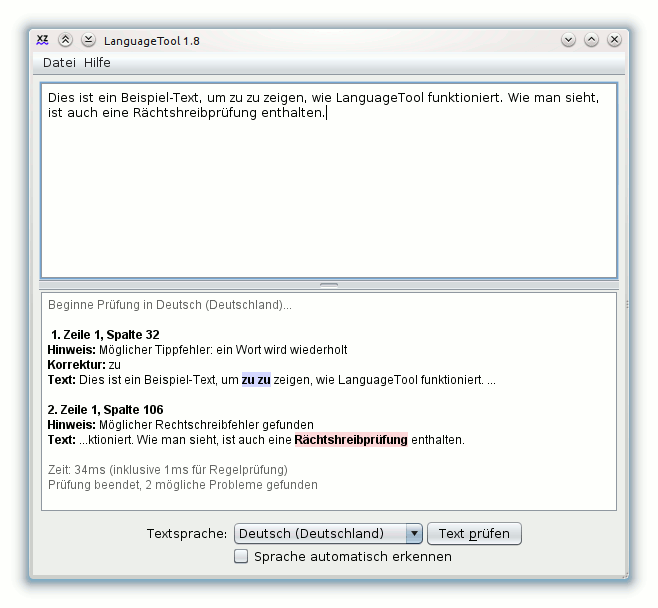

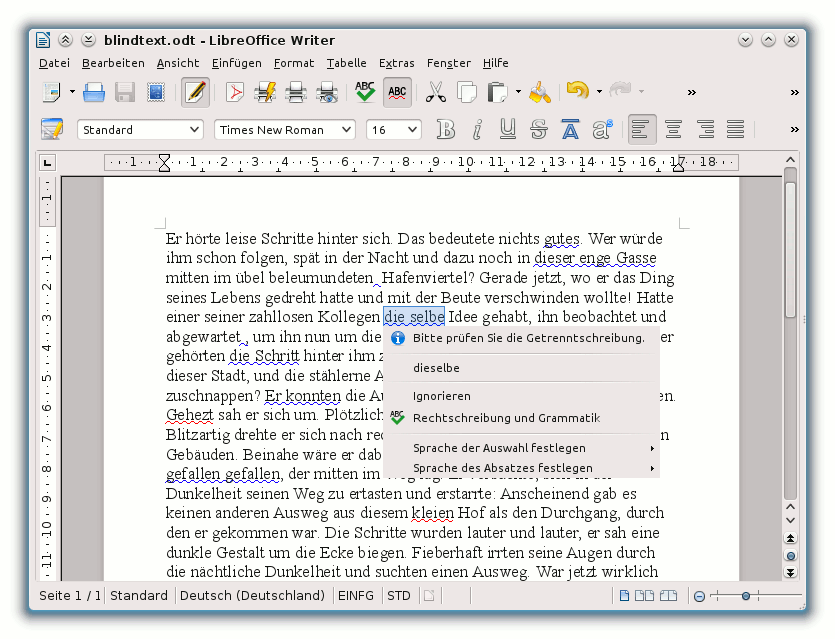

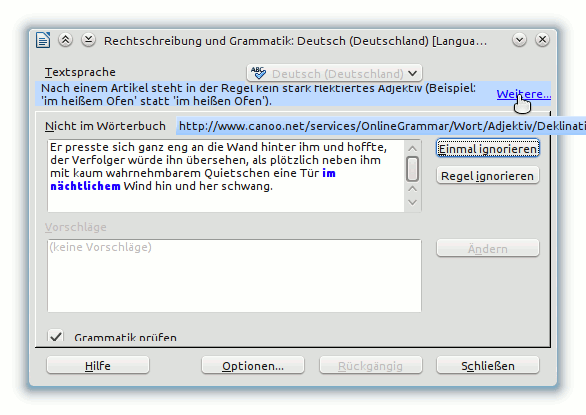

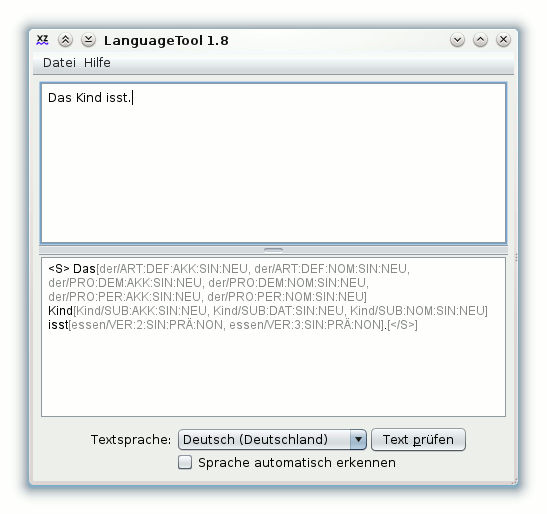

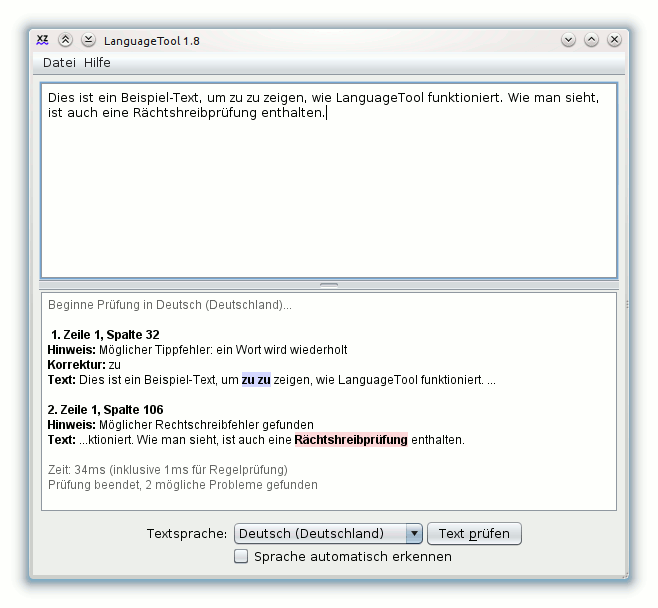

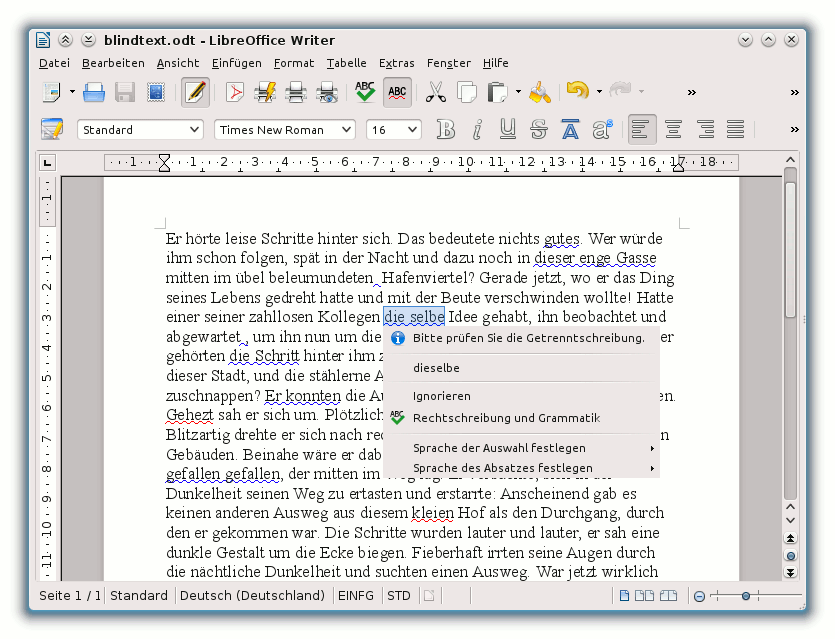

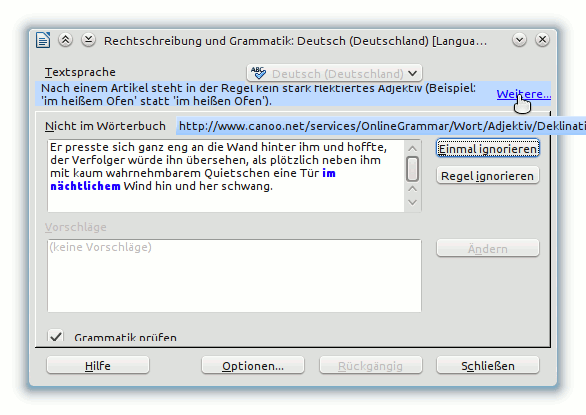

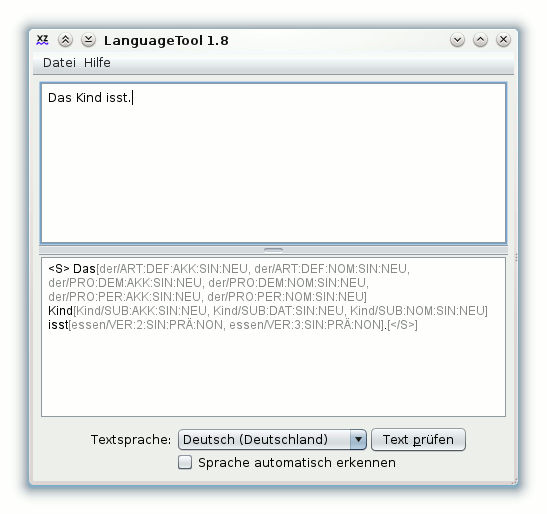

LanguageTool

Die freie Stil- und Grammatikprüfung LanguageTool ist in Version 1.8 verfügbar und erkennt neben Grammatik-, Zeichensetzungs- und Tippfehlern auch Rechtschreibfehler. Wie und wo LanguageTool eingesetzt werden kann, was das Tool kann und wie es funktioniert, wird im folgenden Artikel beschrieben. (weiterlesen)

Taskwarrior

Der Taskwarrior ist eine Aufgabenverwaltung für die Kommandozeile. Von einfachen To-do-Listen bis hin zum Management kleinerer Projekte wird alles durch diese Anwendung abgedeckt. (weiterlesen)

Zum Index

Linux allgemein

IPv6

Fedora 17

Der Juli im Kernelrückblick

Anleitungen

Perl-Tutorium – Teil 8

Software

LanguageTool – Freie Grammatikprüfung

Taskwarrior – What's next?

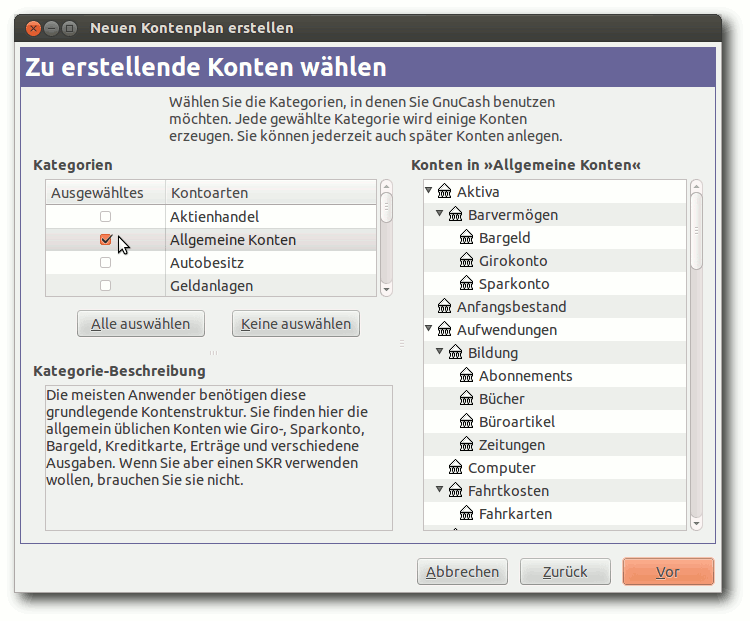

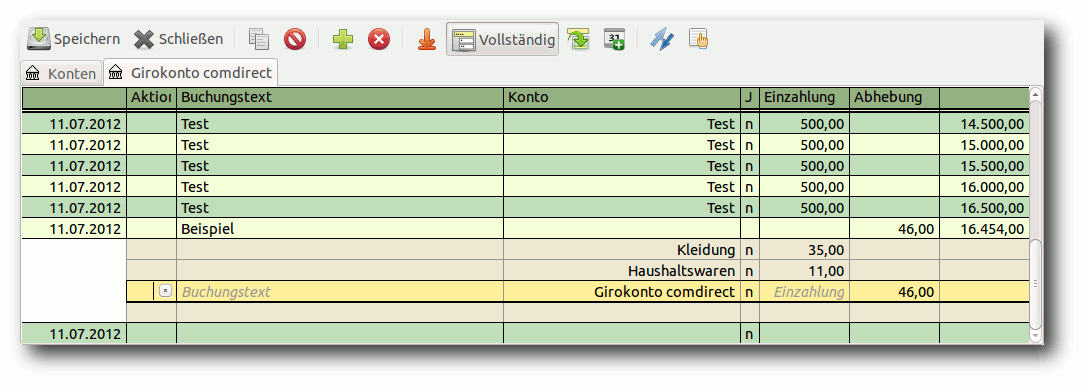

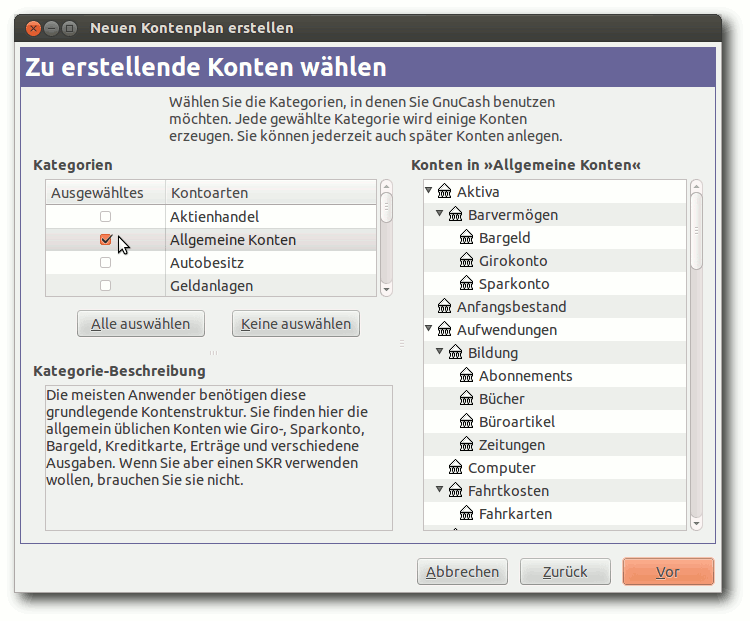

GnuCash

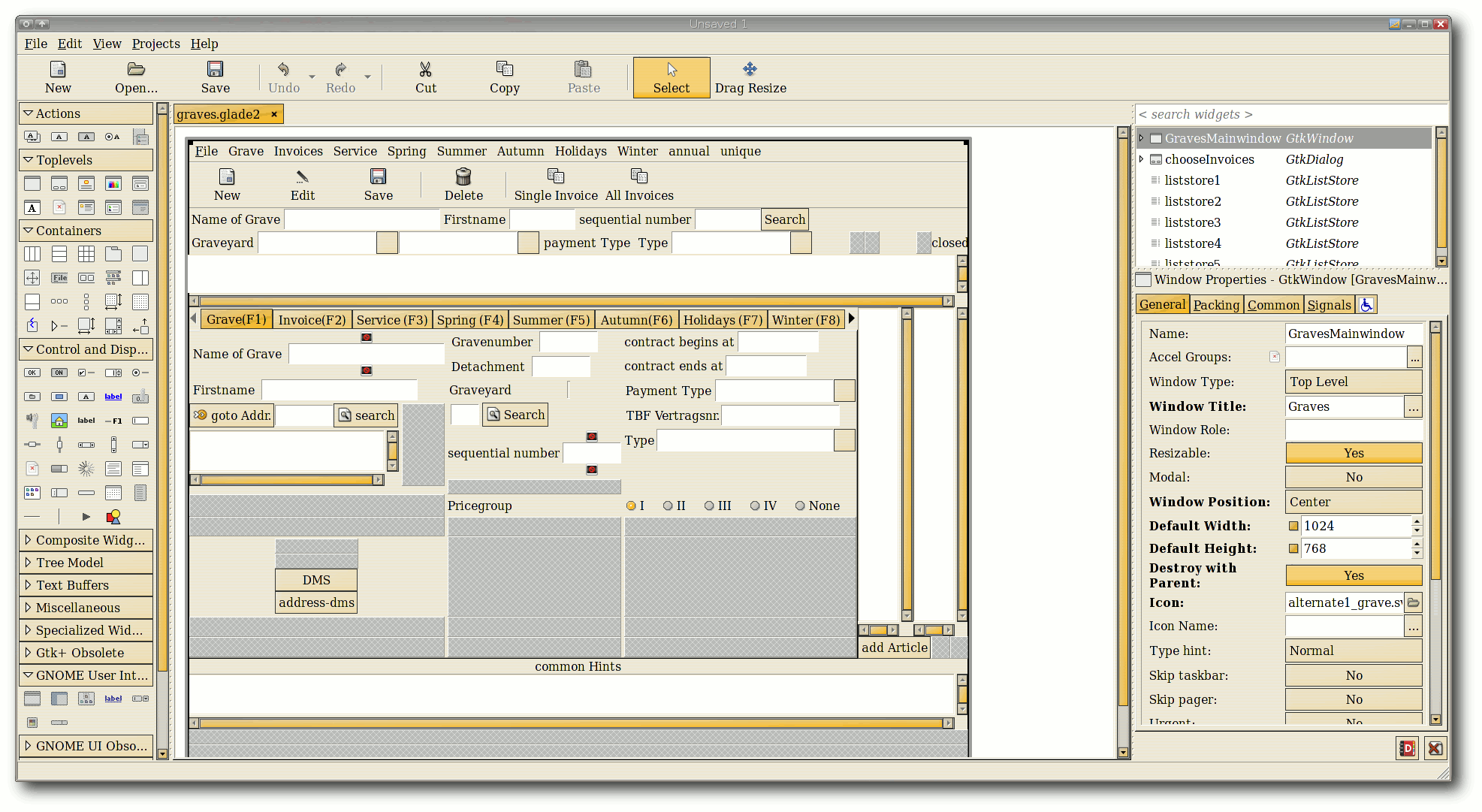

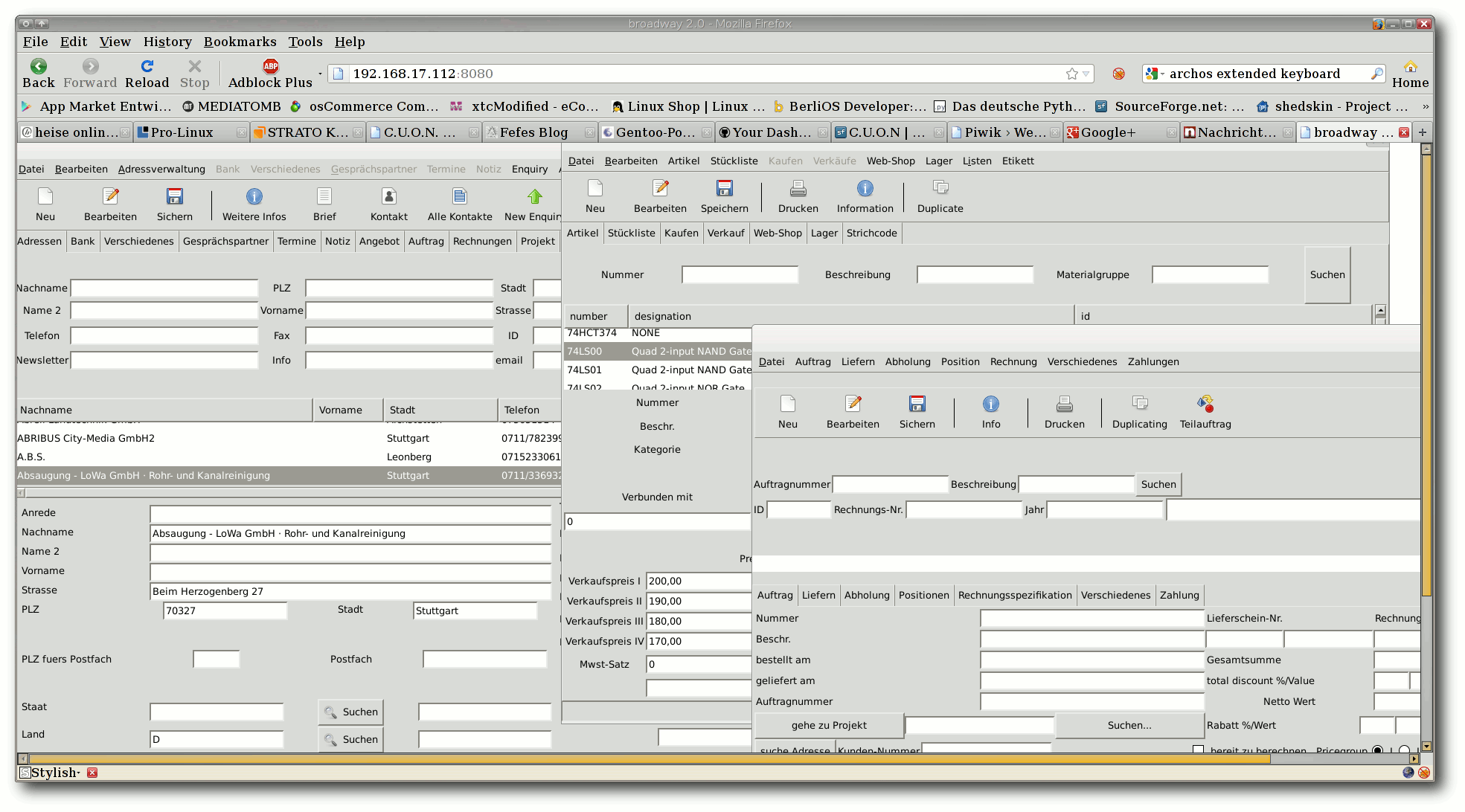

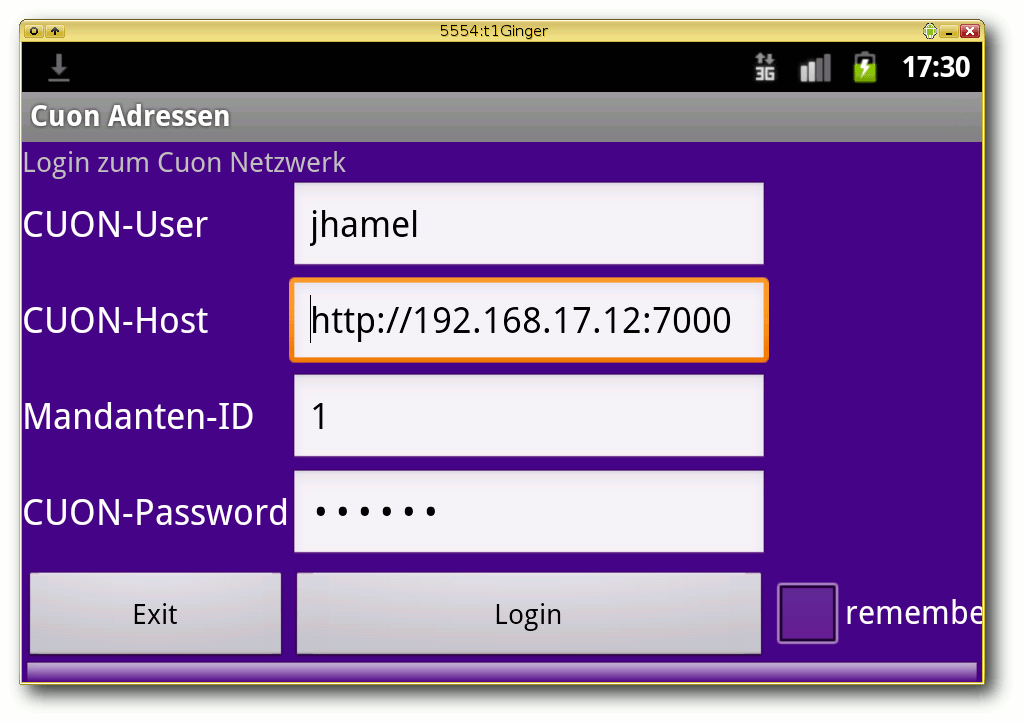

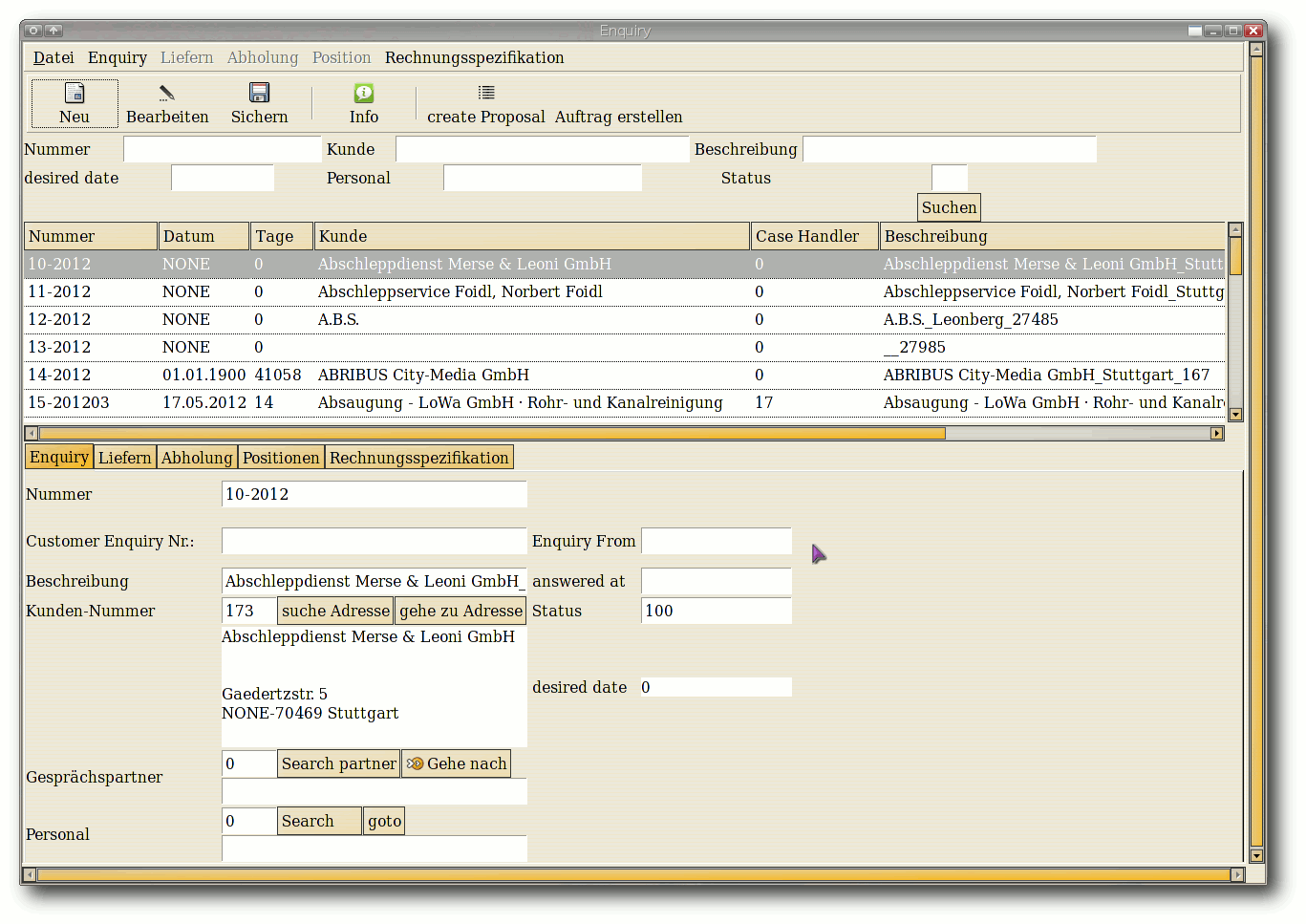

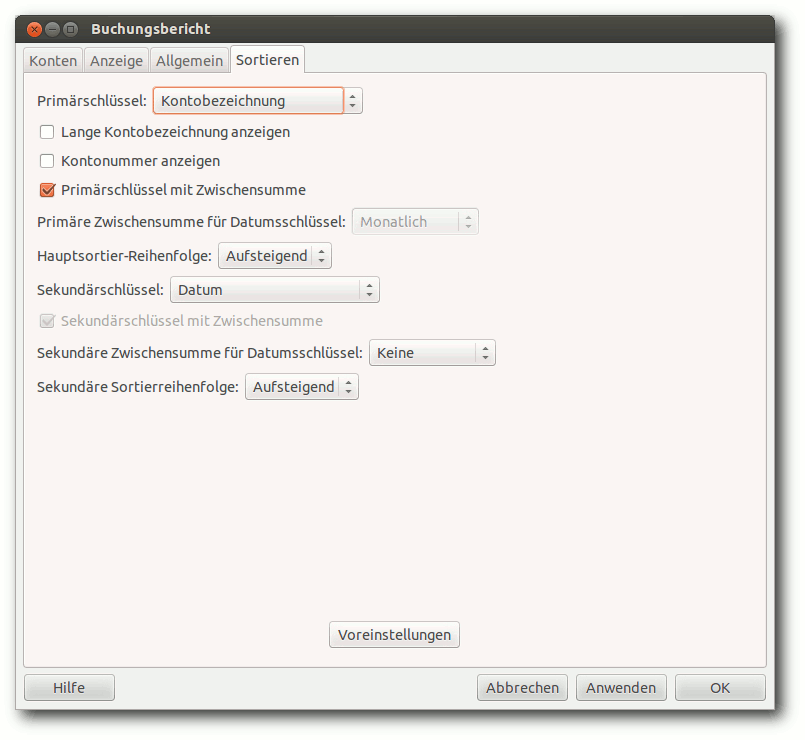

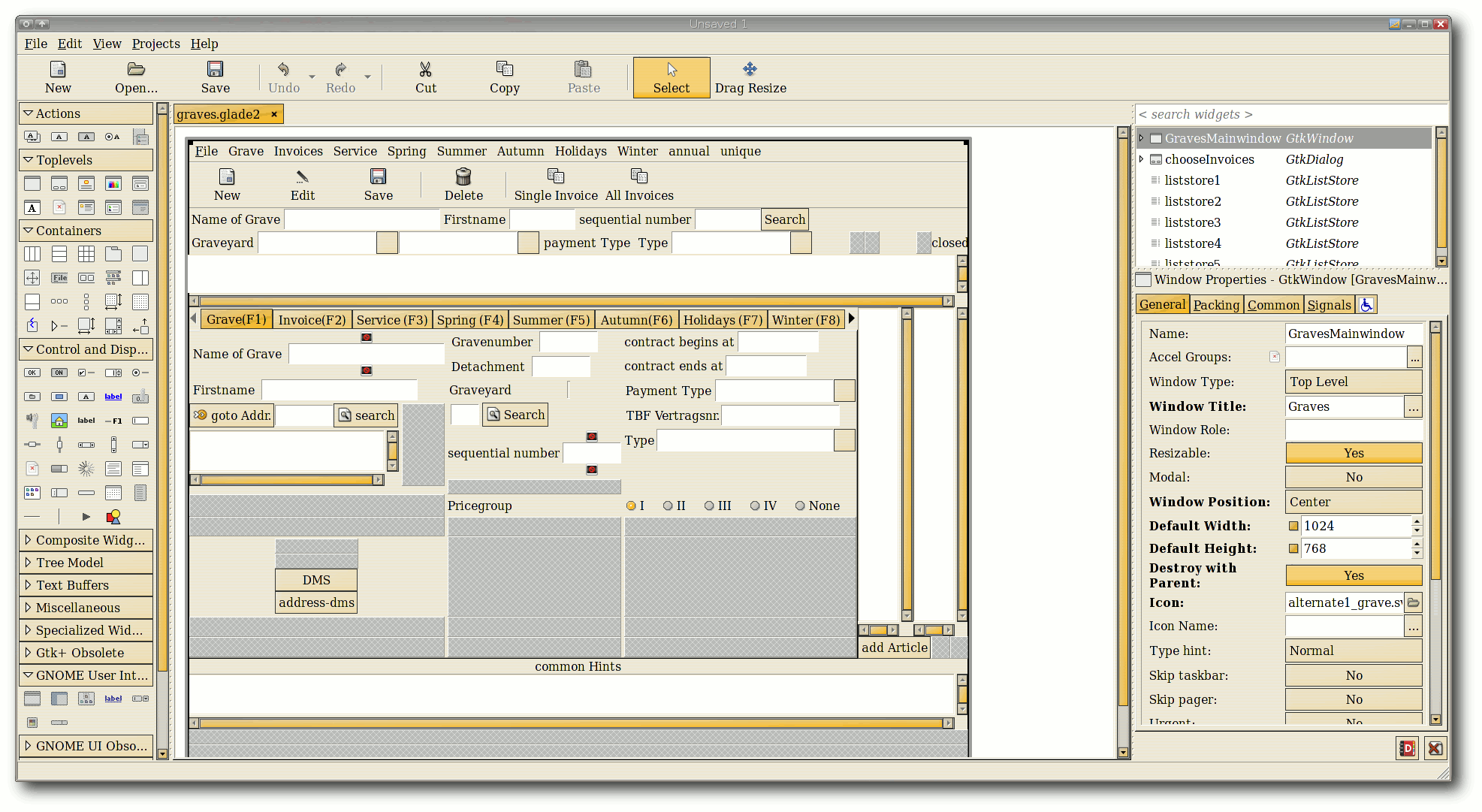

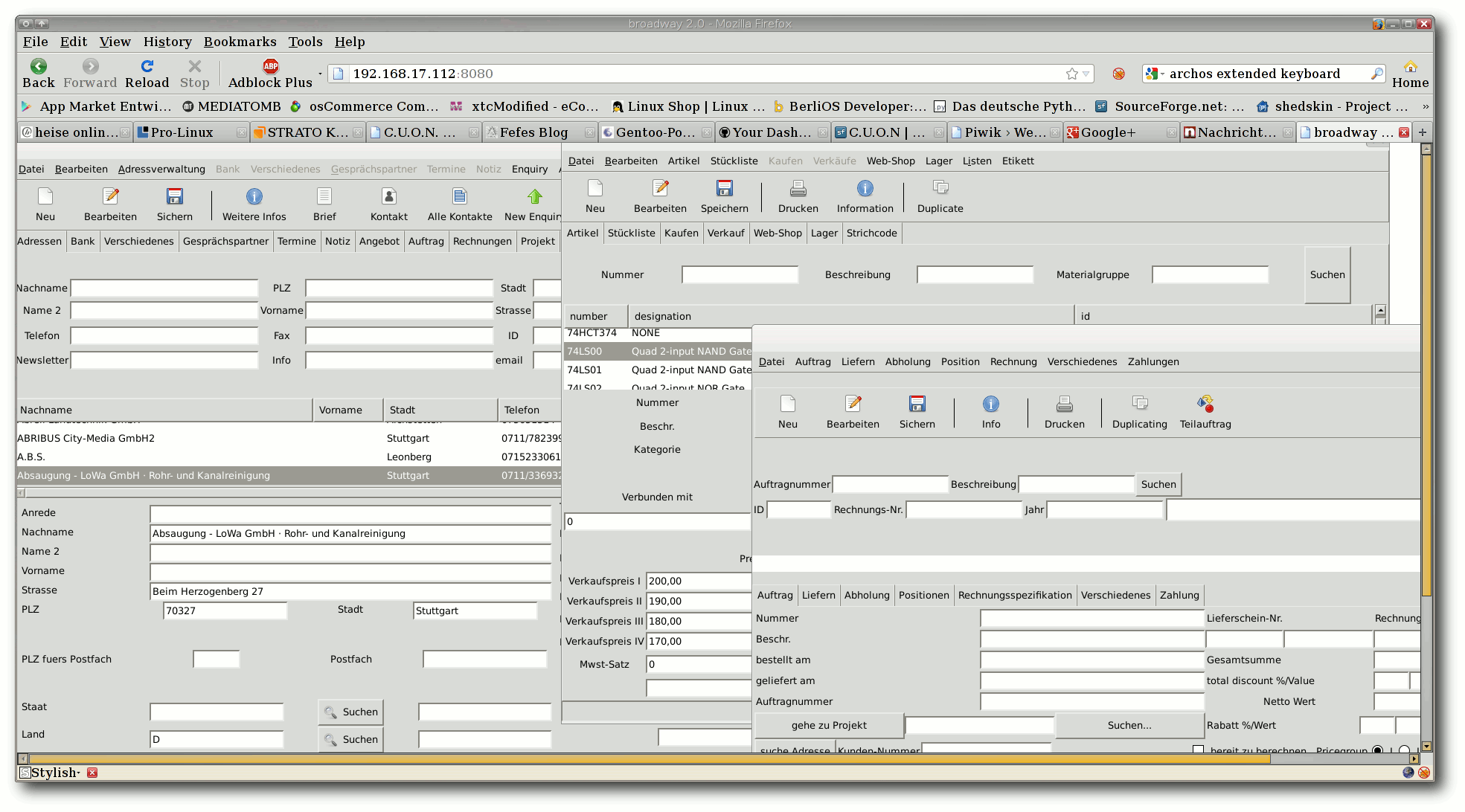

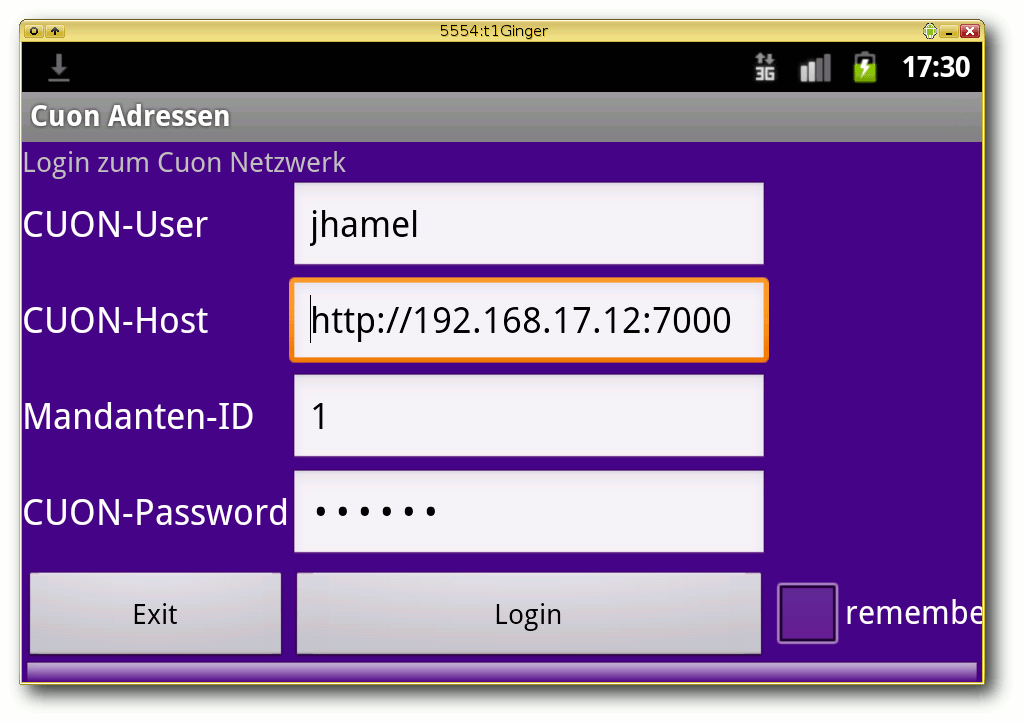

C.U.O.N., GTK3 und Broadway

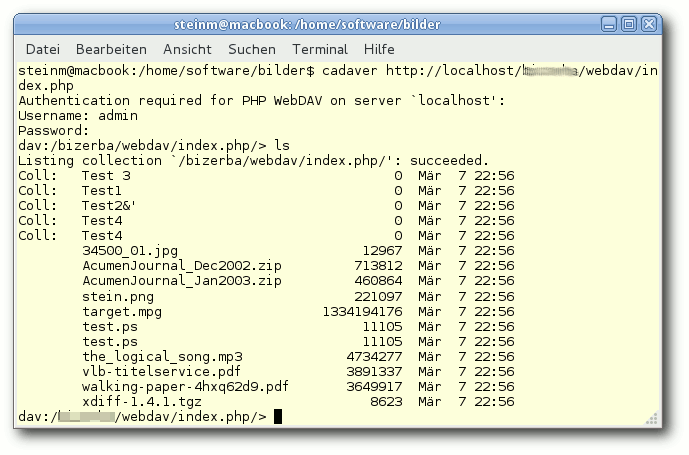

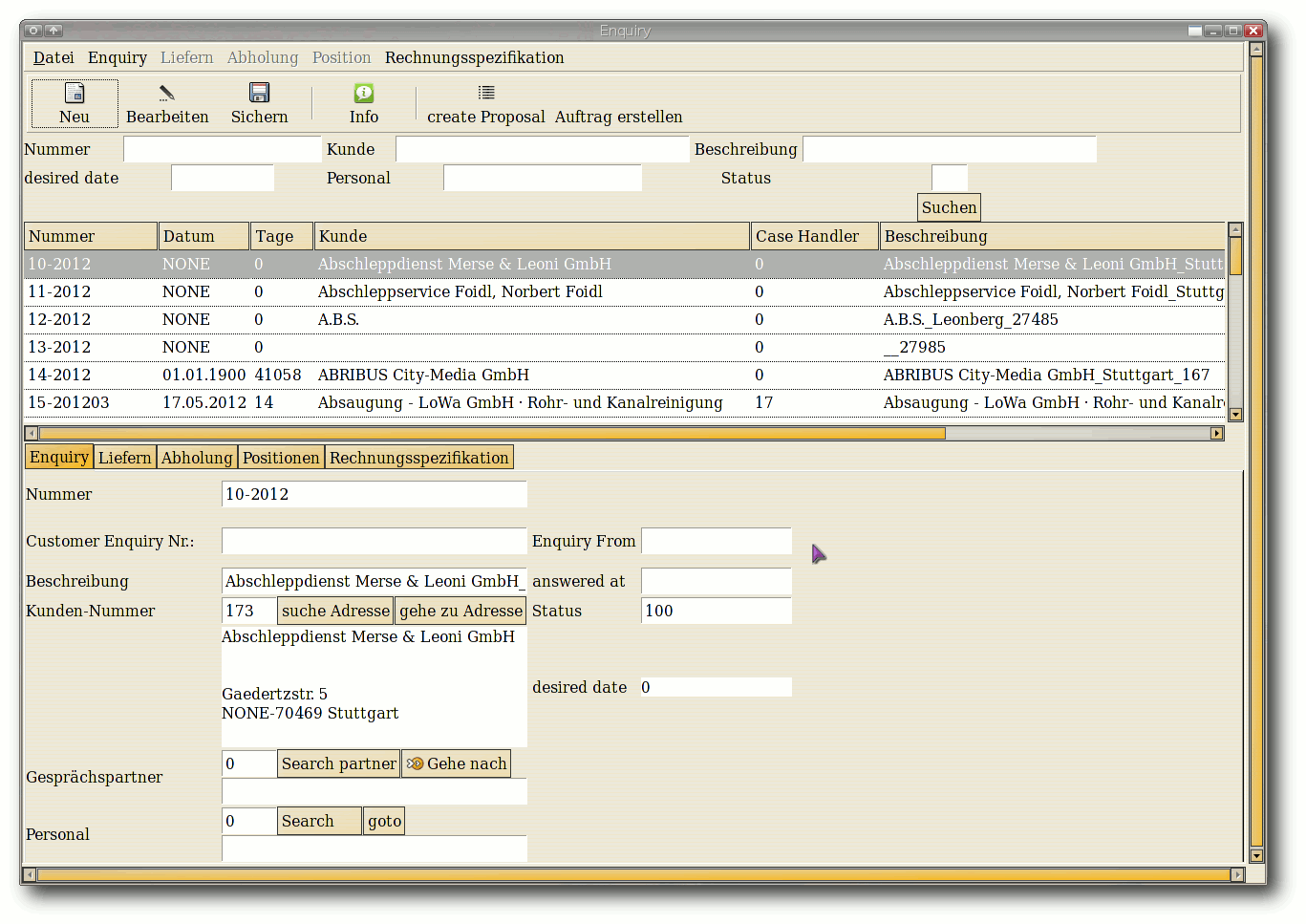

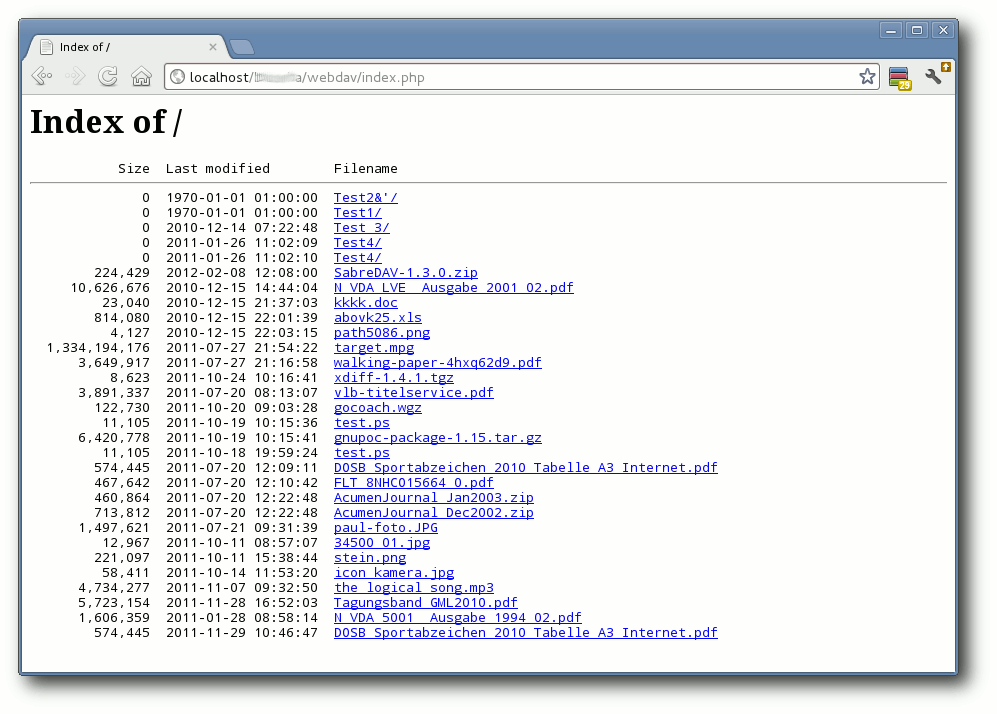

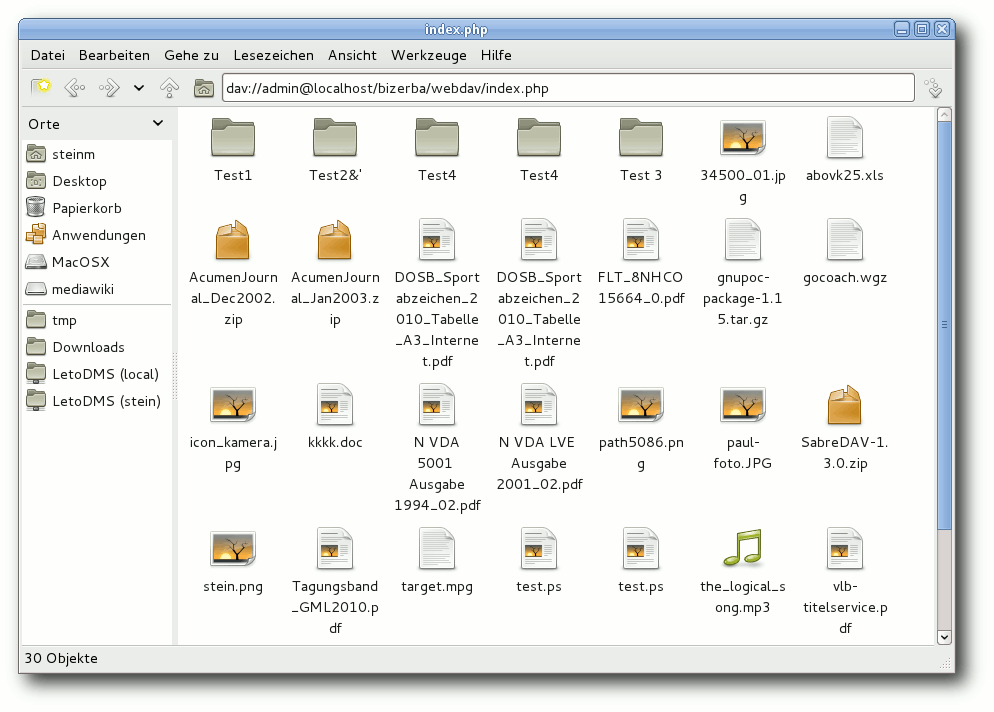

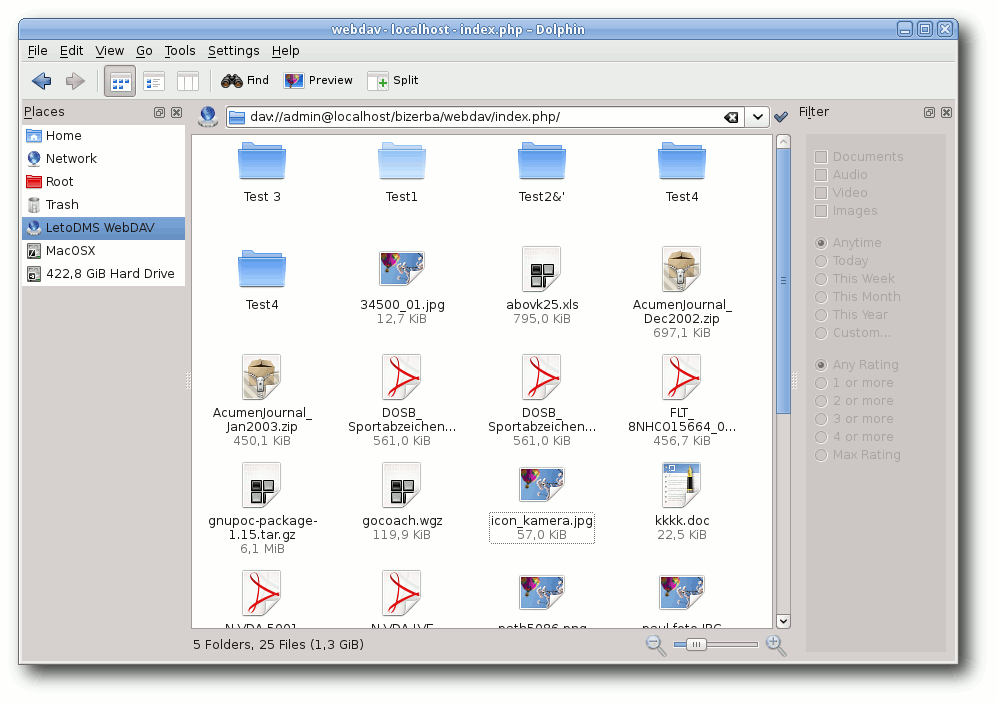

Dokumentenmanagement mit LetoDMS – Einrichtung von WebDAV

Medusa

Community

Rezension: JavaScript: The Good Parts

Rezension: Erlang/OTP

Magazin

Editorial

Leserbriefe

Veranstaltungen

Vorschau

Konventionen

Impressum

Zum Index

Vorschläge für Vortrag gesucht

Im Oktober dieses Jahres findet erstmals in Berlin die

Ubucon [1] statt. Der „Call for

Papers” [2] wurde soeben eröffnet. Da ein

Schwerpunktthema die „Community“ sein soll, ist die Idee, dass auch

freiesMagazin mit einem Vortrag vor Ort ist. Die Frage ist nur: Mit

welchem Thema?

Daher direkt die Frage an Sie, lieber Leser: Was würde Sie denn in

einem Vortrag zu freiesMagazin interessieren? Allgemein das Prozedere im

Hintergrund vom Autorenerstkontakt bis zur Veröffentlichung eines

Artikels? Oder z. B. die Erstellung unserer Mobilausgabe im

EPUB-Format? Oder etwas ganz anderes?

Schreiben Sie einfach in die

Kommentare [3],

was Sie interessiert und wir versuchen, daraus einen Vortrag, eine

Diskussionsrunde, einen Workshop oder etwas völlig anderes zu

entwickeln.

Und natürlich freuen wir uns auch über jeden Zuhörer, der zur Ubucon

nach Berlin kommt, um dann zuzuhören.

Erstellung der EPUB-Version

Immer mal wieder werden wir gefragt, mit welchem Programm wir eigentlich die

EPUB-Version von freiesMagazin erstellen und ob es möglich ist, auch ältere Ausgaben zu

konvertieren. Unsere gesammelten Erfahrungen mit

Sigil [4], einem E-Book-Editor,

werden wir daher in einer der folgenden Ausgaben vorstellen.

freiesMagazin als Debian-Paket

Wie bereits in der vorigen Ausgabe berichtet, gibt es die

Neuerscheinungen von freiesMagazin nicht nur per RSS-Feed, sondern auch als

Debian-Paket, das von MarcusLS [5]

jeden Monat als deb-Paket in seinem PPA (Personal Package

Archive) [6]

zur Verfügung gestellt wird. Ab sofort wird das deb-Paket nicht nur

die PDF-Version, sondern auch die EPUB-Version enthalten.

An dieser Stelle möchten wir darauf hinweisen, dass fremde

Paketquellen Probleme bei Paketaktualisierungen bereiten können, vor

allem, wenn sehr viel Software in ihnen vorhanden ist. Die Benutzung

geschieht also auf eigene Gefahr. Daneben erfolgt das Angebot nicht

von der freiesMagazin-Redaktion direkt, sondern ist ein reines

Privatangebot. Wer es nutzen möchte, ist aber herzlich dazu

eingeladen.

Ihre freiesMagazin-Redaktion

Links

[1] http://ubucon.de/2012/

[2] http://ubucon.de/2012/cfp

[3] http://www.freiesmagazin.de/20120719-vorschlaege-fuer-freiesmagazin-vortrag-gesucht

[4] http://code.google.com/p/sigil/

[5] https://launchpad.net/~marcusls/

[6] https://launchpad.net/~marcusls/+related-software

Das Editorial kommentieren

Zum Index

von Mathias Menzer

Am 6. Juni fand, von den allermeisten Anwendern unbemerkt, der IPv6

Launch Day statt. Auf diesen Tag hin sollten möglichst viele

Internetprovider, Webseiten-Betreiber und Hersteller von

Netzwerk-Hardware IPv6 unterstützen. Aber warum dieser Aktionismus?

Wird hier versucht, das Sommerloch zu füllen? Natürlich ließe sich

die Frage nach der Notwendigkeit von IPv6 auch hier wieder mit der

Standard-Aussage beantworten: „Weil mit IPv4 die Adressen ausgehen.“

Die Antwort in diesem Beitrag soll für alle Anwender verständlich,

daher auch etwas ausführlicher sein.

Netzwerke und Protokolle

Für die Betrachtung des Rahmens für IPv6 ist ein kurzer Exkurs in

die Netzwerkprotokolle notwendig. Diese werden für die Kommunikation

in Netzwerken verwendet, um sicherzustellen, dass sich alle

Teilnehmer auch verstehen. Dabei befinden sich mehrere

Protokollschichten übereinander, die jeweils aufeinander aufbauen

und verschiedene Aspekte der Kommunikation abdecken.

Auf unterster Ebene wird die Übermittlung von Informationen

durch das Anlegen oder Wegnehmen einer elektrischen Spannung an einer

Leitung bewerkstelligt.

Ein Netzwerkkabel enthält mehrere dieser Leitungen, in Heim- und den

meisten Firmennetzen werden darüber Daten mittels

„Ethernet“ [1] übertragen. Die

Spezifikationen von Ethernet bezeichnen nicht nur

Hardware-Komponenten wie Stecker- und Kabeltypen, sondern auch die

zu nutzenden Übertragungsmethoden, die zur Umwandlung von digitalen

Informationen in elektrische Signale notwendig sind.

Jedoch ist Ethernet nur für den Aufbau kleiner, örtlich begrenzter

Netze geeignet. Bereits um mehr als zwei Geräte zu verbinden werden

Hilfsmittel wie Hubs [2]

oder Switches [3]

notwendig, die die Verbindung zwischen den beteiligten Geräten

herstellen. Um nun größere und vor allem regionale und globale Netze

zu ermöglichen, wird ein weiteres Protokoll benötigt, das „Internet

Protocol“ (IP) [4].

Das Internet Protocol ermöglicht die Aufteilung und Trennung von

Netzen und Netzbereichen. Zum einen werden die IP-Adressen

unabhängig von der Hardware-Adresse vergeben und können entsprechend

aus einem zusammenhängenden Bereich gewählt werden. Zum anderen

kennt IP „Routing“ [5], also das

Weiterleiten von Netzwerkpaketen anhand von Routing-Tabellen in

Richtung der Zieladresse. Diese beiden Eigenschaften ermöglichten

erst die Entstehung des Internets [6].

IP ist ein paketorientiertes Protokoll. Das bedeutet, es schickt

Netzwerkpakete einfach ab und kümmert sich nicht weiter um deren

Verbleib, sobald sie zur Netzwerkschnittstelle hinaus sind. Es baut

also keine Sitzungen (Englisch: Sessions) auf, innerhalb derer eine

zuverlässige Datenübertragung geprüft und gewährleistet wird.

Auch besitzt es keine einfache Schnittstelle für die gezielte Übertragung

der Daten von Anwendungen. Dies bietet das „Transmission Control

Protocol“ (TCP) [7]

durch seine TCP-Ports. Wird ein Paket an einen solchen Port adressiert,

so reicht TCP es automatisch an das zum Port gehörende Programm weiter.

Als Beispiel sei hier Port 80 genannt, über den Webbrowser von einem

Webserver die Herausgabe einer Web-Seite erfragen können.

Die Sicherstellung, dass die gesendeten Daten auch wirklich am anderen Ende ankommen

wird ebenfalls durch TCP umgesetzt, weshalb die Kombination dieser

Protokolle als TCP/IP bekannt ist und das Rückgrat des Internet

darstellt.

Alle wichtigen Protokolle höherer Ebenen setzen für eine

zuverlässige Datenübertragung auf den TCP/IP-Protokollstapel,

darunter zum Beispiel die typischen Web-Protokolle

HTTP [8] und

HTTPS [9],

sowie die für E-Mail notwendigen Protokolle

SMTP [10] und

POP [11].

Versionssprung

Letztlich stellen die IP-Adressen die Basis für das Funktionieren

und die Zuverlässigkeit von IP und aller darauf aufbauenden

Protokolle dar. Ihre Größe von 32 Bit ergibt etwas weniger als 4,3

Milliarden Adressen, doch die Anzahl der am Internet teilnehmenden

Geräte liegt schon längst darüber. Möglich macht dies eine

Behelfslösung namens Network Address Translation

(NAT) [12]

zusammen mit einigen speziellen IP-Adress-Pools, die im Internet selbst

nicht genutzt werden.

So können Heim- und Unternehmensnetze intern diese

privaten IP-Adressen [13]

verwenden und lassen diese beim Zugriff auf das Internet in

offizielle Adressen „übersetzen“. Das bedeutet, dass ein Router sich

merkt, wenn ein Rechner aus seinem Netzwerk eine Verbindung zu einem

Server im Internet öffnet und die Informationen dazu in einer

Tabelle festhält um zwischen Rechner und Server vermitteln zu

können. Aus Sicht des Servers greift dann der Router auf

seine Dienste zu.

Dieses Verfahren spart jede Menge Adressen ein, die sonst an jeden

einzelnen Privat- oder Firmen-PC vergeben werden müssten, von

internetfähigen Mobiltelefonen gar nicht zu reden. Ein kleiner

Gewinn hierbei ist, dass Geräte hinter einem NAT-Router unsichtbar

bleiben und damit eine gewisse Privatsphäre genießen. Dennoch stellt

NAT letztlich eine Krücke dar, die auch Probleme verursacht.

Eine der Forderungen an ein überarbeitetes Internetprotokoll ist

also, dass der Adressraum viel größer sein muss. Die weite

Verbreitung von vernetzten Geräten auch unter technisch wenig

interessierten Menschen bringt auch den Wunsch nach einer

einfacheren Netzwerkkonfiguration mit sich.

Der IPv4-Nachfolger

wurde ab 1995 nach diesen und weiteren Kriterien entwickelt und drei

Jahre später als IPv6 mit dem RFC 2460 [14]

veröffentlicht.

Was ist neu?

Was beim Anblick einer IPv6-Adresse auffällt, ist ihre scheinbare

Komplexität. Sie ist mit 128 Bit viermal so lang wie ihr

IPv4-Pendant und ermöglicht einen kaum vorstellbaren Adressraum von

79 Quadrilliarden Adressen. Die acht Blöcke mit jeweils 4

hexadezimalen Ziffern werden durch Doppelpunkte getrennt und

zusätzlich kommen noch Verkürzungsregeln zum Einsatz:

- Die führenden Nullen eines Blocks können entfallen:

| Entfernung führender Nullen |

| 2001 | : | 0db8 | : | 0000 | : | 0000 | : | f054 | : | 00ff | : | 0000 | : | 02eb |

| → | 2001 | : | db8 | : | 0 | : | 0 | : | f054 | : | ff | : | 0 | : | 2eb |

- Mehrere nur aus Nullen bestehende Blöcke können zusammengefasst

und durch zwei direkt aufeinander folgende Doppelpunkte markiert

werden.

Diese Zusammenfassung kann nur einmal pro Adresse angewendet werden:

| Zusammenfassung von Blöcken |

| 2001 | : | db8 | : | 0 | : | 0 | : | f054 | : | ff | : | 0 | : | 2eb |

| → | 2001 | : | db8 | : | : | : | 0 | : | f054 | : | ff | : | 0 | : | 2eb |

Eine solche Adresse lässt sich kaum merken, insofern erhält die

„Netzwerk-Adressauskunft“ Domain Name Service

(DNS) [15] umso mehr

Bedeutung. Dagegen schwindet die Bedeutung von

DHCP [16], das bislang die Zuweisung von

IP-Adressen in den meisten Netzen verantwortete, denn IPv6 hat die

nötigen Mechanismen hierfür bereits an Bord.

Wird ein IPv6-fähiges Gerät in einem Netzwerk aktiviert, so

generiert es seine IP-Adresse selbst aus der Hardware-Adresse seiner

Netzwerkschnittstelle. Diese Link-Lokale Adresse wird nur zur

Kommunikation im eigenen Netzwerksegment genutzt und als erstes für

die Ermittlung anderer Geräte im Netz und der Suche nach Routern

verwendet.

Sind Router vorhanden, so geben sie mittels „Router

Advertisement“ dem Gerät ein Präfix

(oder mehrere) zurück. Dieses

wird, wieder mit der Hardware-Adresse zusammen, zur Erzeugung einer

weiteren, globalen Adresse verwendet, die nun zum Datenaustausch

über den Router hinweg genutzt werden kann.

Über das Router

Advertisement werden dem Gerät auch weitere Konfigurationen

für das lokale Netzwerk wie der

DNS- oder DHCP-Server, der wohl nur noch in

komplexen Netzen eine Existenzberechtigung haben wird, mitgeteilt.

Übergangsverfahren

Da der Umstieg von Version 4 auf Version 6 nicht von jetzt auf

gleich geschehen kann, gibt es Mechanismen für die potentiell sehr

lange Übergangszeit, in der beide Protokolle zum Einsatz kommen. Das

Verfahren, das in nächster Zeit am meisten Verbreitung finden wird,

ist Dual-Stack. Dies bedeutet nichts anderes, als dass für die

Netzwerkschnittstelle beide IP-Protokolle implementiert werden und

ein Gerät somit neben IPv4- auch IPv6-Adressen bekommt.

Über welche Protokoll-Version eine Kommunikation dann tatsächlich abläuft, hängt

von den Fähigkeiten der beteiligten Komponenten, also Client, Server

und den Netzwerkgeräten dazwischen ab. Im Idealfall bekommt der

Anwender davon nichts mit.

Die IPv6-Unterstützung lässt auch 13 Jahre nach Veröffentlichung des

Standards zu wünschen übrig. Ärgerlich ist für den Anwender zu Hause

vor allem, dass derzeit keiner der großen Internetzugangsprovider

IPv6 anbietet. Somit sind auch hier wieder Behelfslösungen

notwendig, wo IPv6 erwünscht oder benötigt wird.

Insbesondere Tunnelverfahren sind hier gängig, zumal diese teilweise auch von den

Herstellern einiger Breitband-Router unterstützt werden. Recht

simpel auf Anwenderseite ist 6to4 [17],

bei dem IPv6 in v4-Pakete gepackt und dann an ein 6to4-Relay

gesendet werden. Dieses fungiert dann quasi als Zugangspunkt zum

IPv6-Internet. Die IPv4-Adresse des Rechners wird bei diesem

Verfahren in die IPv6-Adresse codiert, indem die Bestandteile in

hexadezimale Ziffern umgewandelt und hinter ein "2002:Präfix gehängt werden.

Einen etwas anderen Weg geht 6in4, das gerne von

Tunnelbrokern [18] genutzt wird.

Hier wird über den Tunnelbroker ein eigenes IPv6-Netzwerk

bereitgestellt. Auch hier ist der Tunnelbroker beziehungsweise ein

angeschlossener Zugangspunkt (POP = Point of Presence) die Pforte

zur IPv6-Welt. Als Beispiel sei hier SixXS [19]

genannt, das unter anderem von aktuellen Routern aus dem Hause AVM

unterstützt wird. Diese können dann auch den in ihrem Netzwerk

befindlichen Rechnern IPv6-Adressen zuweisen und so an dieses

Protokoll anbinden.

Einen Endpunkt direkt am Client bietet auch

Teredo [20], das von Microsoft

entwickelt und seit Windows XP verfügbar ist. Eine Umsetzung des

Protokolls für Linux und BSD existiert unter dem Namen Miredo. Auch

hier wird ein Miredo-Server zur Anbindung verwendet, im Gegensatz zu

den bisher vorgestellten Tunnel-Mechanismen wird hier jedoch

lediglich das Gerät bedacht, auf welchem der Miredo-Dienst läuft.

Alle Tunnel bergen ein großes Problem: Was mit ihrer Hilfe

transportiert wird, kann in der Regel durch Firewalls und Proxies

nicht kontrolliert werden. Also stellen sie entweder ein potentielles

Sicherheitsrisiko für größere Netzwerke dar oder die Verwendung

dieser Tunnel wird von den Netzwerk-Administratoren gleich ganz

unterbunden.

Eine letzte Lösung für derartig eingeschränkte Nutzer

stellen dann noch Proxies [21]

dar, die Web-Dienste aus dem IPv6-Internet auf einem per IPv4

erreichbaren Server darstellen.

Ein Verfahren, mit dem man unter IPv4 bereits viele Erfahrungen

sammeln konnte, ist NAT. So wurde auch eine Variante spezifiziert,

die die Umsetzung von IPv4- in IPv6-Pakete beschreibt.

NAT64 [22] erfordert keinen Tunnel,

sondern arbeitet auf beiden Seiten mit den jeweiligen Protokollen.

Im Endeffekt werden IPv4-Adressen hexadezimal kodiert und dann an

ein für dieses Verfahren vorgesehenes IPv6-Präfix angefügt (Bsp:

203.0.113.1 → cb00:7101 → 64:ff9b::cb00:7101).

Das NAT-Gateway vermittelt dann zwischen beiden Welten, wobei dies

jedoch nur für die mit IPv6 angebundenen Geräte transparent ist.

Die IPv4-basierten Rechner sehen als Kommunikationspartner nur das

NAT-Gateway und wissen von den dahinter liegenden IPv6-Host nichts.

Insofern eignet sich dies nur, um reinen IPv6-Netzen Zugriff auf die Reste des

IPv4-Internets zu gewähren, ist also eher Zukunftsmusik.

Probleme

Getreu dem Motto „es muss nicht besser werden, weil es anders wird“

(frei nach Georg Christoph Lichtenberg [23]),

bringen die Änderungen des neuen Protokolls auch ein paar Probleme

mit sich.

Von Datenschützern wird beispielsweise immer wieder darauf

hingewiesen, dass sich mit den neuen Adressen die Anwender leicht

verfolgen lassen. Dass jedes Gerät eine eindeutige Adresse erhält

und diese auch zeitlebens behalten kann, ist eindeutig im Design von

IPv6 vorgesehen.

Somit entfallen drei Punkte, die bislang eher als

Nebenprodukt von Behelfslösungen die Privatsphäre des Nutzers ein

wenig geschützt hatten:

- Die dynamische Adresse im eigenen Netzwerk: Sie weicht dem durch

die permanente Hardware-Adresse bestimmten Interface Identifier.

- Die dynamisch vergebene Adresse des DSL-Routers: Der

Internet-Provider ist nicht weiter in der Not Adressen zu

sparen. Nutzern einen permanenten Adress-Bereich für den Internet-Anschluss

zuzuweisen, könnte den Verwaltungsaufwand reduzieren.

- NAT am DSL-Router: Das Präfix des Routers zusammen mit dem

Interface Identifier ergeben eine eindeutige Adresse für jedes Gerät.

Letztlich gibt es jedoch Bemühungen, diese Probleme in den Griff zu

bekommen: Den ersten Punkt ging man bereits vor längerer Zeit mit

der Definition der IPv6 Privacy

Extensions [24] an. Diese sehen

vor, dass sich Rechner weitere IPv6-Adressen mit zufällig generiertem

Interface Identifier erzeugen und an Stelle der eindeutigen Adresse

verwenden.

Zudem sollen diese temporären Adressen auch nur eine

begrenzte Lebensdauer haben. Damit wäre schon einmal das Problem des

leicht zu identifizierenden Endpunktes geklärt. Doch ist dessen Netz

nun immer noch anhand des Präfix leicht zu erkennen.

Dieser zweite Punkt ist eher ein Politikum. Datenschützer fordern

hier, dass - zumindest auf Kundenwunsch hin - Internetanschlüsse bei

jeder Einwahl ein neues Präfix zugewiesen bekommen.

Die Signale

deuten jedoch darauf hin, dass die Provider dem entgegenkommen

möchten [25].

Diese beiden Maßnahmen zusammen entsprechen den bisherigen

Bedingungen in Sachen „Schutz der Privatsphäre“ und ermöglichen daher

auch keine wirklich anonyme Internet-Nutzung.

Der dritte Punkt obiger Liste wurde auch berücksichtigt.

NAT66 [26] ist

noch kein verabschiedeter Standard und wird vermutlich die gleichen

Einschränkungen mit sich bringen wie das altbekannte NAT44. Es wird

vermutlich nur zum Einsatz kommen, wenn zum Beispiel

Firmenrichtlinien das Auftreten direkt zuordenbarer Adressen

außerhalb ihres Netzwerkes verbieten.

Abseits von Datenschutz und Privatsphäre machen sich derzeit die

Betreuer von Firmennetzwerken Gedanken darüber, wie IPv6 in ihre

Umgebung passt. Gewohnte und erprobte Verfahren, um die Netze zu

verwalten, funktionieren nicht mehr und werden teils auch nicht mehr

benötigt.

Die Vergabe der IP-Adressen durch eine zentrale Stelle,

den DHCP-Server, bietet auch Kontrolle, indem bestimmte Geräte

bestimmte Adressen erhalten - oder eben auch keine - und dies auch

entsprechend dokumentiert wird. Hier wurde bereits mit

DHCPv6 [27]

Abhilfe geschaffen, doch müssen die Rechner dieses Protokoll

erst einmal unterstützen.

Derzeit noch eines der größten Probleme ist die oft mangelhafte

Unterstützung von IPv6. Angefangen bei den großen

Internetzugangsprovidern, über Hersteller von Netzwerkhardware bis

hin zu Dienstleistern für das Hosten von Servern oder Webseiten

finden sich überall Firmen, die IPv6 bislang gar nicht anbieten.

Ist Unterstützung doch vorhanden, so findet sich meist viel Potential

zur Verbesserung, wenn Breitbandrouter zum Beispiel keine

Port-Freigaben unter IPv6 unterstützen oder Rechnernamen keine

IPv6-Adressen zuordnen können. Auch Anwendungen im

Unternehmensumfeld sind davon nicht ausgenommen. Hier wird unter

IPv6 nur selten der gleiche Funktionsumfang geboten wie unter IPv4.

Das wird sich in den nächsten Monaten und Jahren zwar ändern, dürfte

aber in vielen Fällen einen Hinderungsgrund für eine bedingungslose

Nutzung des neuen Protokolls darstellen.

Chancen

Gerne wird dabei vergessen, dass IPv6 auch erhebliche Vorteile

bietet. Um obiges Zitat zu vervollständigen: „Aber es muss anders

werden, wenn es besser werden soll.“ So bringt IPv6, wie bereits

erwähnt, Mechanismen mit, die Rechner automatisch für den Netzzugang

konfigurieren. Ad-Hoc-Netzwerke, um mal eben schnell ein paar Bilder

zu übertragen, sind damit in greifbarer Nähe. Entfällt so doch die

Notwendigkeit, manuell die Netzwerkeinstellungen aller beteiligten

Geräte oder einen DHCP-Dienst auf einem davon einzurichten.

Einer der größten Nebeneffekte des riesigen Adressraumes ist die

Schwierigkeit, einen Netzwerk-Scan durchzuführen. Firewall-Betreuer

kennen die entsprechenden Warnmeldungen und Einträge in den

Logfiles, wenn Verbindungsversuche auf bestimmten, berüchtigten

Ports ganze Bereiche der von der Firewall verwalteten IP-Adressen

betreffen. In der Regel kündigt dies weitergehende, aber gezieltere

Versuche an, in potentiell verwundbare Systeme einzudringen.

Befanden sich bei IPv4 vielleicht „nur“ einige tausend Adressen im

Besitz einer Firma, so können es nun leicht mehrere Billionen oder

Billiarden sein. Eine solche Anzahl an Adressen abzuscannen ist

schier unmöglich, zumindest wird es die Ressourcen eines Angreifers

einige Zeit lang binden. Angriffe auf Netzwerke von außerhalb wird

es voraussichtlich weiterhin geben, jedoch ist die Hürde hier höher.

Zum Schluss

Was es mit IPv6 auf sich hat, lässt sich nicht in einem Satz

erklären. Das weiterentwickelte Internetprotokoll krempelt zwar an

den Grundsteinen des Internets einiges um, doch von Auswirkungen wird

der durchschnittliche Anwender weitgehend verschont bleiben. Vorerst

wird IPv6 nur in kleinen Schritten die Welt erobern können und bis

IPv4 seine Bedeutung verliert, werden Betriebssysteme, Anwendungen

und Netzwerkgeräte das neuere Protokoll ausreichend gut unterstützen.

Links

[1] https://de.wikipedia.org/wiki/Ethernet

[2] https://de.wikipedia.org/wiki/Hub_(Netzwerk)

[3] https://de.wikipedia.org/wiki/Switch_(Netzwerk)

[4] https://de.wikipedia.org/wiki/Internet_Protocol

[5] https://de.wikipedia.org/wiki/Routing

[6] https://de.wikipedia.org/wiki/Internet

[7] https://de.wikipedia.org/wiki/Transmission_Control_Protocol

[8] http://de.wikipedia.org/wiki/Hypertext_Transfer_Protocol

[9] http://de.wikipedia.org/wiki/Hypertext_Transfer_Protocol_Secure

[10] http://de.wikipedia.org/wiki/Simple_Mail_Transfer_Protocol

[11] http://de.wikipedia.org/wiki/Post_Office_Protocol

[12] https://de.wikipedia.org/wiki/Network_Address_Translation

[13] https://de.wikipedia.org/wiki/Private_IP-Adresse

[14] https://tools.ietf.org/html/rfc2460

[15] http://de.wikipedia.org/wiki/Domain Name System

[16] http://de.wikipedia.org/wiki/DHCP

[17] https://de.wikipedia.org/wiki/6to4

[18] https://de.wikipedia.org/wiki/Tunnelbroker

[19] https://www.sixxs.net

[20] https://de.wikipedia.org/wiki/Teredo

[21] https://de.wikipedia.org/wiki/Proxy_(Rechnernetz)

[22] https://de.wikipedia.org/wiki/NAT64

[23] https://de.wikipedia.org/wiki/Georg_Christoph_Lichtenberg

[24] https://tools.ietf.org/html/rfc4941

[25] http://www.spiegel.de/netzwelt/web/neues-internet-protokoll-provider-versprechen-datenschutz-bei-ipv6-a-760274.html

[26] https://tools.ietf.org/html/draft-mrw-behave-nat66-02

[27] https://de.wikipedia.org/wiki/Dynamic_Host_Configuration_Protocol#DHCPv6

| Autoreninformation |

| Mathias Menzer (Webseite)

arbeitet als Netzwerk-Administrator und bereitet sich auf den Umgang

mit dem neuen Protokoll vor.

|

Diesen Artikel kommentieren

Zum Index

von Hans-Joachim Baader

Das neu erschienene Fedora 17 will den Benutzern, wie jedes halbe Jahr,

die neueste freie Software und neueste Technologien bringen.

Dieser Artikel zeigt, was es dabei zu entdecken gibt.

Redaktioneller Hinweis: Der Artikel „Fedora 17“ erschien erstmals bei

Pro-Linux [1].

Überblick

Ein klein wenig später als ursprünglich geplant erschien Fedora 17

als Nachfolger des ein halbes Jahr alten Fedora 16 (siehe

freiesMagazin [2]).

Der Schwerpunkt dieser Version ist offenbar die Cloud. Ansonsten

enthält die Distribution zwar viele Updates, aber nur eine

tiefgreifende Änderung. Dabei handelt es sich um die Zusammenlegung

der systemeigenen Dateien nach /usr. Die Unterverzeichnisse /bin,

/lib und /sbin sind nur noch symbolische Links auf die gleichnamigen

Verzeichnisse in /usr, um die Kompatibilität zu wahren. Diese

Änderung war nicht frei von Kontroversen, ändert für normale

Benutzer jedoch nichts. Allerdings macht sie ein Online-Update von

Fedora 16 unmöglich – aber empfohlen wurden Online-Updates sowieso

noch nie.

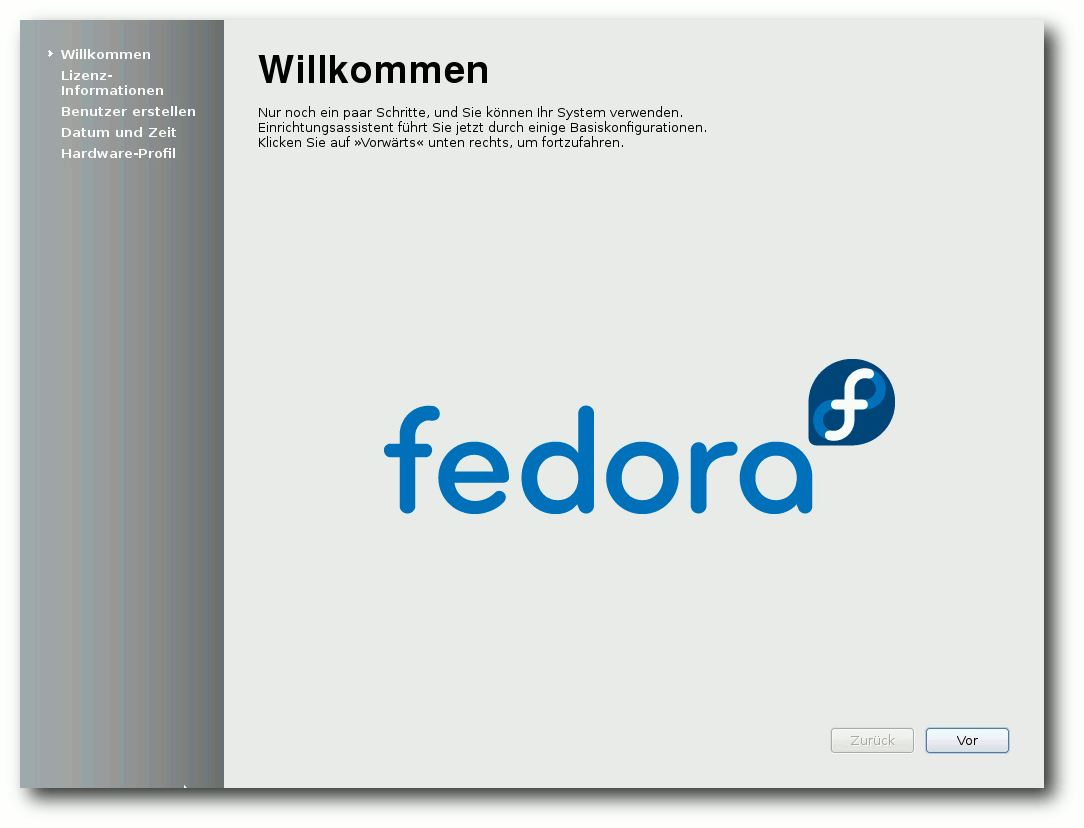

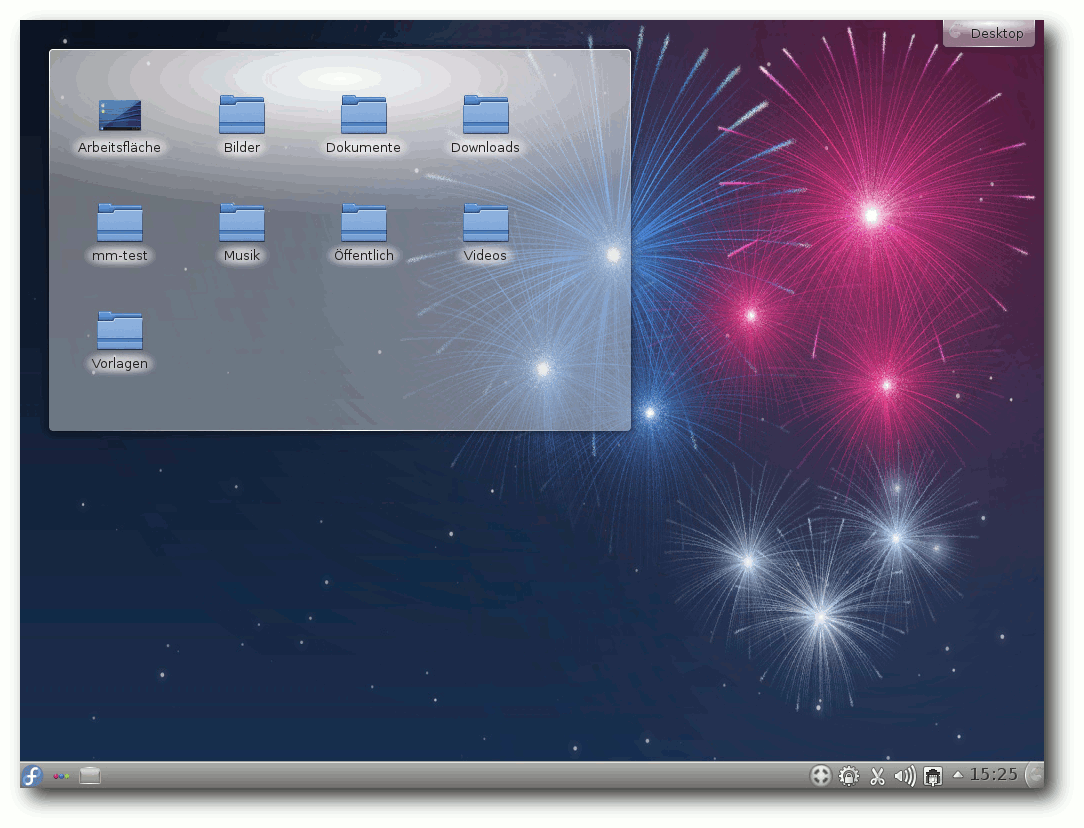

Die Begrüßung nach der Installation.

Einige der wichtigsten weiteren Änderungen sollen hier gleich

genannt werden. Wenn man einen Kernel für die Installation direkt

bootet, beispielsweise übers Netz, muss man diverse Parameter jetzt

anders spezifizieren.

Die Prüfung der Passwortqualität wurde in eine

zentrale Bibliothek

libpwquality ausgelagert, die verschiedene

Konfigurationsoptionen anbietet.

In SELinux gibt es jetzt eine

Einstellung, die den potentiell gefährlichen Systemaufruf ptrace

global abschaltet. Auf Entwicklerrechnern ist diese Option nicht

sinnvoll, da sie von Debuggern benötigt wird, auf Rechnern normaler

Benutzer dagegen schon.

Eine weitere Maßnahme zur Verbesserung der

Sicherheit stellt die Möglichkeit dar,

dass Dienste, die von Systemd

gesteuert

werden, ihr privates /tmp-Verzeichnis erhalten.

Neu ist das Werkzeug sandbox, mit dem man ein Programm,

beispielsweise einen Server, in einem eigenen sicheren Container

ausführen kann. Das Werkzeug ermittelt automatisch die benötigten

Parameter für libvirt und startet das Programm in einem

SELinux-Kontext, der jede Interaktion mit dem System oder anderen

Containern verhindert, aber es dem Programm dennoch erlaubt, die

Systemdaten zu nutzen. Dazu muss das Paket libvirt-sandbox

installiert werden.

Das Dateisystem ext4 wurde erweitert, sodass Dateisysteme jetzt bis

zu 100 TB groß sein können,

statt bisher 16 TB. Verschlüsselte

Dateisysteme können ihre LUKS-Header auf separate Geräte legen und

gemeinsame, nicht überlappende Segmente auf einem Gerät nutzen.

Qemu wurde auf Version 1.0 aktualisiert und erhielt mehrere neue

Funktionen. Es unterstützt jetzt die Live-Migration, in KVM-Gästen

kann man normale Profiling-Werkzeuge verwenden, und Image-Streaming

wurde implementiert. Damit können neue virtuelle Maschinen auf Basis

vorhandener Images sehr schnell starten, sie erhalten dann zur

Laufzeit nach und nach ihre benötigten Daten.

Außerdem wurde ein

virtio-Gerät für SCSI-Speichergeräte eingeführt. Dieses funktioniert

in einer virtuellen Maschine wie ein SCSI-Controller (Host Bus

Adapter) und soll wohl neue, noch schnellere Blockgeräte

ermöglichen.

Wenn mehrere Arbeitsplätze an einen einzelnen Rechner angeschlossen

werden, war früher eine komplexe manuelle Konfiguration nötig. In

Fedora 17 soll sie automatisch

erfolgen [3].

Dafür ist etwas zusätzliche Hardware in Form einer Docking Station

nötig, die

Anschluss von Monitor, Tastatur, Maus und

Audiogeräten ermöglicht.

Vorbemerkungen

Dieser Artikel wird sich auf die Desktopumgebungen GNOME und KDE

beschränken. Aus praktischen Gründen sind auch andere

Einschränkungen nötig. So wurden natürlich zahlreiche zur

Distribution gehörende Softwarepakete geändert oder ersetzt. Mit

wenigen Ausnahmen kann auf diese Änderungen nicht eingegangen

werden; man darf annehmen, dass die meisten Pakete unter allen

aktuellen Distributionen nahezu gleich sind und überall gleich gut

funktionieren.

Wie immer sei angemerkt, dass es sich hier nicht um einen Test der

Hardwarekompatibilität handelt. Es ist bekannt, dass Linux mehr

Hardware unterstützt als jedes andere Betriebssystem, und das

überwiegend bereits im Standard-Lieferumfang. Ein Test spezifischer

Hardware wäre zu viel Aufwand für wenig Nutzen. Falls man auf

Probleme mit der Hardware stößt, stehen die Webseiten von Fedora zur

Lösung bereit.

Da eine Erprobung auf realer Hardware nicht das Ziel des Artikels

ist, werden für den Artikel zwei identische virtuelle Maschinen, 64

Bit, unter KVM mit jeweils 1 GB RAM verwendet. Außerdem wurde ein

Netbook mit 32-Bit-CPU, aber funktionierender Grafikbeschleunigung,

von Fedora 16 auf 17 aktualisiert.

Installation

Fedora kann von DVD, einem Satz von CDs, Live-CDs oder minimalen

Bootmedien installiert werden. Natürlich kann man aus einem

ISO-Image auch ein USB-Medium für die Installation erstellen. Die

Live-CDs, in den Varianten GNOME und KDE, sind aufgrund ihres

geringen Umfangs eher eine Notlösung für die Installation, denn es

fehlen dann unter anderem LibreOffice und Übersetzungen. Zwar

erfolgt die Installation binnen Minuten, da hierbei offenbar mehr

oder weniger nur ein Abbild der CD auf die Platte geschrieben wird,

aber für normale, vollständige Installationen sind die

DVD oder das minimale Image vorzuziehen, bei dem die eigentliche Distribution

über das Netz installiert wird.

Die Installation von Fedora erfordert mindestens 786 MB RAM, wie

schon in Version 15 (siehe freiesMagazin 07/2011 [4]).

Für den Betrieb werden mehr als 1 GB empfohlen, was aber allenfalls für

ziemlich alte Rechner zu einem Problem wird.

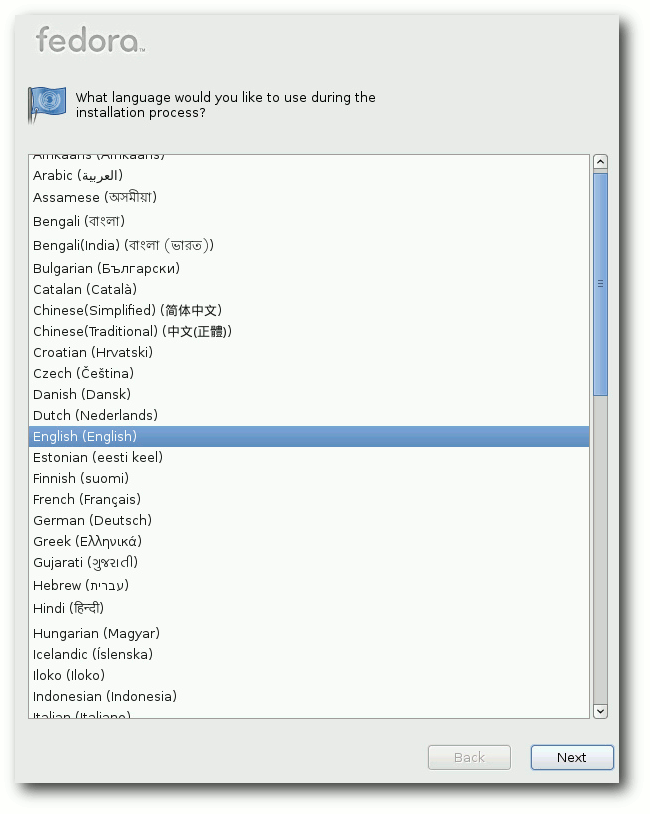

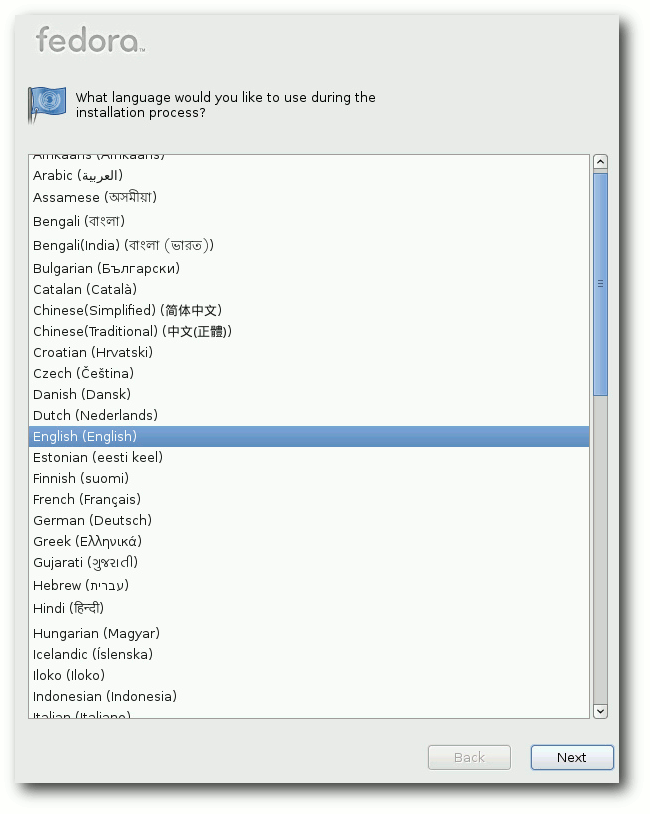

Sprachauswahl auf der Boot-DVD.

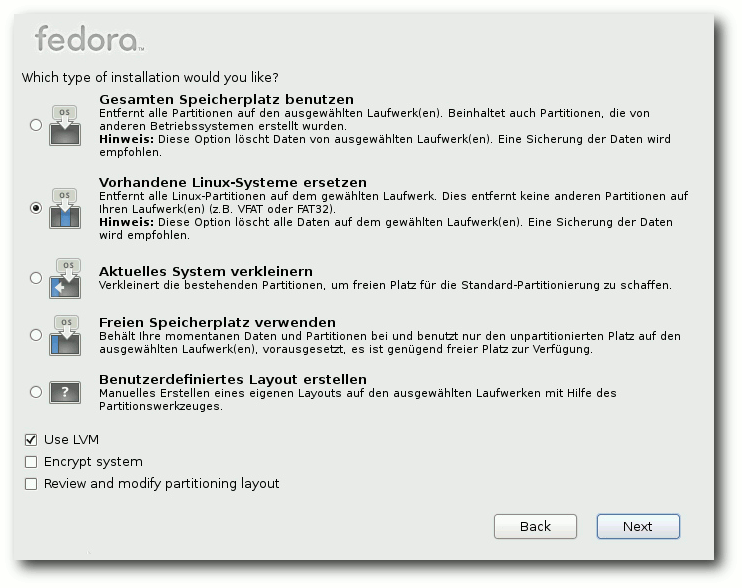

Die grafische Installation ist gegenüber Fedora 16 nahezu

unverändert. Die Partitionierung bietet wie immer zahlreiche

Optionen. Von der in Fedora 16 eingeführten Verwendung der GPT

anstelle von MSDOS-Partitionstabellen ist allerdings nichts mehr zu

sehen. Die Anmerkungen zur Veröffentlichung erwähnen die GPT

überhaupt nicht mehr. Was geblieben ist, ist das Anlegen einer 500

MB großen /boot-Partition. Ich habe noch nie mehr als 200 MB

benötigt und halte die 500 MB daher für zu groß, besonders bei

kleineren Festplatten (man denke an SSDs). Zudem

ist sie in den

meisten Fällen unnötig, da GRUB2 mittlerweile auch direkt von LVM

booten kann. Der Verzicht auf GPT ist verschmerzbar, da Linux mit

LVM eine wesentlich flexiblere und leistungsfähigere Methode der

Partitionierung besitzt.

Neben normalen Partitionen sind auch Verschlüsselung und RAID weiterhin

verfügbar.

Das Dateisystem Btrfs steht in dieser Version

nicht als Option bei

der Installation zur Verfügung, ein Rückschritt gegenüber Version 16, der leider

nicht begründet wird. In Fedora 18 soll Btrfs wieder

verfügbar sein. Bis dahin kann man zwar

Btrfs-Partitionen anlegen und nutzen, aber erst nach der

Installation. Oder man müsste das Dateisystem vor der Installation anderweitig

anlegen, eventuell von einer Live- oder Rettungs-CD aus.

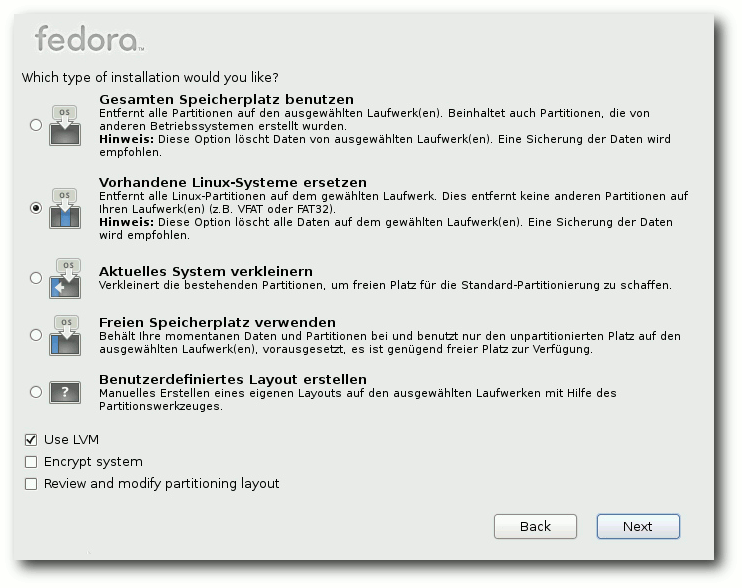

Optionen der Partitionierung.

Ausstattung

Dass nahezu alle Softwarepakete, bei denen das möglich war,

aktualisiert

wurden, versteht sich von selbst. Als Kernel kommt nun

eine erweiterte Version

von Linux 3.3.4 zum Einsatz, diese wurde

jedoch schon mit einem der ersten Updates durch Linux 3.4.0 ersetzt.

Als Desktop-Systeme stehen unter anderem KDE SC 4.8 und GNOME 3.4

zur Verfügung. Auch die Desktopumgebung Sugar ist enthalten, sie

liegt jetzt in Version 0.96 vor. Der Standard-Browser unter GNOME

ist Firefox 13. Unter KDE steht neben dem etatmäßigen Konqueror

ebenfalls Firefox zur Verfügung. Auf 64-Bit-Systemen liegt Firefox

auch als 64-Bit-Version vor.

Die Standard-Office-Suite auf beiden Desktops

ist LibreOffice 3.5. Fedora aktualisiert KDE,

GNOME, Firefox, LibreOffice und andere häufig auf die neueste Unterversion.

Die Anmerkungen zur Veröffentlichung machen auf einige weitere neue

oder aktualisierte Programme aufmerksam. Neu sind cherrytree zum

Verwalten von Notizen, rachota als portable Zeiterfassung, Timeline

zum Anzeigen von Ereignissen auf einer Zeitleiste, der schlanke

Musikplayer epris, epstool zum Arbeiten mit Embedded PostScript, der

Streaming-Client idjc und vpmk, das Virtual MIDI Piano Keyboard. Zu

den Updates zählen Evolution 3.3.5, Lemon POS 0.9.4, Scribus 1.4.0,

VYM 2.0.6, Blender 2.6.1, Calibre 0.8.39 und

GIMP 2.8.0. Die meisten dieser Programme sind nicht installiert, sondern stehen in den

Online-Repositorys bereit. Neu ist auch die Unterstützung für

Farbprofile beim Drucken mit colord.

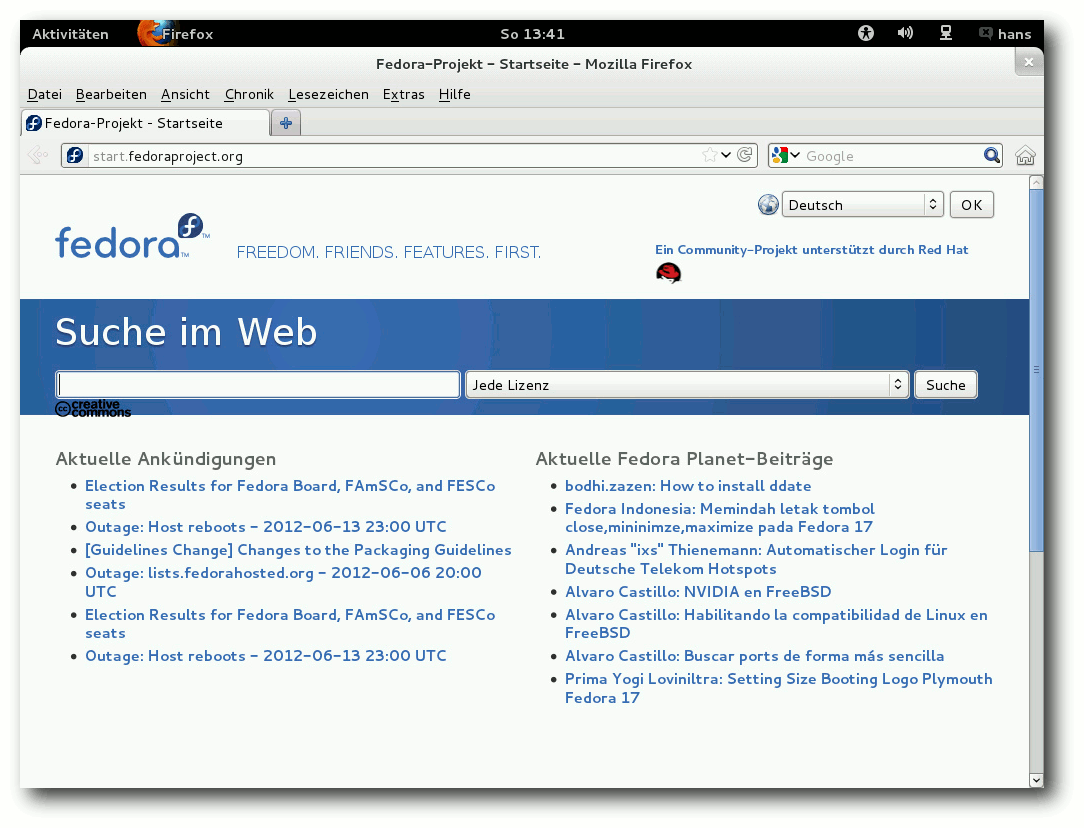

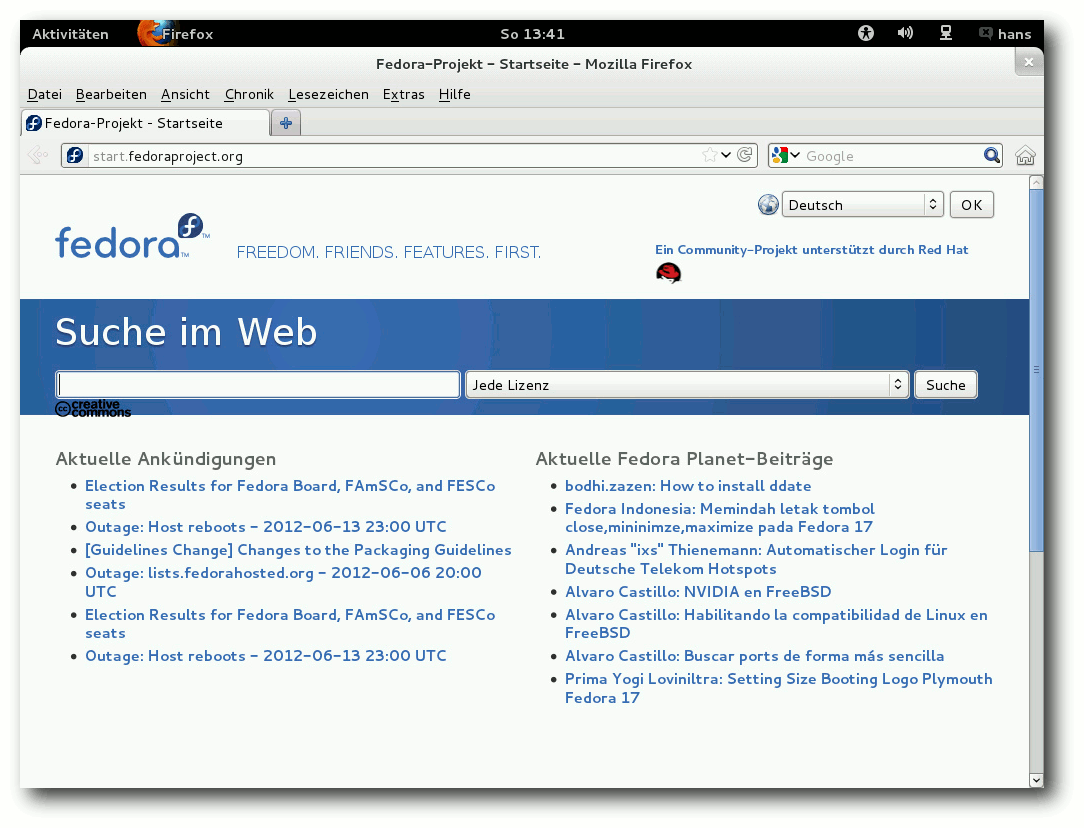

Firefox 13 unter GNOME.

Der X-Server unterstützt Multitouch und sanften Bildlauf. Einige

alte Grafiktreiber wurden entfernt, namentlich die für Intel i810

und i815, Matrox MGA G200, G400, G450 und G550, ATI Rage 128, S3

Savage 3D und Savage 4, SiS 300, 540, 630 und 730, 3dfx Voodoo 3,

Voodoo 4 und Voodoo 5 sowie VIA Unichrome und Unichrome Pro. Alle

werden mit Software-Rendering durch denn llvmpipe-Treiber

unterstützt, womit sie sogar OpenGL2-fähig werden. Während die

mögliche Funktionalität dadurch zugenommen hat, dürfte die

Geschwindigkeit jedoch gesunken sein. Wie groß der

Geschwindigkeitsverlust ist, ist schwer zu sagen. Im Falle eines

Cirrus-Chips kann man feststellen, dass viele

Fensteroperationen

spürbar langsam sind.

Im Ausweichmodus von GNOME hingegen, der keine

3-D-Funktionen einsetzt, läuft alles verzögerungsfrei.

Die Datenbank-Server MySQL, PostgreSQL und SQLite wurden

aktualisiert, wobei bei SQLite 3.7.9 viele Neuerungen hinzukamen,

MySQL 5.5.20 und PostgreSQL 9.1.2 aber nur Korrekturen enthalten.

Zusammen mit Qemu wurden auch libvirt und virt-manager erneuert,

außerdem werden erstmals OpenNebula und Open vSwitch mitgeliefert.

OpenStack ist nun in der neuesten Version »Essex« dabei.

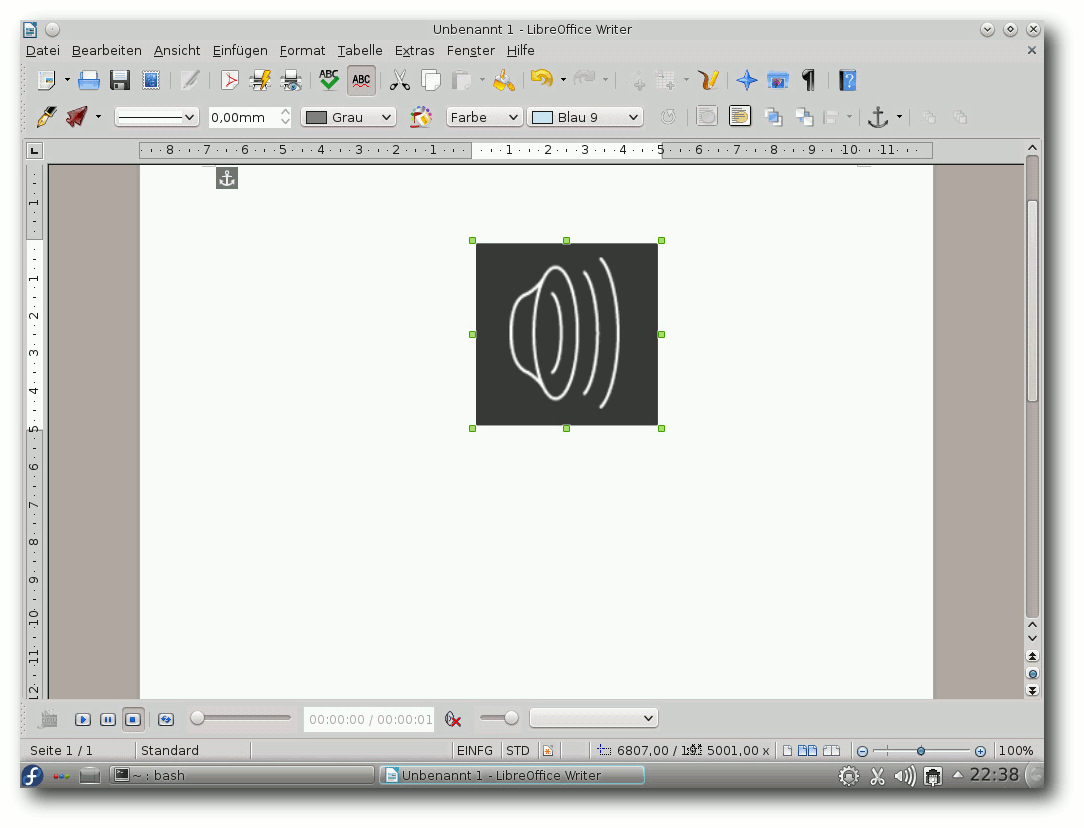

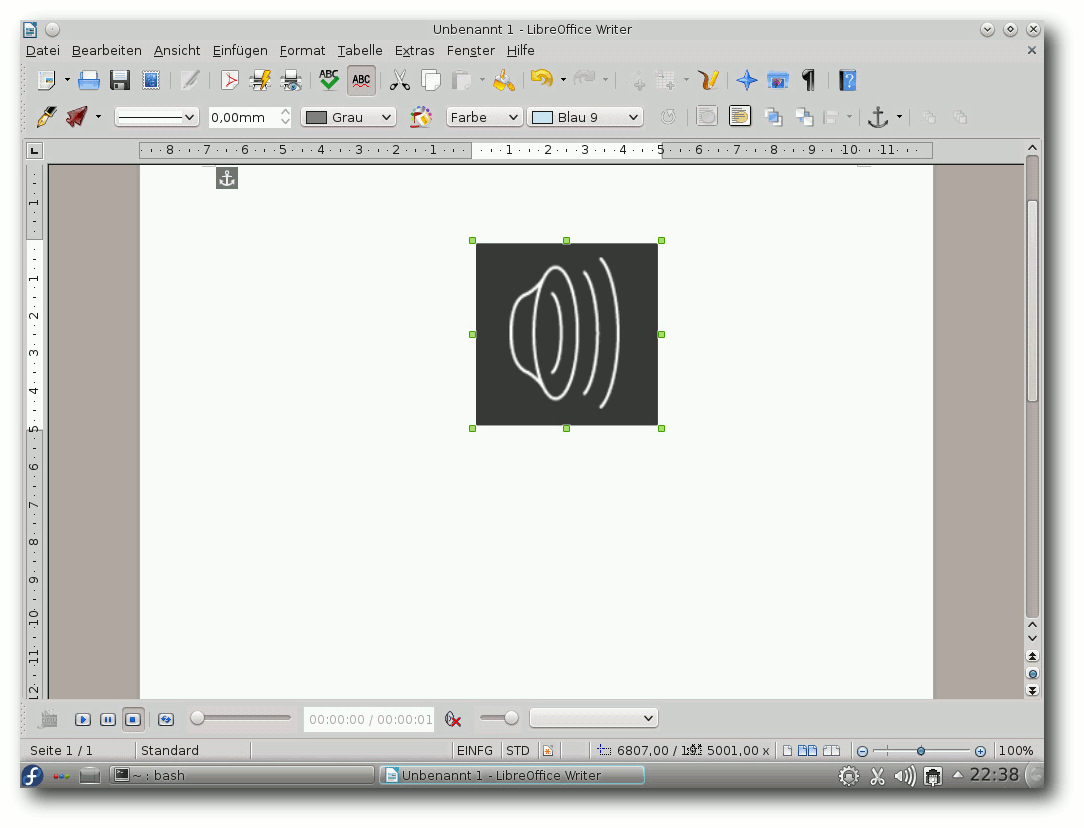

LibreOffice 3.5 unter KDE.

Für Entwickler bietet Fedora 17 unter anderem vollständige

Entwicklungsumgebungen für Ada, D und Haskell. Die

Programmiersprache Opa wurde hinzugefügt. GCC 4.7, GDB

7.4.50.20120120, OpenJDK 7 und viele weitere Pakete wurden

aktualisiert. Zudem packten die Entwickler JBoss 7 AS in die

Distribution, allerdings noch nicht im vollen Umfang, sondern

vorerst nur das „Web-Profil“.

Fedora 17 startet etwa genauso schnell wie sein Vorgänger. Wie immer

ist SELinux eingebunden und aktiviert. Als normaler Benutzer merkt

man überhaupt nichts davon, solange die Konfiguration korrekt ist.

In Fedora 17 wie auch in der Vorversion trat kein sichtbares Problem

im Zusammenhang mit SELinux auf. Für den Fall, dass ein Problem

auftritt, sei es nach der Installation von zusätzlicher Software

oder anderen Änderungen, steht ein Diagnosewerkzeug zur Verfügung.

GNOME 3 benötigt in Fedora 17 direkt nach dem Start mit einem

geöffneten

Terminal-Fenster etwa 320 MB RAM,

KDE etwa 450 MB. Bei

der Geschwindigkeit lässt sich kein nennenswerter Unterschied

zwischen den Desktops feststellen, sofern genug RAM vorhanden ist.

Die Angaben zum Speicherverbrauch sind nur als Anhaltswerte zu

sehen, die sich je nach Hardware und Messzeitpunkt erheblich

unterscheiden können.

GNOME

GNOME 3.4 ist der Standard-Desktop von Fedora 17, wenn man nicht

ausdrücklich KDE, Xfce, LXDE oder anderes auswählt. Gegenüber GNOME

3.2 wurden zahlreiche vorhandene Anwendungen überarbeitet, so dass

sie sich konsistenter in GNOME 3 integrieren. Neu sind die

sogenannten Anwendungsmenüs, die allerdings nichts mit den „globalen

Menüs“ von Ubuntu zu tun haben, obwohl sie in der globalen

Menüleiste erscheinen. Diese Menüs, die mit dem Namen der Anwendung

gekennzeichnet sind, bieten neuen Platz für Optionen, welche die

gesamte Anwendung betreffen (im Gegensatz zu einzelnen Fenstern),

wie zum Beispiel Einstellungen oder Dokumentation. Zur Zeit sind

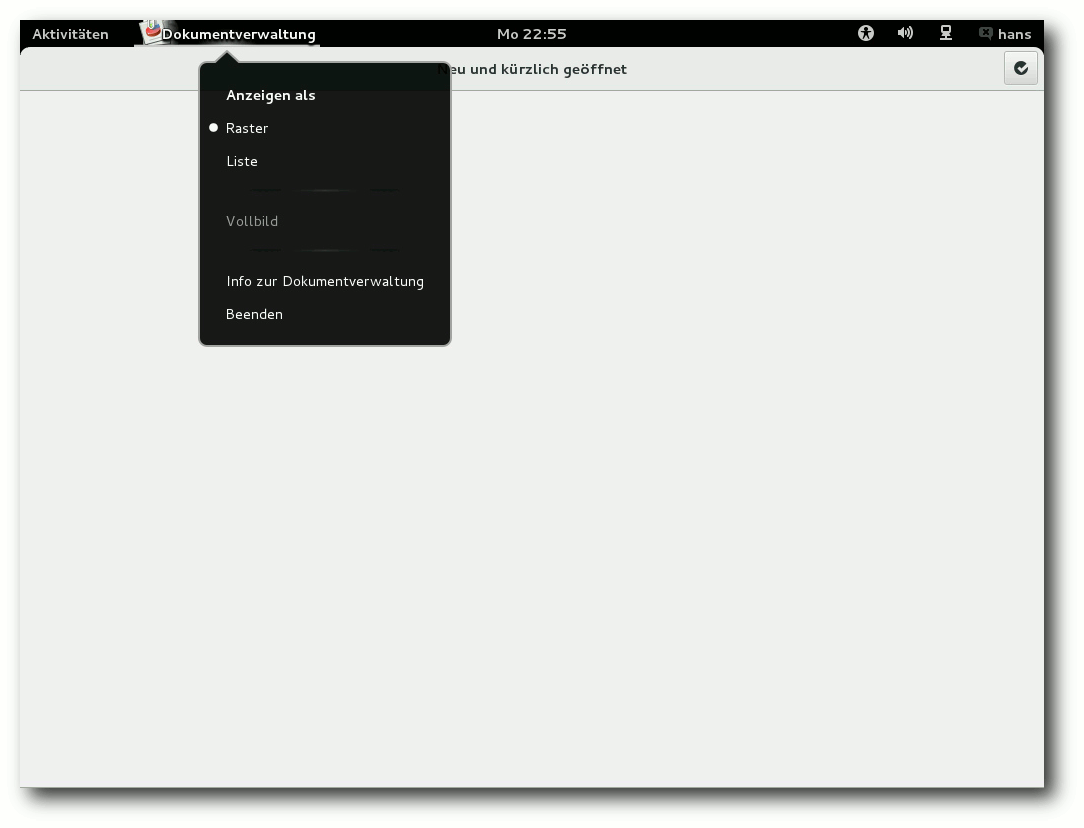

erst wenige Anwendungen, z. B. die Dokumentenverwaltung, mit diesem

Menü ausgestattet. Bei den meisten anderen Anwendungen enthält das

Menü nur Beenden als einzigen Menüpunkt.

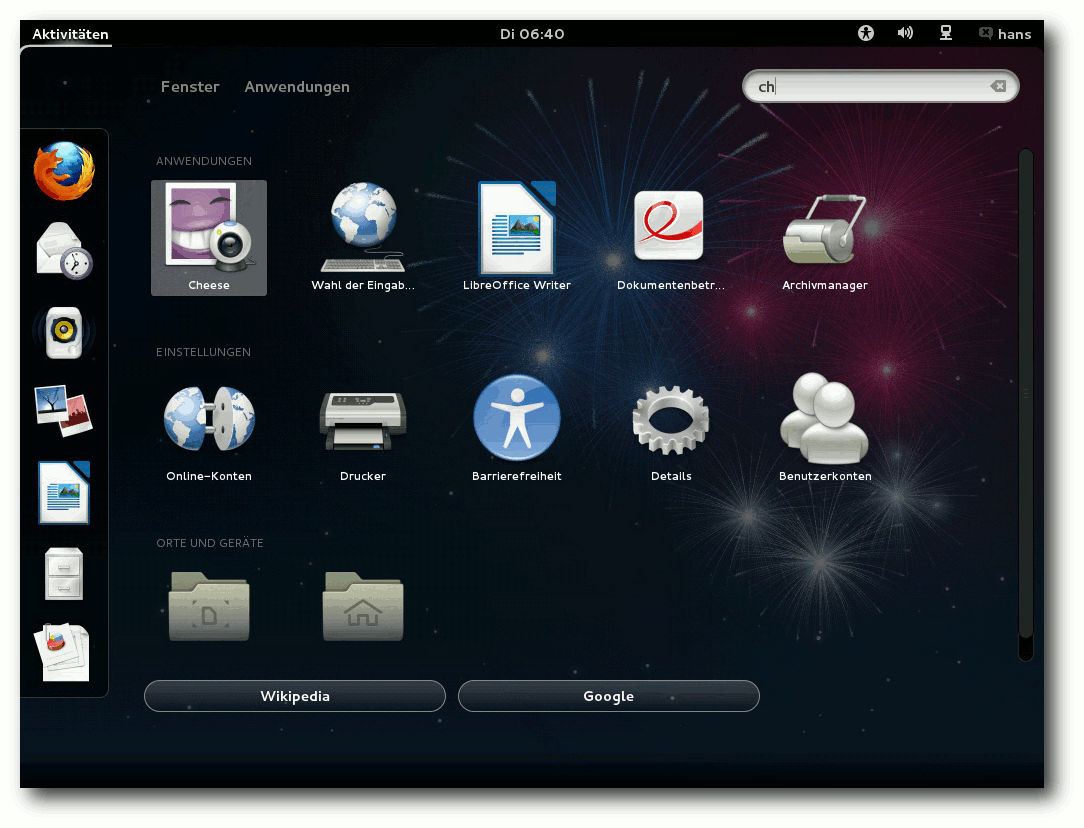

Die Suche innerhalb der Aktivitäten stellt bereits einen schnellen

Weg dar, um auf Anwendungen, Kontakte und Systemeinstellungen

zuzugreifen. Dies ist jetzt auch mit Dokumenten möglich. Die neue

Dokumentensuchfunktion wird von der Dokumentenverwaltung direkt zur

Verfügung gestellt. Das bedeutet, dass sowohl

lokale als auch online

gespeicherte Dokumente gesucht werden können.

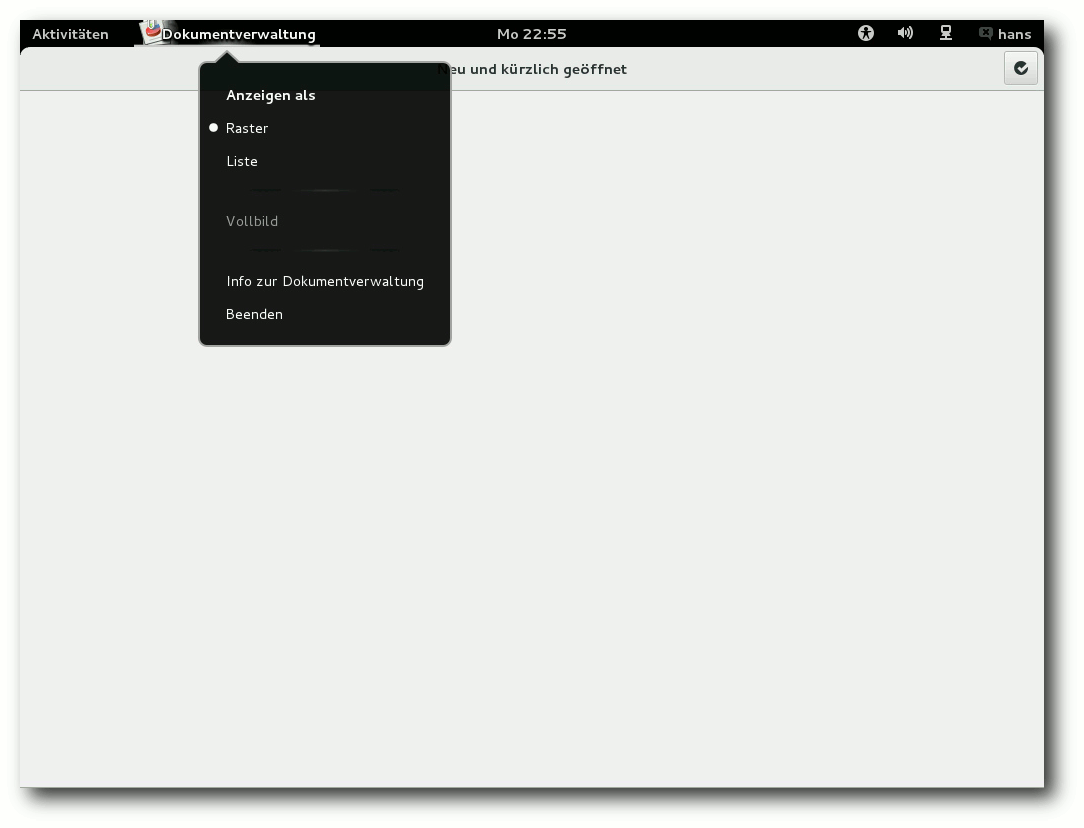

Dokumentenverwaltung mit Anwendungsmenü.

Die Buttons Wikipedia und Google öffnen lediglich die jeweilige

Seite mit dem aktuellen Suchbegriff

im Webbrowser. Somit bietet die

GNOME-Shell keine Möglichkeit, eine Suche auf

bestimmte Kategorien

einzuschränken. Das Konzept der Linsen in Unity von Ubuntu ist im

Vergleich wesentlich leistungsfähiger und benutzerfreundlicher.

Die GNOME-Shell kann nun dank Software-Rendering auf jeder Hardware

laufen, der Fallback-Modus steht optional aber noch zur Verfügung.

In der Shell wurden ansonsten keine bedeutenden Änderungen

vorgenommen. Offenbar sind die Entwickler und Benutzer der

GNOME-Shell mit der grundsätzlichen Implementierung so zufrieden,

dass sie keine Notwendigkeit für größere Änderungen sahen. Daher ist

es an dieser Stelle nicht nötig, nochmals auf die GNOME-Shell

einzugehen. Selbstverständlich erfordert sie etwas Gewöhnung, ist

aber ziemlich intuitiv und auch in der Praxis effizient nutzbar,

wenn man die eher

umständlichen Maus-Aktionen durch Tastenkürzel ergänzt.

Die GNOME-Shell ist in begrenztem Umfang erweiterbar, an

Konfigurationsmöglichkeiten mangelt es aber auch weiterhin. Abhilfe

schaffen das Programm gnome-tweak-tool und seine grafische

Oberfläche gTweakUI, die nachinstalliert werden können. Zahlreiche

Shell-Erweiterungen werden jetzt auch offiziell auf

extensions.gnome.org [5] angeboten.

Unter Fedora sind einige (etwa 40) Erweiterungen über die

Paketverwaltung verfügbar. Die Installation allein genügt aber noch

nicht, man muss sie zusätzlich auch aktivieren, was im gTweakUI mit

einem einfachen Schalter möglich ist.

Ein weiteres Problem trat mit der GNOME-Shell auf. Sie wacht

ziemlich häufig auf, um Daten

von einem Socket zu lesen, obwohl

keine vorhanden sind. Die dadurch benötigten 0,3 % CPU (auf

manchen Systemen vielleicht noch weniger) fallen zwar kaum auf,

dürften dem Energiesparen aber deutlich abträglich sein. In

virtuellen

Maschinen kann dieser Effekt sogar um ein Vielfaches

höher ausfallen. Hier muss GNOME offensichtlich nacharbeiten, sonst

ist Fedora 17 als virtuelle Maschine kaum brauchbar.

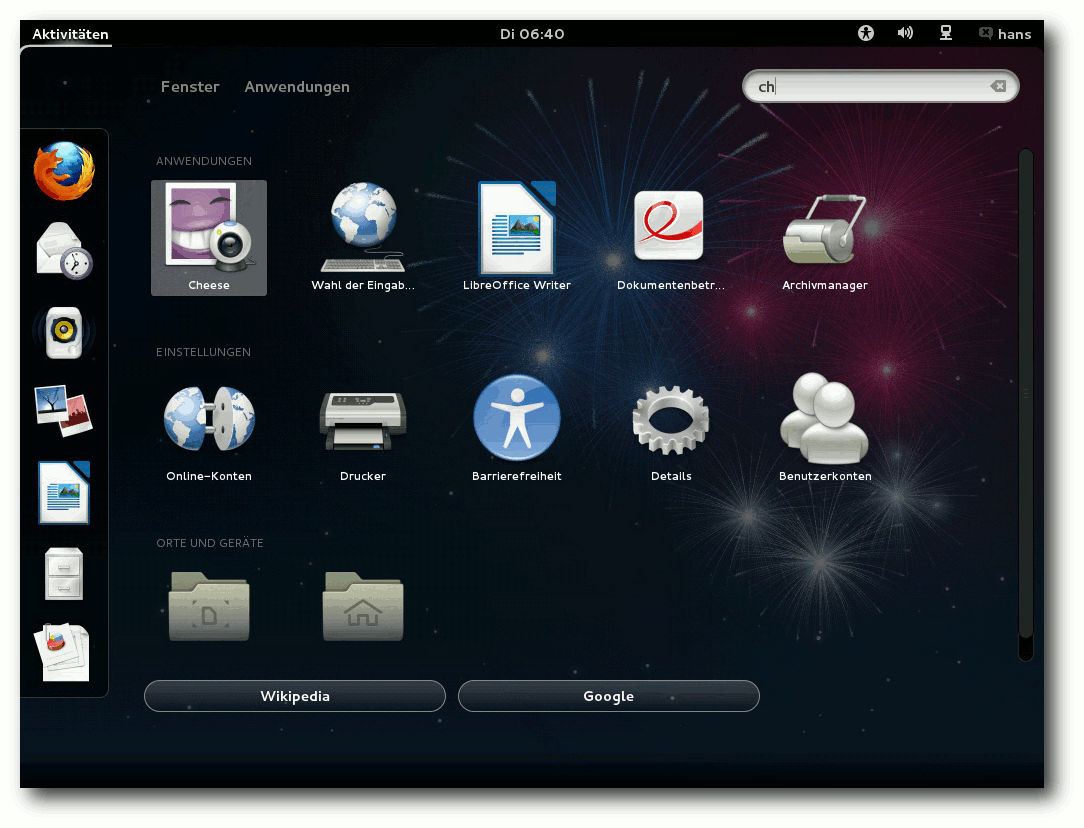

GNOME-Shell mit Starter und Suche.

KDE

KDE ist in Version 4.8 enthalten. Die Plasma-Workspaces der neuen

Version erhielten die Möglichkeit, das Umschalten von Fenstern auf

verschiedene Arten zu visualisieren. Sechs verschiedene Ansichten

der geöffneten Fenster, zwischen denen man wechseln kann, stehen zur

Verfügung. Die Einstellungen zur

Energieverwaltung wurden neu

entworfen und sind nun einfacher. Sie passen sich den Aktivitäten

des Benutzers an, sodass z. B. während des Abspielens von Videos nie

der Bildschirm ausgeschaltet wird. Das neue KSecretService stellt

einen allgemeinen Passwortspeicher zur Verfügung, der bestimmten

Diensten bereitgestellt werden und mit manchen Diensten

synchronisiert werden kann.

Qt Quick wird nun verstärkt genutzt. Die neuen Plasma-Komponenten

stellen eine standardisierte API-Implementation von Widgets mit dem

nativen Plasma-Aussehen bereit. Einige Funktionen wurden mit QtQuick

neu geschrieben, darunter die Fensterumschaltung in KWin und die

Benachrichtigung beim Anschluss von Geräten. Das Plasmoid „Icon

Tasks“ stellt eine Alternative zur Taskleiste dar.

Der Dateimanager Dolphin wurde schneller, und der Bildbetrachter

Gwenview erhielt Verbesserungen der Bedienung und schönere

Bildübergänge. Das Programm zum Anzeigen von Dokumenten, Okular,

erhielt erweiterte Möglichkeiten zur Textauswahl. Der E-Mail-Client KMail

wurde schneller und stabiler, und der Texteditor Kate kann nun

unter anderem die Änderungen anzeigen.

Wie schon in Fedora 16 sind über den normalen Umfang von KDE SC

hinaus noch die Projektverwaltung Planner, das Layoutprogramm

Scribus, der Photo Layouts Editor und, aus unerfindlichem Grund,

eine Reihe von GNOME-Programmen,

von Evolution über Brasero bis

Empathy installiert. Das führt dazu, dass für eine Reihe von

Aufgaben mindestens zwei

Programme im Startmenü auftauchen, eines

von GNOME und eines von KDE.

Zudem präsentiert sich KDE nach der Installation komplett in

Englisch, obwohl bei der Installation

bereits Deutsch als Sprache

ausgewählt wurde. Obwohl von der DVD installiert wurde, die

zweifellos genug Platz für alle Übersetzungen bietet, wurde das

deutsche Sprachpaket für KDE schlicht nicht mitinstalliert. Nach dem

Hinzufügen des Sprachpakets war dieses Problem behoben. LibreOffice

litt unter dem gleichen Problem.

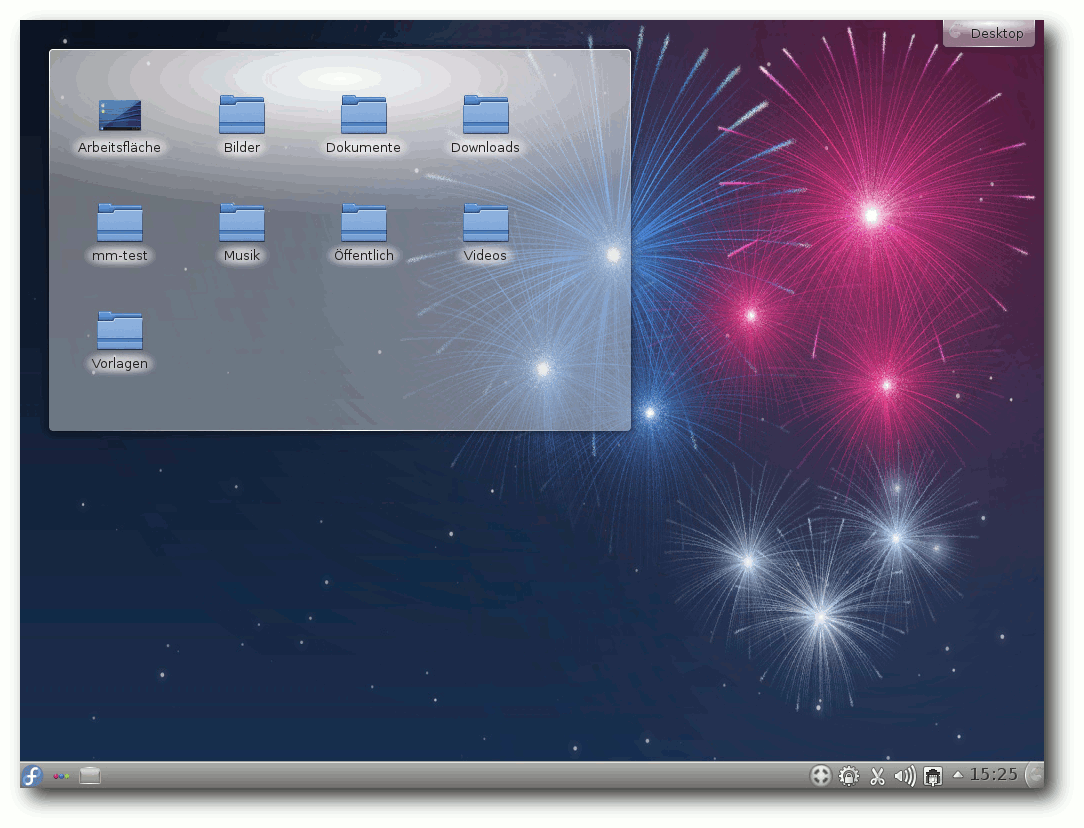

KDE-Desktop von Fedora 17.

Multimedia im Browser und auf dem Desktop

Wegen der Softwarepatente in den USA kann Fedora, ebenso wie die

meisten anderen Distributionen, nur wenige Medienformate abspielen,

da es viele benötigte Codecs nicht mitliefern kann. Wenn man

versucht, eine MP3- oder Videodatei abzuspielen, dann bieten die

gängigen Player aber die Option an, über die Paketverwaltung nach

passenden Plugins zu suchen.

Damit die Suche in der Paketverwaltung Aussicht auf Erfolg hat, muss

man vorher die zusätzlichen Repositorien von RPM Fusion eintragen.

Das muss man wissen oder durch Suchen herausfinden. Die Repositorien

kann man eintragen, indem man die Webseite von

RPM Fusion [6]

besucht. Von dieser kann man

Pakete installieren, die die Repositorien hinzufügen. Dies gilt für

GNOME wie für KDE.

Nach dieser Vorbereitung sollten die Player unter GNOME und KDE in

der Lage sein, die benötigten Plugins selbsttätig zu installieren.

Merkwürdigerweise hat Totem aber ein Problem, wenn man ausgerechnet

mit der Suche nach einem MP3-Plugin anfängt und noch keine Codecs

installiert sind – diese Suche schlägt fehl. Bei Videoformaten

funktioniert es aber. Am schnellsten und einfachsten ist allerdings

eine manuelle Installation der GStreamer-Plugins, insbesondere

gstreamer-ugly und gstreamer-ffmpeg. Denn wenn man die Plugins von

Totem installieren lässt, treten eine Reihe von Merkwürdigkeiten auf:

- Die Dialogbox, die die gefundenen Pakete anzeigt, zeigt entweder

gar nichts oder hat zu wenig Platz für die Namen vorgesehen.

- Nach der Installation muss Totem neu gestartet werden, sonst sieht

er die Plugins nicht.

- Das Spiel mit Suchen und Installieren muss ggf. mehrmals

wiederholt werden, denn das Programm scheint unfähig zu sein, alle

benötigten Codecs auf einmal zu ermitteln.

- Zur Installation ist die Eingabe des eigenen Passworts nötig.

Trotz korrekter Eingabe schreibt die Dialogbox jedoch

„Entschuldigung, das hat nicht geklappt“, nur um dann fortzusetzen

und die Pakete korrekt zu installieren.

Totem erscheint bei Installation von DVD auch unter KDE als

Standard-Medienplayer, auch für MP3-Dateien. Das hängt wohl damit

zusammen, dass bei der KDE-Installation eine Menge GNOME-Pakete

mitinstalliert werden. Dragonplayer ist als Alternative installiert.

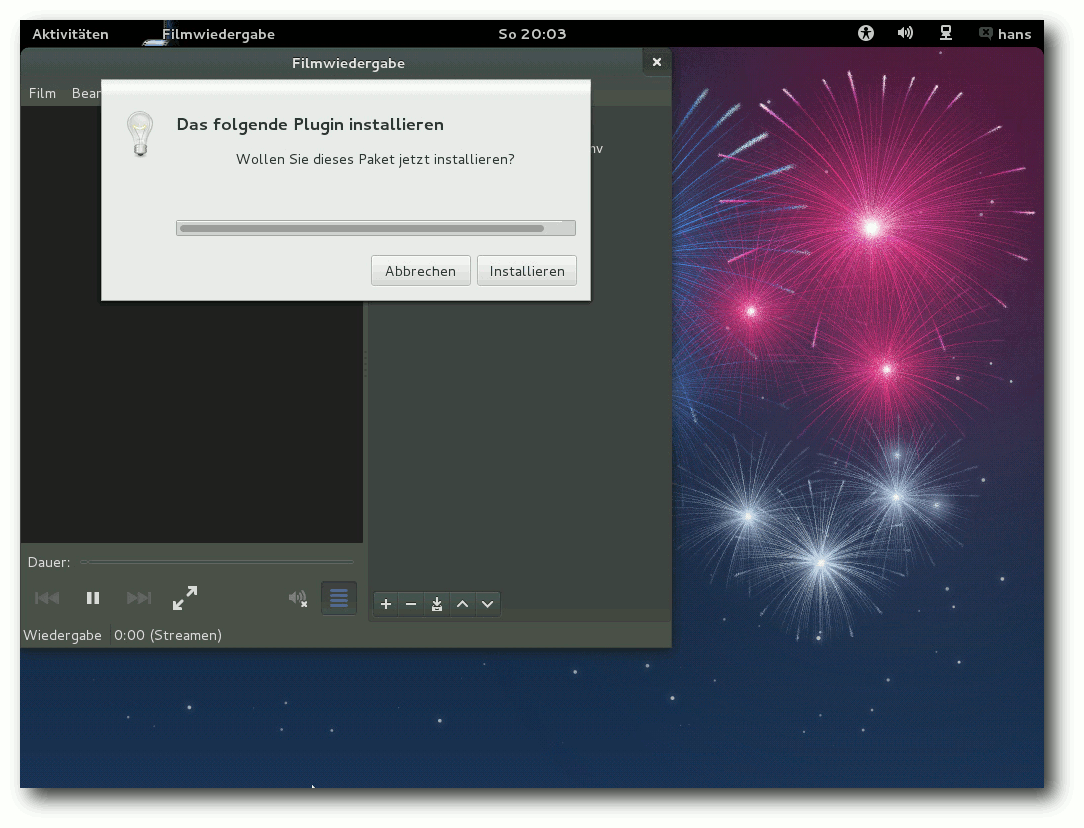

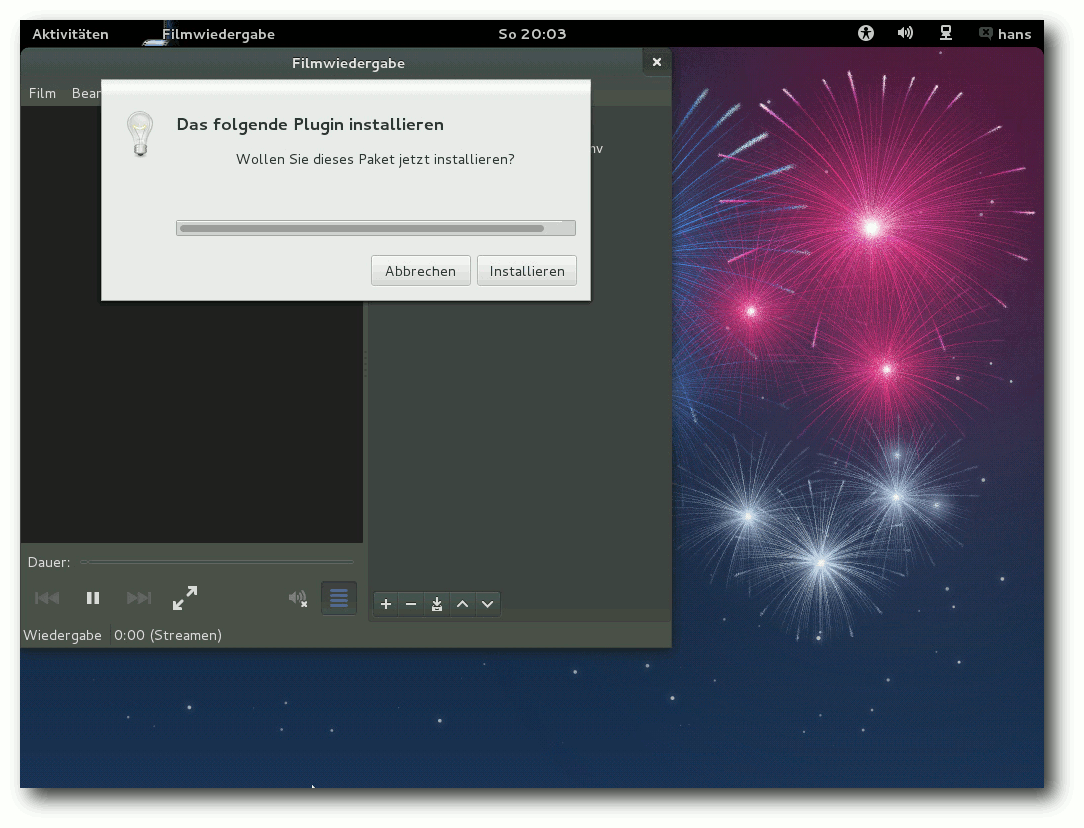

Codec-Installation in Totem.

Die Flash-Situation in den Browsern bleibt mittelmäßig. Ohne den

Adobe Flash Player geht

nicht allzu viel.

Gnash wurde auf Version

0.8.10 aktualisiert, kann aber viele Flash-Videos im Web nicht

abspielen.

Die

freie

Alternative Lightspark

ist in Version 0.5.7

in den Repositorys von RPM Fusion enthalten. Sie verhält sich fast

genauso wie Gnash.

Bei der Installation des Adobe Flash Players kann man ähnlich

vorgehen wie bei RPM Fusion. Zunächst lädt man von Adobe eine

RPM-Datei herunter, die das Repository anlegt. Dann kann man über

die Paketverwaltung das eigentliche Plugin installieren. Die

Alternative zu Flash, das WebM-Format, sollte in Firefox seit

Version 4 kaum Probleme bereiten.

Paketverwaltung und Updates

Wenig hat sich bei der Paketverwaltung getan. Installation bzw.

Deinstallation und das Aktualisieren von Paketen sind weiterhin

separate Anwendungen. Sie funktionieren normalerweise reibungslos

und die Updates, wenn sie auch zahlreich sind, sind dank Delta-RPMs

oft erstaunlich klein und schnell installiert.

Die Paketverwaltung baut unter GNOME und KDE grundsätzlich auf

PackageKit auf. Die Programme – gpk-application 3.4.2 bzw. apper

0.7.2 – sind komfortabel genug. Etwas Vergleichbares wie das

Software Center von Ubuntu bietet Fedora jedoch nicht.

Etwas merkwürdig ist, dass man beim ersten Update gefragt wird, ob

man der Paketquelle vertraut. Eigentlich sollten die Schlüssel der

Standard-Repositorys bereits vorinstalliert sein und Fedora sollte

seinen eigenen Quellen automatisch vertrauen.

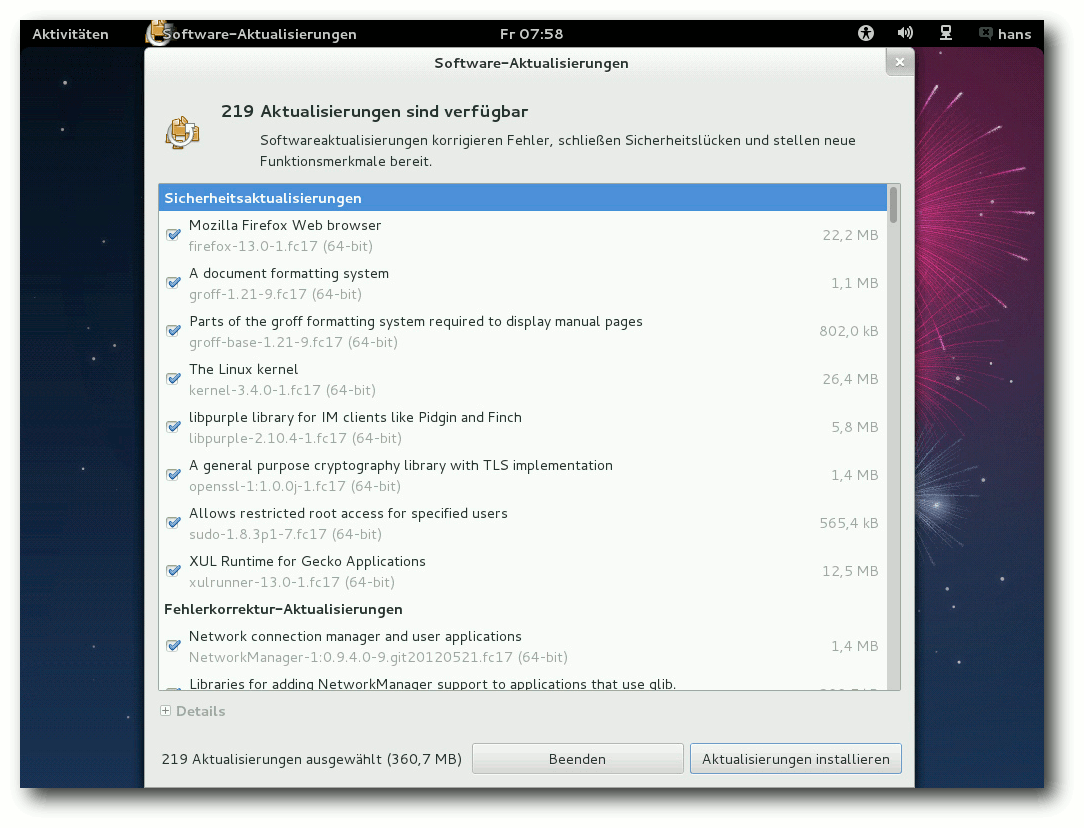

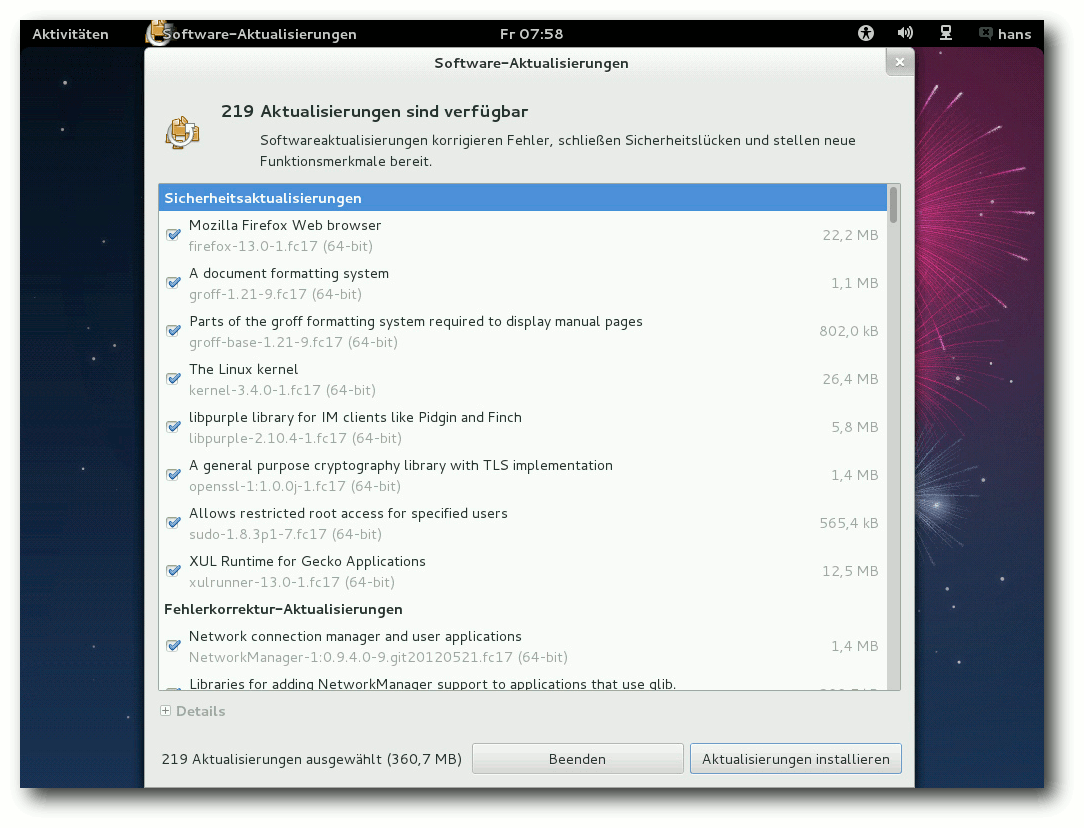

Software-Aktualisierung unter GNOME.

Fazit

Fedora 17 hat mit Verbesserungen bei Multitouch, Farbverwaltung,

Mehrplatzsystemen, der Sandbox und der Verschiebung der Systemdaten

nach /usr wieder eine Menge Neues zu bieten. Die Distribution ist

überwiegend sehr solide und wird gut mit Updates unterstützt. Zwar

sind auch in dieser Version einige Merkwürdigkeiten zu

verzeichnen, wie das Fehlen von Btrfs als Installationsoption und

die Installation von GNOME-Paketen, wenn man KDE ausgewählt hat.

Schwere Probleme sind aber eine Seltenheit, für die meisten Probleme

gibt es einfache Workarounds.

GNOME mit der GNOME-Shell ist nur zu empfehlen, wenn man eine gut

unterstützte Grafikkarte hat, sonst wird die Oberfläche einfach zu

langsam. Fedora bringt reichliche und häufige Updates und ist damit

immer aktuell. Doch genau hier liegt auch die größte Schwäche der

Distribution: Die Basis ändert sich ständig und es gibt keine

Version mit langfristigem Support. Mindestens einmal im Jahr ist das

Update auf die neueste Version Pflicht. Während das für

fortgeschrittene Anwender eine einfache Tätigkeit darstellt, die sie

leicht beherrschen, ist es normalen Anwendern einfach nicht

zumutbar. Andere Distributionen, insbesondere Ubuntu oder Debian,

bieten nicht nur wesentlich längeren Support, sondern ermöglichen

auch das Update ohne Unterbrechung des Betriebs. Man könnte nun

argumentieren, dass normale Benutzer statt Fedora Red Hat Enterprise

Linux oder eine davon abgeleitete Distribution nutzen sollten, die

ja weitgehend zu Fedora kompatibel sind. Dagegen spricht nichts,

ganz im Gegenteil, aber diese Distributionen sind eben nicht exakt

Fedora.

Für mich bleibt es dabei, dass Fedora in erster Linie für erfahrene

Benutzer geeignet ist, die immer die neueste Software wollen und

auch kein Problem mit den Updates haben.

Links

[1] http://www.pro-linux.de/artikel/2/1573/fedora-17.html

[2] http://www.freiesmagazin.de/freiesMagazin-2012-01

[3] http://0pointer.de/blog/projects/multi-seat.html

[4] http://www.freiesmagazin.de/freiesMagazin-2011-07

[5] https://extensions.gnome.org/

[6] http://rpmfusion.org/

| Autoreninformation |

| Hans-Joachim Baader (Webseite)

befasst sich seit 1993 mit Linux und ist einer der Betreiber von Pro-Linux.de.

|

Diesen Artikel kommentieren

Zum Index

von Mathias Menzer

Basis aller Distributionen ist der Linux-Kernel, der

fortwährend weiterentwickelt wird. Welche Geräte in einem halben

Jahr unterstützt werden und welche Funktionen neu hinzukommen, erfährt

man, wenn man den aktuellen Entwickler-Kernel im Auge behält.

Linux 3.5 Entwicklung

Die Entwicklung von Linux 3.5 ging im Juli fröhlich weiter.

3.5-rc5 [1] konnte fast nur

Korrekturen und dazu neue Fehlererkennungsroutinen beim Universal

Disk Format [2]

vorweisen. Der darauf folgende -rc6 [3]

kam mit Ergänzungen der Dokumentation zum Device Mapper daher und

weiterhin Fehlerkorrekturen, diesmal zumeist im ARM-Bereich. Die

siebte Entwicklerversion fiel etwas größer aus [4],

was unter anderem an der Rücknahme von Änderungen in der

Speicherverwaltung liegt. Hier wurden einige Funktionen wieder

entfernt, die dem Aufspüren von mit NULL gefüllten Bereichen

innerhalb von Dateien dienen. Sie wurden allerdings als Ballast

angesehen und somit vor Erreichen des Release-Status wieder

entfernt. Einen -rc8 gab es nicht mehr.

Linux 3.5 Release

Linux 3.5 wurde nach 62 Tagen Entwicklungszeit

veröffentlicht [5] und

liegt damit sogar noch unter dem direkten Vorgänger. Es lässt sich

nun darüber streiten, ob noch kürzere Entwicklungszeiträume sinnvoll

oder dauerhaft machbar sind, jedoch bietet der Zeitraum von zwei

Monaten einige Vorteile: Es ist genügend Zeit, um eine begrenzte

Zahl neuer Funktionen zu stabilisieren, und die Zeit ist kurz genug,

damit Entwickler ihre Patches eher etwas besser testen und im

Zweifel auf das nächste Kernel-Release verschieben können.

Doch was macht die neue Version denn nun aus? Da wäre mit

„Frontswap“ zum Beispiel die bereits erwähnte Erweiterung des

„Transcendent Memory“ (siehe dazu auch „Der Juni im Kernelrückblick”,

freiesMagazin 07/2012 [6]).

Auch auf Seite der Dateisysteme gab es einige interessante Neuerungen.

Moderne Dateisysteme wie zum Beispiel Btrfs verfügen bereits über

Mechanismen, um die Integrität der abgelegten Daten und Metadaten zu

gewährleisten. Nun wurde Ext4 immerhin die Möglichkeit gegeben,

mittels Prüfsummen zu prüfen, ob die Metadaten unversehrt sind – sie

gegebenenfalls wiederherzustellen, oder dies auch für die

eigentlichen Daten zu prüfen, wurde noch nicht implementiert.

Apropos Btrfs: Die Neuerungen sind hier weniger spektakulär, dennoch

können die nun verfügbaren Fehlerstatistiken für

Ein-/Ausgabe-Operationen, die für jedes Laufwerk erstellt werden,

eine Aussage über die Gesundheit des Dateisystems zulassen.

Weiterhin wurde die Speichernutzung von Btrfs verbessert sowie die

Verzögerungen bei synchronem Schreiben verringert.

Eines der großen Themen im Moment ist der Bufferbloat – ein Effekt,

der entsteht, wenn Netzwerkhardware und Netzprovider versuchen, die

Datenübertragung am Rande der bekannten Spezifikationen zu

verbessern. Dabei kann es jedoch vorkommen, dass insbesondere durch

das Zwischenspeichern von Netzwerkpaketen auf der

Übertragungsstrecke Verzögerungen bei deren Übermittlung auftreten.

Bereits seit Linux 3.3 wird an dem Problem mit unterschiedlichen

Ansätzen gearbeitet, „Controlled Delay“ ist nun der neueste Ansatz.

Im Kern wird die Größe des Congestion Window – das ist die Anzahl der

Pakete, die abgeschickt wurden und für die noch keine

Empfangsbestätigung vorliegt – entsprechend des aktuellen

Netzwerkdurchsatzes angepasst.

Auch „TCP Early Retransmit“ soll sich positiv auf den

Netzwerkdurchsatz auswirken, indem es nach Einbrüchen der

Übertragungsrate zügig wieder auf höhere Werte kommen soll.

Ebenfalls im Netzwerkbereich bewegt sich die Funktion „TCP Connection

Repair“. Sie soll das Wiederherstellen von Netzwerkverbindungen

ermöglichen, wenn einer der Kommunikationspartner umgetopft wurde –

ein Problem, das beim Migrieren von Virtuellen Maschinen von einer

Hardware auf eine andere auftritt. Hierbei müssen dauerhafte

Verbindungen gehalten und möglichst unterbrechungsfrei wieder

aufgenommen werden, um Abbrüche zu verhindern. Der Netzwerkstack von

Linux wurde nicht vor diesem Hintergrund konzipiert und so wurde nun

ein Reparatur-Modus nachgerüstet, um derlei Anforderungen erfüllen

zu können.

Nun ziehen auch von Android bekannte Techniken in den Linux-Kernel

ein: Die von Android bekannten Wakelocks schicken das gesamte System

in den Tiefschlaf, lediglich einige Geräte, die das System

wiederbeleben können, und der Speicher werden weiterbetrieben. Eine

solche Funktion bietet Linux nun von Haus aus an.

Dies ist aber eher ein Angebot an die Android-Gemeinde, ihre

Treiber nun mit der Linux-eigenen Schnittstelle zu nutzen und damit

in den Linux-Kernel überführen zu können, und weniger interessant

für PCs und normale Notebooks, denn diese nehmen sich beim Wiedererwachen

einiges mehr an Zeit als zum Beipiel Smartphones.

Wird die bislang

notwendige Android-eigene Wakelock-API genutzt, ist eine Aufnahme

des Treibers in Linux nicht möglich.

Im Umfeld der Leistungsanalysen gibt es nun „Uprobe“, das die

Möglichkeit bietet, die Speichernutzung und Systemstatistiken sowie

Daten für das Debugging von Anwendungen im Userspace zu erhalten.

Das ganze funktioniert analog zu dem schon länger existierenden

Kprobe, das speziell Kernel- und Treiber-Entwicklern einen Blick auf

die Leistungsfähigkeit ihrer Werke ermöglicht.

„Seccomp“ selbst ist eigentlich nicht neu, es wurde bereits mit

Linux 2.6.12 eingeführt. Es erlaubt die Ausführung von Prozessen in

einer Art Sandbox, in der nur sehr eingeschränkte Operationen

möglich sind. Nun steht ein sehr flexibler Satz an Filtern zur

Verfügung, der sehr vielfältige Möglichkeiten zur Einschränkung von

Prozessen bietet. Die Linux-Variante von Googles Browser Chromium

kann dies bereits dazu verwenden, um Plug-ins in einer Sandbox zu

betreiben.

Dies war nur ein Überblick über die größten Änderungen, eine

vollständige Auflistung bietet die englischsprachige Seite Kernel

Newbies [7].

Ausblick

Bereits zur siebten Entwicklerversion gab Torvalds seine

Vorstellungen zu 3.6 bekannt: Da sich insbesondere europäische

Entwickler im August in den Urlaub verabschieden würden, warnte er

sie davor, kurz vor dessen Antritt noch Merge-Requests zu schicken

und dann einige Wochen von der Bildfläche zu verschwinden.

Stattdessen sollten sie ihre Merges für 3.7 aufheben.

Insofern könnte Linux 3.7 wieder einen recht ruhigen

Entwicklungszyklus erleben, der auch wieder einen Zweimonats-Kernel

als Ergebnis haben könnte.

Links

[1] https://lkml.org/lkml/2012/6/30/116

[2] https://de.wikipedia.org/wiki/Universal_Disk_Format

[3] https://lkml.org/lkml/2012/7/14/186

[4] https://lkml.org/lkml/2012/7/7/121

[5] https://lkml.org/lkml/2012/7/21/114

[6] http://www.freiesmagazin.de/freiesMagazin-2012-07

[7] http://kernelnewbies.org/Linux_3.5

| Autoreninformation |

| Mathias Menzer (Webseite)

wirft gerne einen Blick auf die Kernel-Entwicklung, um mehr über die

Funktion von Linux zu erfahren und um seine Mitmenschen mit seltsamen

Begriffen und unverständlichen Abkürzungen verwirren zu können.

|

Diesen Artikel kommentieren

Zum Index

von Herbert Breunung

Wer als Programmierer „Textverarbeitung” betreibt, sollte sich mit

Regulären Ausdrücken auskennen. Für Perl sind sie eine

Paradedisziplin und integraler Teil der Sprache.

Hausaufgabe

Zuvor wie immer der hoffentlich eigenständig erbrachte Teil. Dazu

gehört dieses mal eine Entschuldigung, da die

MDaten.pm bei manchen Operationen

abstürzt. Grund dafür ist der vom Autor selbst vergessene Umstand,

dass der Zeilenumbruch noch in $notiz enthalten ist. In

der nächsten Folge wird sich das ändern.

Wenn jetzt zum Beispiel eine Notiz gelöscht wird, wird ja folgender

Befehl ausgeführt:

$daten->loesche_notiz

( substr($notiz, 1) );

Da substr nur das erste Zeichen des Strings entfernt, bleibt das

\n am Ende und Moose wird diesen Parameter nicht als Int

akzeptieren. Für dieses Mal hilft man sich mit dem Befehl int,

welcher, wie bereits vorgestellt, jeden Wert nach Möglichkeit in

einen Integer umwandelt.

$daten->loesche_notiz

( int substr($notiz, 1) );

In den beigefügten Dateien ist der Fehler jetzt behoben und auch die

Typisierung aller Methoden-Parameter wurde etwas strenger, bspw. bei:

method zufuege_notiz

(Str $text, Int $index?) { ...

Die Hausaufgabe war bedeutend einfacher.

method alphabetische_reihenfolge

{ sort @{ $self->notizen } }

Das war schon alles? Ja, war es. Wer sich davon überzeugen möchte, kann

im Hauptprogramm statt

my @notizen =

$daten->numerische_reihenfolge();

die andere Methode aufrufen lassen. Die eigentlich Aufgabe bestand

nur darin, in der Dokumentation den Befehl sort zu finden. Er

liefert die ihm gegebene Liste alphabetisch sortiert zurück. Aber er

kann eigentlich alles sortieren, was auch demonstriert wird, sobald

die Daten etwas komplexer werden. Das wird schon in der nächsten Folge sein,

wenn es um Zeitangaben und Verwandtes geht.

Dokumentation

Um den Komfort des Programmes etwas zu erhöhen, sollte endlich einmal

eine gute Hilfe geschaffen werden. Das muss nicht viel mehr sein, als

jetzt schon zu Beginn ausgegeben wird. Dafür kann auf die anfängliche

Ausgabe ganz verzichtet werden, da sie regelmäßige Nutzer nur vom

Wesentlichen ablenkt. Schon beim jetzigen Stand erscheint die Hilfe

nur, wenn man sich vertippt hat. Das hat auch den Vorteil, dass

Hilfe!!!!11 oder andere verzweifelte Ausbrüche ihre Absicht nie

verfehlen können und die Dokumentation abspulen.

Der Hilfetext wird leichter lesbar, wenn er eine Tabellenform

bekommt – links alle Befehle und rechts die Erläuterungen. Das

könnte man immer noch in doppelte Anführungszeichen stecken aber

„Heredocs” sind dafür wesentlich praktischer. Das spart die Zeilenumbrüche (\n) und

Verkettungen (.). Enthaltene Variablen werden weiterhin

interpoliert wie innerhalb der doppelten Anführungszeichen.

Dabei werden die folgende und auch komplexere Schreibweise als Variableninhalte

$kommando{'loesche'}

erkannt. Dank des Sigils kann Perl das vollständige Konstrukt

erfassen und der Programmierer spart sich Verrenkungen. Gleiches

gilt für die Regex, dem folgenden Hauptthema. Man sollte nur

aufpassen wenn nach der schließenden, geschweiften Klammer weitere

eckige oder geschweifte Klammern folgen sollen, die Perl bitteschön

ohne Sonderbedeutung ansehen soll. Nur in einem solchen Fall

müssen sie maskiert werden:

$kommando{'loesche'}\[\]

Heredocs sind leichter zu erklären, wenn man sie sieht:

print <<EOH;

Neue Notiz mit Leerzeichen beginnen [optional <nr>:<notiz> anhängen]

$kommando{'aendere'}<nr>:<notiz> überschreibt Notiztext

$kommando{'bewege'}<nr>:<nr> bewegt nachricht an eine andere Position

$kommando{'loesche'}<nr> löscht

Enter wenn kein Wunsch

EOH

Nach dem << erwartet Perl einen Terminator. Damit will gesagt

sein, dass, egal welche Buchstabenfolge zwischen << und Semikolon

steht: Erst eine Zeile, die ausschließlich aus diesem Terminator

besteht (nichts davor und nichts dahinter), beendet den Textblock.

Dieser wird dem Befehl links des << zugewiesen und enthält alle

Zeilenumbrüche und interpolierten Variablen.

Man könnte die Heredocs als kleines

Templating-System ansehen. In PHP fügt man Programmblöcke in die

HTML-Seite an die Stelle, die das Ergebnis enthalten soll. In Perl

kann man mit „Heredocs” Blöcke von HTML einfügen, die vom Programm

verwendet werden.

Das goto

Im Notizprogramm enthält die default-Klausel jetzt nach der Hilfe

noch einen zweiten Befehl. Denn es ist nicht notwendig, nach dem

Hilfetext alle Notizen noch einmal auszugeben. Das Terminal ist

nicht unendlich lang. Da sich das Hauptprogramm nur in einer

Endlosschleife bewegt, bräuchte es ein Mittel, das erste print zu

überspringen. Dazu ließe sich etwas Aufwendigeres basteln, aber da

das Programm insgesamt eine überschaubare Struktur hat (unter 50

Zeilen),

wäre es meiner Ansicht nach gerechtfertigt, zum berüchtigten goto

zu greifen. In der alten FORTRAN-Zeit benutzte man goto anstelle von

if-Abfragen oder for und while-Schleifen und es gab Programme, bei denen man zum

Verständnis schon ein sehr speziell verdrahtetes Gehirn brauchte.

Sie zu ändern hatte mehr mit Jenga als mit heutiger (strukturierter)

Programmierung zu tun. Deshalb versuchen einige sehr gebildete Leute

seit dem Ende der 1960er Jahre das goto abzuschaffen, was auch

weitestgehend gelang. Strukturierte Programmierung ist

selbstverständlich geworden und als Begriff fast ausgestorben. Aber

in Fällen, wenn sich die logische Struktur nicht in ein simples

Schema pressen lässt, kann ein goto der Weg zur kürzesten und

klarsten Lösung sein. Das sagen auch Don Knuth und Linus Torvalds,

die bei diesen Themen meist wissen wovon sie sprechen.

Vor dem Sprung muss ein Ziel (die sogenannte Sprungmarke) definiert werden:

print "[$_] ", $notizen[ $_ ]

for 0 .. $#notizen;

input:

print ">";

Und mit goto input; springt der Programmablauf direkt hinter den

Doppelpunkt der Marke.

Vorbetrachtungen

Ein guter Teil jener Beschwerden wie „Perl ist so hässlich” kommt von

Menschen, die nicht bemerkten, dass das, was sie sahen, kein Perl

war, sondern ein regulärer Ausdruck, der überall beinah gleich

aussieht. Die Grenze zwischen beidem kann in Perl nur ein Buchstabe

sein.

Seit FORTRAN lassen sich in fast jeder Sprache Formeln wie (3 + $a) * 5

schreiben. Das ist auch kein Perl, sondern die Zahlen und

Formelzeichen sind eigentlich die Sprache der Mathematiker, die die

meisten in der Schule lernten. Deshalb ist der Ausdruck nicht nur

kürzer, sondern einfacher zu verstehen als multiply(add(011, $a), 101).

So ähnlich, nur noch heftiger, ist es mit den Regex. Es ist keine

Seltenheit, dass zehn Zeichen eines Regulären Ausdrucks mehr

Funktionalität enthalten können als 30 Zeilen einer Hochsprache wie

Ruby oder Python (die natürlich auch Regex besitzen). Deshalb lohnt

es sich sehr, Regex zu lernen. Eigentlich sind es Muster, nach denen

in Texten gesucht wird. In der Unix-Welt tauchte das Konzept zuerst

mit dem grep-Befehl auf, der eine Liste von Dateien nach einem solchen

Muster durchsucht. Auch awk und sed verwenden es. Perl war jedoch

(Snobol nicht mitgerechnet) die erste allgemein einsetzbare Sprache,

welche das aufgriff und in der Programmierwelt populär machte. Die

Administratoren kannten es ja bereits und als das WWW bekannt wurde,

war es ein wichtiger Grund Perl zu wählen, da mit ein wenig Regex

schnell die gesuchten Informationen aus HTML-Seiten zusammengekratzt

waren.

PCRE – Perl 5 kompatible Reguläre Ausdrücke – sind heute immer noch

ein Standard, an dem sich auch Java und C# orientieren. Halten wäre

zuviel gesagt, da beinah jede Implementation ständig erweitert wird.

Die PCRE-Bibliothek und Perl selbst haben sich sogar am weitesten

auseinander entwickelt.

Regex sind aus drei Gründen eine Stärke von Perl: Sie sind sehr

mächtig und werden ständig erweitert. Zweitens sind sie voll in die

Sprache integriert, was die Handhabung erleichtert. Und nicht

zuletzt ist die Unterstützung von Unicode hervorragend.

Regex

Fast alles was in Perlprogrammen von Slashes (//) umgeben ist,

sind Reguläre Ausdrücke. (Das ist nur halb wahr, denn Regex müssen

nicht von Slashes umgeben sein. Doch dazu später mehr.) Auch einige

bereits vorgestellte Befehle wie split oder das noch nicht

erwähnte grep werden mit einer Regex als Parameter ungleich

mächtiger. Im Normalfall sucht man jedoch damit in einem Text. Dafür

gibt es den m-Operator (m steht für „match” - englisch für

„übereinstimmen”), der auch weggelassen werden kann. m/…/ und

/…/ sind absolut gleichbedeutend. qr/…/ wäre eine Regex, die

zwar auch kompiliert wird, aber zur späteren Verwendung in einer

Variable gespeichert wird. Will man etwas ersetzen, so schreibt man

s/…/…/, wobei zwischen Slash 1 und 2 das steht, was gesucht

ist, und zwischen 2 und 3 womit es ersetzt wird. Sind das nur

einzelne Buchstaben, reicht tr/…/…/, was keine Regex und

daher deutlich schneller ist. tr/bp/pb/ oder auch y/bp/pb/ würde in

einem Text jedes kleine „b” mit einem „p” ersetzen und umgekehrt.

Um die Regex auf einen String anzusetzen braucht es aber noch den

Operator =~ (nicht mit ~= verwechseln, was alle Bits logisch

umkehrt):

"Immer die gleiche Leier" =~ /eier/

Dieser Ausdruck ergibt 1 oder auch wahr, weil „eier” im linken

String enthalten ist. Wiederum geschieht da in Wirklichkeit mehr,

doch Geduld. Für den gezeigten Fall braucht man sicher keine Regex

(manchmal auch mit „Re” abgekürzt), weil index das Gleiche kann.

Regex sind meist von allen Alternativen die langsamste, weshalb es

sich lohnt ein paar Gedanken darauf zu verwenden, wie sie doch

vermieden werden können.

index("Immer die gleiche Leier",

'eier')

Das liefert 19, weil „eier” am neunzehnten Buchstaben des Strings

beginnt, wenn man mit 0 anfängt zu zählen. 19 ist für if und

Konsorten ebenfalls eine wahre Aussage (wie in den ersten Teilen

dargelegt), deswegen sind beide Befehle zumeist austauschbar,

solange es nur darum geht, ob es enthalten ist. Wenn mich die

Position interessiert und es wurde die Regex-Variante gewählt,

muss man @-[0] fragen. Dort ist die Position gespeichert, ab

welchen die Regex fündig wurde, der sogenannte Offset. Die

Endposition ist in @+[0] gespeichert. Es gibt eine ganze Klasse an

Spezialvariablen, die fast jedes Detail der letzten Regex-Suche zu

berichten wissen, auch dazu später mehr. Zu index sollte man noch

wissen, dass es von links nach rechts sucht und nur die Position des

ersten Fundes liefern kann. Wäre der Text „Immer die gleiche Leier

mit dem Dendemeier”, bliebe die Antwort 19. rindex hätte 38

gesagt, weil es von rechts nach links sucht. Das „r” in rindex steht für

„reverse” (englisch für „verkehrt herum”).

Modifikatoren

Programmierte man die gleiche Suche mit einer Regex, so hat @-[0]

ebenfalls nur einen Wert. Selbst wenn man die Regex anweist, alles

abzusuchen, steht dort immer nur der Offset des letzten Matches. Um

alle Positionen einzusammeln, muss man erstmal den Befehl geben,

„global”, also den ganzen Text bis zum Ende, abzusuchen und alles

was gefunden wurde, abzuliefern. Das tut ein kleines g hinter den

zweiten Slash (/eier/g). Alle Positionen gibt der folgende Befehl

aus:

print @-[0]

while ($text =~ m/eier/g);

Bei solchen Konstrukten wird der Schleifenkörper nach jedem Fund

ausgeführt. Die Buchstaben hinter dem zweitem Slash sind die

sogenannten Modifikatoren (englisch „modifier”), die das Verhalten der

Regex modifizieren (verändern). Neben g ist i ein weiterer

wichtiger Modifikator. Er steht für „ignorecase“ – zu Deutsch: Gross-

und Kleinschreibung sind mit ihm egal.

"Immer die gleiche Leier" =~ /Eier/

Diese Regex findet nichts, die folgende aber schon:

"Immer die gleiche Leier" =~ /Eier/i

Ein vorerst letzter Modifikator soll x sein. Mit ihm werden

Leerzeichen und Zeilenumbrüche ignoriert und es gibt die gleiche Art

von Kommentaren wie außerhalb der Regex. Damit lassen sich

wunderschön dokumentierte Regex schreiben, bei denen notfalls auf

jeder Zeile nur ein Zeichen steht und dessen Erklärung den Rest der

Zeile einnimmt. Jene Bedeutungsdichte hat drei Quellen:

Zeichenklassen, Metazeichen und Spezialgruppen. Einfache Buchstaben

waren noch einfach, denn sie stehen für sich selbst. Zeichenklassen

sind Zusammenfassungen. [0-9] steht für eine Ziffer von 0 bis 9.

Weil das so häufig gebraucht wird, gibt es dafür sogar die Abkürzung

\d.

Metazeichen

Aber Symbole wie ^ $ . [ ] ( ) + * ? - haben eine besondere

Bedeutung. ^ steht etwa für den Anfang des Textes.

"Immer die gleiche Leier" =~ /^eier/

Diese Regex findet wieder nichts, weil der Text nicht mit „eier”

beginnt. $ symbolisiert gleichermaßen das Ende. Außer man

aktiviert mit dem Modifikator m den Mehrzeilenmodus. Dann sind es nur

noch die Anfänge und Enden einer Zeile, die damit gemeint sind.

Deswegen ist es sicherer für Anfang und Ende \A und \z zu

verwenden. Das gleiche Problem hat auch der Punkt, der ein

Platzhalter für genau ein beliebiges Zeichen ist, aber leider nur im

standardmäßigen Einzeilenmodus. (Auch mit dem Modifikator s – wie

„single line mode” – erzwingbar.) Im Mehrzeilenmodus erkennt er keine

Zeilenumbrüche (\n wie innerhalb der leeren Zeichenkette). Deshalb hilft das

eindeutige \N, das immer „ein beliebiges Zeichen, aber kein

Zeilenumbruch” meint. Das ist übrigens eine fast durchgängige Regel:

Backslash und Großbuchstabe bedeutet das Gegenteil von Backslash

plus Kleinbuchstabe. \d steht zum Beispiel für eine Ziffer („d” wie

„digit”). \D sagt, dass man alles nur keine Ziffer will. \s sucht

Leerzeichen („space”), \S keines und so weiter.

Was ist aber, wenn man nach einem Dollar-Zeichen suchen mag? Dann

muss es maskiert werden:

/\$/

Einfache Buchstaben und Zahlen haben mit Backslash davor eine

besondere Bedeutung, fast alle übrigen Zeichen verlieren sie auf die

Art und werden dann wörtlich verstanden. Um Strings darauf

vorzubereiten als Suchmuster zu agieren, gibt es den Befehl

quotemeta, der einen veränderten String liefert, in dem alle

Metazeichen maskiert sind. Auch den Slashes muss ein Backslash

vorgesetzt werden, da sie sonst das Ende der Regex signalisieren:

m/\//; # such den slash

Da hier die Lesbarkeit abnimmt, kam Larry Wall der Einfall,

beliebige Sonderzeichen, oder sogar Klammern wahlweise als

Begrenzung der Regex einzusetzen. Das spart Backslashes und klärt

etwas das Anliegen der Regex. In diesen Fällen darf das m aber

nicht weggelassen werden:

m|/|; # such den slash

Zu den wichtigsten Metazeichen gehören zweifelsohne die sogenannten „quantifier“.

Damit werden Wiederholungen markiert – ? null oder einmal, + ein-

oder mehrmals, und * keinmal bis mehrmals. Steht eines der drei

Zeichen ohne weitere runde Klammern in der Landschaft, bezieht es

sich ausschließlich auf das Zeichen links daneben.

"Juuuuuhuuuuuu" =~ /Ju+c?hu+/

Diese germanische Version der Freudensäußerung wird somit erfasst.

Da auf das „c” das Fragezeichen folgte, ist es optional. „Juhu” und

„Juchu” werden anerkannt. Das „J”, das „h” sowie mindestens ein „u”

vor dem „h” und eines nach dem „h” sind Pflicht für den amtlich

korrekten Freudenschrei. Bei genaueren Definitionen hilft nur die

geschweifte Klammer.

/Ju{3}c?hu{5}/

Dieser Brüller muss drei beziehungsweise fünf „u” haben, wobei hier

/Juuuc?huuuuu/ wesentlich einfacher gewesen wäre.

/Ju{3,5}c?hu{3,5}/

Diese Prüfung ist toleranter. Jeweils drei bis fünf „u” sind

akzeptabel. Noch toleranter aber wäre der folgende Ausdruck:

/(.u+){2}/

Selbst „Rukuuuu” (Blut ist im Schuh) erfüllt diese Regex. Denn die

runden Klammern bilden eine Gruppe die mit einem beliebigen Zeichen

anfängt, gefolgt von mindestens einem „u”. Diese Gruppe muss wegen

der {2} insgesamt zweimal wiederholt werden. Die runden Klammern

haben aber noch einen anderen Effekt, der sehr wichtig für das

Notizprogramm ist. Was auf den Teil der Regex, der sich innerhalb

von runden Klammern befindet, zutrifft, wird in besonderen Variablen

gespeichert. Gibt es zwei Gruppen, so ist das Ergebnis der ersten

Gruppe in $1 und das der zweiten in $2. $0 bzw.

$PROGRAM_NAME ist der Name der Scriptdatei. Da die Gruppen

verschachtelt werden können, gilt die Reihenfolge der öffnenden

Klammern:

"Juhuuuu" ~= /((Ju+)(hu+))/;

Das ganze „Juhuuuu” landet in $1, $2 hat nur „Ju” und $3 das

„huuuu”. Nun weiß man genug, um das Programm mit Regulären

Ausdrücken auszustatten, denn das when kann auch eine Regex

annehmen, welche in $_ suchen wird. Da die Regulären Ausdrücke alle

interessanten Informationen der Eingabe entnehmen werden, muss die

gesamte Eingabe mit

given ( $notiz ) {

der Kontextvariable $_ zugewiesen werden und die Zeile

my($vor_dp, $nach_dp) =

split(':',substr($notiz, 1), 2);

darf verschwinden. Aus

when ($kommando{'neu'}) {

wird nun

when (/^$kommando{'neu'}(\d*+):?(.+)$/) {

^ ist hier sehr wichtig, da vor dem Kommando (Leerzeichen) nichts

anderes stehen darf. $ wurde verwendet, damit die zweite Gruppe

dank des + alles bis zum Ende abdeckt. Alternativ hätte es auch

mit dem „gierigen“ Quantor ++ funktioniert. Der achtet nicht darauf,

dass er nur so viel aufschlürft, dass auch die folgenden Teile der

Regex fündig werden. Er vereinnahmt so viel er kann. Die Zahl (\d)

wurde mit einem * versehen, weil diese Angabe optional ist.

Hinter dem * ist aber noch ein +, das diesen Quantor gierig

macht. Das ist eine Sicherheitsvorkehrung für den Fall, dass der

Benutzer nur eine Zahl nach dem Kommando eingibt und die Nachricht

vergisst. Wäre in diesem Falle \d nicht gierig, würde es die

letzte Ziffer übrig lassen, damit die zweite Gruppe ebenfalls

erfüllt wird. Ein fehlender Doppelpunkt würde wegen des

? den Erfolg der Suche nicht verhindern. Da $1

niemals undef sein kann, reicht

if ($1) { $daten->zufuege_notiz

(" $2\n", int $1) }

else { $daten->zufuege_notiz

(" $2\n", -1) }

Wahlweise lässt sich das mit einem ternären Operator kürzen, soweit

es nicht das ästhetische Empfinden verletzt:

$daten->zufuege_notiz(" $2\n", $1 ? int $1 : -1);

Das Zeilenende muss jedoch wieder nachträglich zugefügt

werden, weil die Regex es übergeht.

Durch eine weitere winzige Änderung wird standardmäßig die oberste

Notiz gelöscht, wenn keine Nummer nach dem Kommando d folgt. Denn

üblicherweise wird eine To-Do-Liste von oben abgearbeitet:

when (/^$kommando{'loesche'}(\d*)$/)

{ continue if $daten->loesche_notiz( $1 ? int $1 : 0)}

Ein weiterer positiver Nebeneffekt der Regex: Die zusätzlichen

Prüfungen auf Mindestlänge der Notiz und jedes zweite continue

fallen weg. Wenn die Regex nicht auf $_ passt, wird bei der

nächsten Klausel probiert. Da im Block jeder Bedingung dann nur noch

eine Anweisung steht, ließe sich sogar darüber nachdenken, das

given-when-Konstrukt tabellenartig anzuordnen. Das erhöht die

Lesbarkeit und verkürzt das Programm auf nur 35 Zeilen

(siehe bn.pl). Natürlich gibt es traditionelle

Vorbehalte dagegen, die Breite über das Maß eines Terminals zu

erweitern. Aber im Zeitalter der 28-Zoll-Monitore wäre es allemal eine

Überlegung wert.

Ausblick

In einem sauber geführten Notizblock interessiert auch, wann was

eingetragen wurde, wann es geändert oder umpriorisiert wurde, und

nicht zuletzt bis wann die Aufgabe erfüllt sein sollte. Im nächsten Teil wird es um

das übermächtige Modul DateTime gehen und welche Befehle und

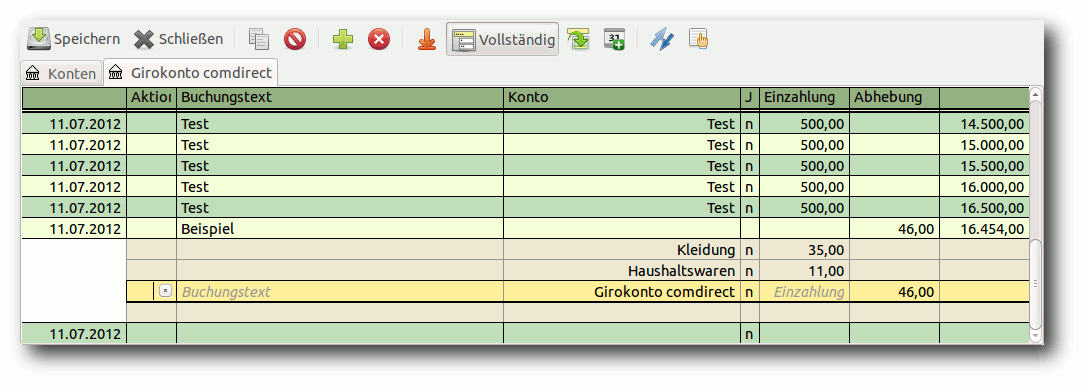

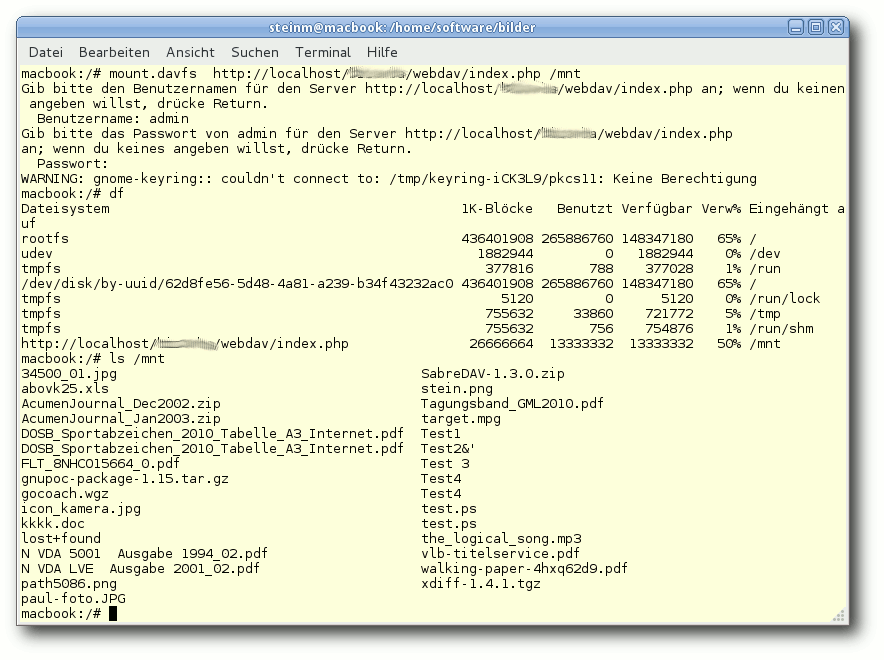

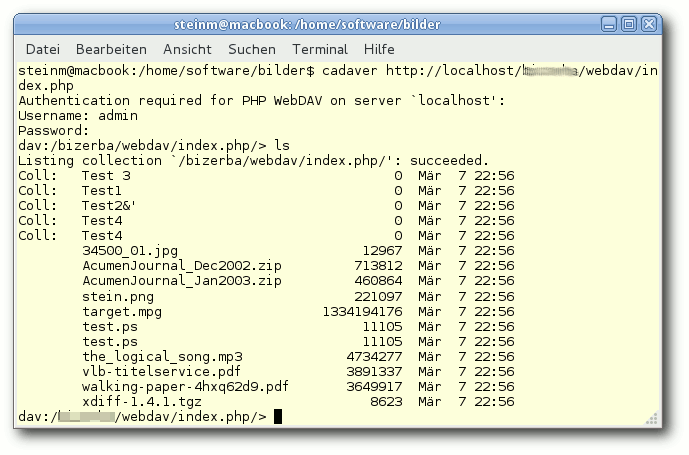

Variablen Perl zum Thema Zeit bietet. Auch behandelt werden