Zur Version ohne Bilder

freiesMagazin Mai 2009 (ISSN 1867-7991)

Topthemen dieser Ausgabe

Debian GNU/Linux 5.0 „Lenny“ - Der Zustand der Distribution

Dieser Artikel stellt Debian 5.0 „Lenny“ mit einem Fokus auf den Neuheiten dieser Version vor. Die größte unabhängig von Firmen entwickelte Linux-Distribution hat wie immer lange für ihre neue Version gebraucht. Ob sie ihren Qualitätsanspruch erfüllen kann, soll ein wenig untersucht werden. (weiterlesen)

Virtualisierung im Allgemeinen und KVM unter Proxmox VE im Speziellen

Wie können mit Open-Source-Programmen in Firmen oder zu Hause schnell virtuelle Maschinen eingerichtet gebracht werden? Dieser Bericht soll Virtualisierung mit KVM etwas beleuchten und einen gewissen Überblick verschaffen. Vor allem auf das Programm Proxmox VE wird dabei näher eingegangen. (weiterlesen)

Das Netbook-Touchpad: Ein ergonomisches Desaster

Der regelrechte Hype um die kleinen Helfer Netbooks muss in letzter Zeit viele Nutzer in seinen Bann gezogen haben, glaubt man den Verkaufszahlen prominenter Hersteller. In diesem Artikel wird das Acer Aspire One [A 110L] mit seinem nicht immer leicht zu bedienendem Touchpad vorgestellt und alternativen Bedienungsmethoden mit Anlehnung an Vim aufgezeigt. (weiterlesen)

Zum Index

Linux allgemein

Debian GNU/Linux 5.0 „Lenny“

Ausgeflasht: Gnash und Swfdec

RSS-Feeds: Technik und Nutzen

Der April im Kernel-Rückblick

GPL-Lizenzenzschwierigkeiten

Software

Virtualisierung im Allgemeinen und KVM unter Proxmox VE im Speziellen

Geh spielen! - GoPlay zur Suche nach Software einsetzen

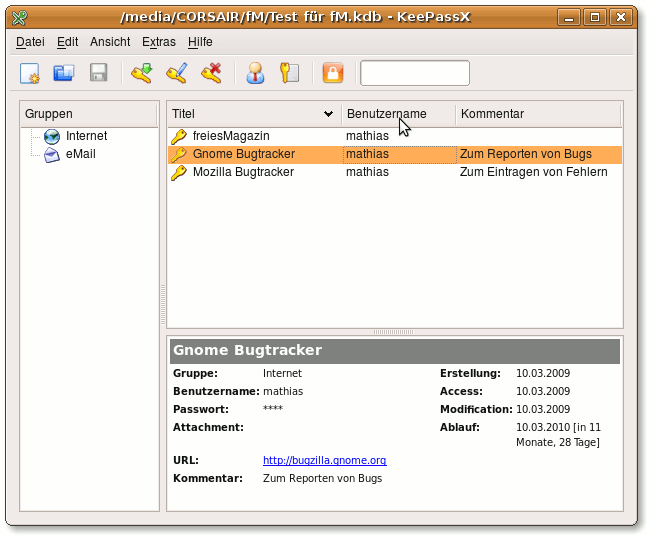

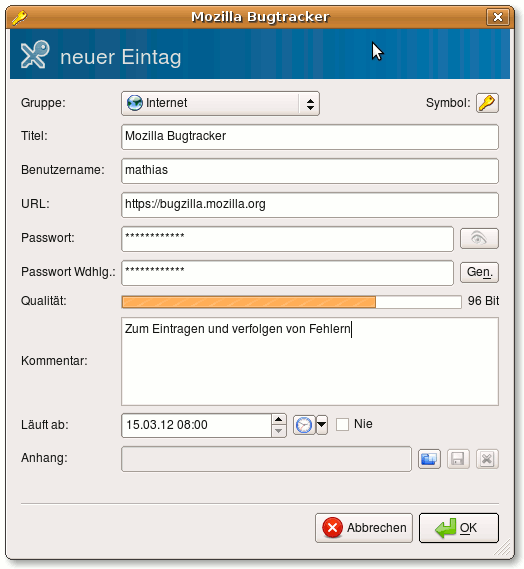

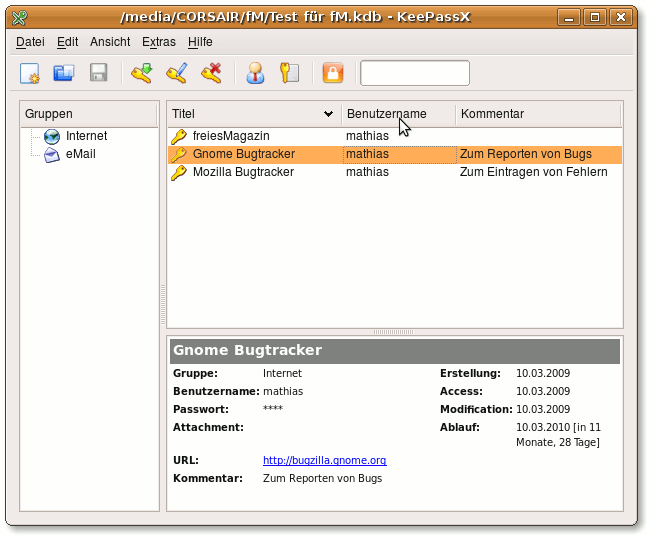

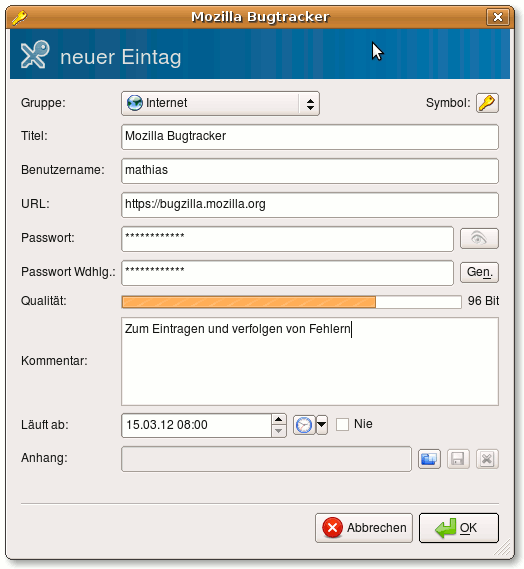

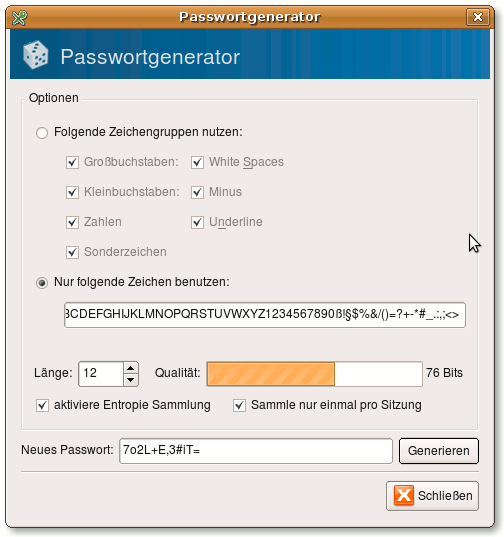

Kennwortgedächtnis auslagern mit KeePassX

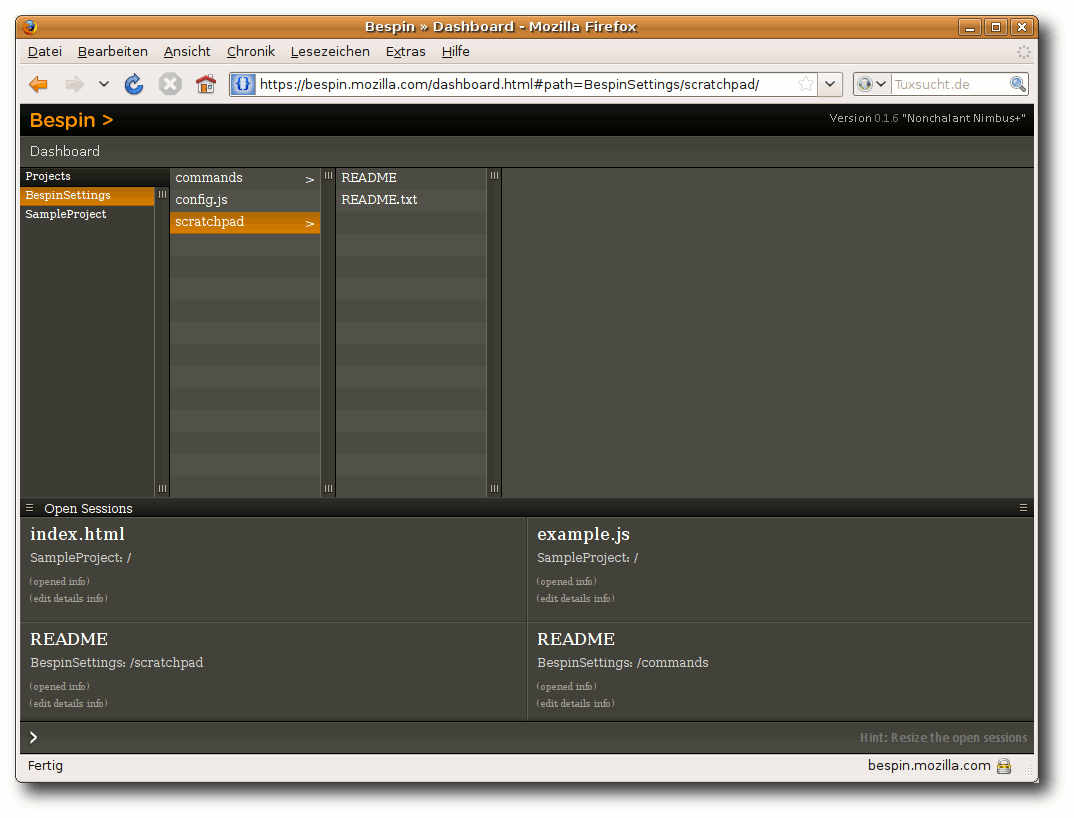

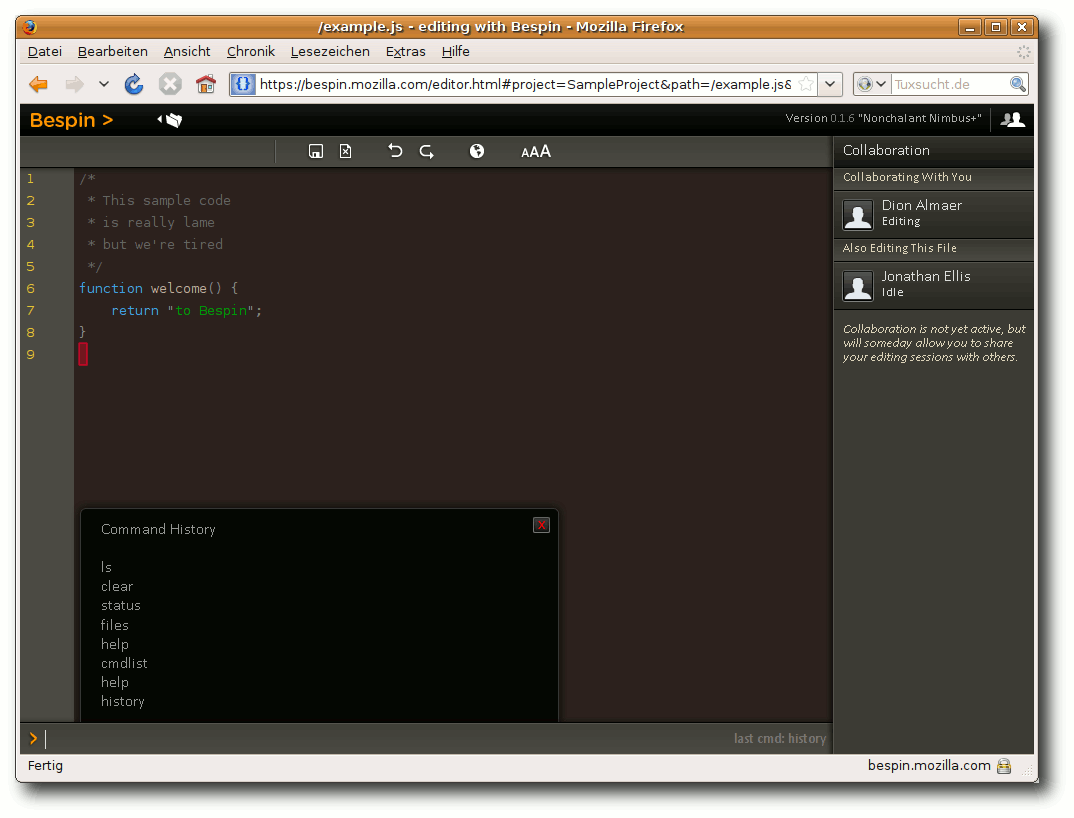

Kurztest: Bespin

Splitscreens mit Vim

Hardware

Das Netbook-Touchpad: Ein ergonomisches Desaster

Magazin

Editorial

Infos zum Programmierwettbewerb

Leserbriefe

Veranstaltungen

Vorschau

Impressum

Zum Index

Chinesische Wochen - Nun auch in Deutschland

Am 17. April 2009 unterzeichneten die fünf größten deutschen Internet-Service-Provider (ISP) zusammen mit Bundesfamilienministerin von der Leyen einen Vertrag, um das Netz zu zensieren (Link). Ziel und Aufgabe dieses Vertrages soll die Kooperation der ISP mit dem Bundeskriminalamt (BKA) sein, um unerwünschte Inhalte im Netz zu filtern (Link). Eine rechtliche Grundlage war zu diesem Zeitpunkt nicht vorhanden (Link) (Link).

Obwohl Monate zuvor von den Internetprovidern nicht nur Bedenken in punkto Wirksamkeit, sondern auch der rechtlichen Basis dieser Sperren geäußert wurden, ließ man sich auf diesen Vertrag ein (Link) (Link). Über die Gründe darf man spekulieren. Positiv gewendet und mit den Worten einer Arcor-Mitarbeiterin tat man dies, um ein Zeichen zu setzen: ein Zeichen wider die Darstellung von Kindesmisshandlung im Netz. Denn darum geht es bei den unerwünschten Inhalten.

Um keine Missverständnisse aufkommen zu lassen: Das Ziel, gegen Kindesmisshandlung und deren Darstellung einzutreten, ist mit voller Überzeugung und Tatenkraft unterstützenswert - allein der seitens von der Leyen und Interprovidern beschrittene Weg ist ein problematischer. Problematisch deshalb, da dass BKA als Ermittler, Staatsanwalt und Richter in einem nicht transparenten Verfahren geheime Listen erstellt. Was, wo, wann und warum etwas vom BKA als Kindesmisshandlung eingestuft wird, muss nahezu allen unbekannt bleiben (Link).

Genau hier darf man auch ein Einfallstor für Lobbyisten verschiedener Couleur vermuten, denn was wird zukünftig als nicht erwünscht gelten? Um welche Inhalte wird es dann gehen? Man weiß es heute nicht und kann es auch nur vermuten. Erste Forderungen nach der Sperrungen von potentiell urheberrechtlich verletzenden Seiten wurden aber bereits laut (Link).

Kritisch für den Nutzer wird das Ganze aber schon jetzt, da jeder, der zufällig auf so einer gesperrten Seite landet, auch gleich Besuch von der Kripo erwarten dürfte. Anfangs hieß es zwar (als die Provider unterschrieben), dass es keinerlei Weiterleitung von Kundendaten gäbe, die so eine Seite aufrufen würden. Jedoch kommt nun mit dem Gesetzesentwurf zur „Bekämpfung von Kinderpornografie in Kommunikationsnetzen“ doch ein Auskunftsanspruch mit und dem wird von den Providern - vor allem von den fünf Unterzeichnern - sicherlich gerne stattgegeben. Wer also Kunde von Deutsche Telekom, Vodafone/Arcor, Hansenet/Alice, Telefonica/O2 oder Kabel Deutschland ist, kann nicht mehr sicher im Netz surfen, ohne gleich die Polizei vor der Haustür zu vermuten - wenn man es etwas überspitzt ausdrücken möchte.

Laut Ankündigung des Gesetzesentwurfs auf der Seite des Bundesministeriums (Link) gesteht man mittlerweile auch die technische Unzulänglichkeit des Vorhabens in punkto Zielerreichung ein. So spricht man auf den Seiten des Bundesministerium für Familie, Senioren, Frauen und Jugend (BMFSFJ) nur noch von einer „Zugangserschwernis“. Leider ändert dieses nichts an der oben geschilderten Problematik. Im Gegenteil: Wir sehen hier die Einführung einer Zensurtelematik, mit der aber gegen Kindesmisshandlung im Netz nichts unternommen wird. Interessanterweise sind sogar die Opfer, die Frau von der Leyen mit dieser Zensur schützen will, gegen diese Maßnahmen. So erklärt Christian Bahls vom Verein “MissbrauchsOpfer gegen InternetSperren” (MOGIS), dass die Zensur eher dafür sorgt, dass die Bürger wegschauen (bzw. zum Wegschauen gezwungen werden). Bahls fühlt sich dabei sogar erneut als Opfer (Link).

Was wir gerne gesehen hätten, wäre eine bessere personelle und materielle Ausstattung der Strafverfolgungbehörden. Nur ein Beispiel: CareChild, ein Kinderschutzverein, zeigte anhand einer im Netz bekannt gewordenen Sperrliste aus dem Staate Dänemark Folgendes: Es in westlichen Ländern durchaus und ohne weiteres möglich, Hostingprovider, die im Auftrag eines Kunden Webinhalte mit Kindesmisshandlungen bereitstellen, dazu zu bringen, das entsprechende Material vom Netz zu nehmen - und das in kurzer Zeit (Link). So könnte man schon heute die Inhalte aus dem Netz verbannen und nicht nur einen Vorhang aufziehen.

Was hat das Ganze nun mit freiesMagazin zu tun? Wir denken eine ganze Menge, da das Wort „frei“ (abgeleitet von Freiheit) nicht umsonst Teil unseres Namens ist. Und gerade diese wertvolle Freiheit wird nun extrem eingeschränkt. Natürlich muss man nicht dafür kämpfen, dass Webseiten mit dubiosen und illegalen Inhalten für alle verfügbar sind.

Aber der Schritt hin zur Zensur von legalen, aber unliebsamen und wie auch immer gearteten kritischen Webseiten ist nicht groß. Daher sollte jeder, der Interesse daran hat, sich weiterhin frei im Netz bewegen zu können, Maßnahmen ergreifen, die das sicher stellen. Dazu zählt zum Beispiel auch die kritische Frage bei dem eigenen Internet-Provider. Und wenn dieser zensiert - und am Ende noch zu den Fünf oben gehört, die freiwillig vorab zensieren wollen - kann man eigentlich nur noch einen Schritt unternehmen und die Kündigung aussprechen.

Noch besteht etwas Hoffnung, denn es dauert laut Provider-Aussagen bis zu sechs Monaten, ehe die Infrastruktur entsprechend umgestellt wurde (Link). Zusätzlich ist das Gesetz bisher nur ein verabschiedeter Entwurf und kann immer noch zu Fall gebracht werden. Wir hoffen, dass der Widerstand in der Bevölkerung groß genug ist, damit es in Deutschland nicht zu den ersten Ansätzen einer Zensur kommt, wie sie im globalen Ausmaß schon heute in China besteht (Link).

Mit diesen sehr kritischen Worten wünschen wir Ihnen dennoch viel Spaß mit der neuen Ausgabe

Ihre freiesMagazin-Redaktion

Links

- http://www.heise.de/newsticker/meldung/136327

- http://www.bmfsfj.de/bmfsfj/generator/BMFSFJ/kinder-und-jugend,did=121760.html

- http://www.tagesschau.de/inland/kinderpornodebatte100.html

- http://www.heise.de/newsticker/meldung/126987

- http://www.heise.de/newsticker/meldung/119197

- http://netzpolitik.org/2009/wir-praesentieren-das-bundestag-gutachten-zur-netzensur/

- http://www.ccc.de/press/releases/2009/20090212/?language=de

- http://www.gulli.com/news/deutsche-netzsperren-2009-04-27/

- http://www.bmfsfj.de/bmfsfj/generator/BMFSFJ/kinder-und-jugend,did=121848.html

- http://www.zeit.de/online/2009/17/netzsperren-missbrauch

- http://www.carechild.de/news/politik/internetzensur_carechild_versuch_blamiert_deutsche_politiker_566_120.html

- http://www.gulli.com/news/kipo-sperren-umsetzung-dauert-2009-04-26/

- http://www.focus.de/digital/internet/china-wieder-mehr-internetzensur_aid_357813.html

- http://www.tagesschau.de/inland/internet130.html

Zum Index

von Hans-Joachim Baader

Dieser Artikel stellt Debian 5.0 „Lenny“ mit einem Fokus auf den Neuheiten dieser Version vor. Die größte unabhängig von Firmen entwickelte Linux-Distribution hat wie immer lange für ihre neue Version gebraucht. Ob sie ihren Qualitätsanspruch erfüllen kann, soll ein wenig untersucht werden.

Redaktioneller Hinweis: Der Artikel „Debian GNU/Linux 5.0 "Lenny" - Der Zustand der Distribution“ erschien erstmals bei Pro-Linux (Link).

Am 14. Februar wurde Debian GNU/Linux 5.0 „Lenny“ veröffentlicht (Link). In den Wochen davor mussten die Entwickler noch abstimmen, ob die unfreien Komponenten in der Distribution, hauptsächlich unfreie Firmware aus dem Linux-Kernel, einen Hinderungsgrund für die Freigabe darstellen sollten. Die große Mehrheit entschied sich pragmatisch und erkannte die Tatsache an, dass die Arbeit an der Beseitigung der unfreien Teile stetig weitergeht (Link). Danach war nur noch eine weitere Testversion des Installers nötig, um die langerwartete Veröffentlichung unter Dach und Fach zu bringen.

In diesem Artikel werden hauptsächlich die Neuerungen von Debian 5.0 im Vergleich zum Vorgänger beleuchtet. Die Installation und grundlegende Eigenschaften sollen aber auch ein wenig zu ihrem Recht kommen.

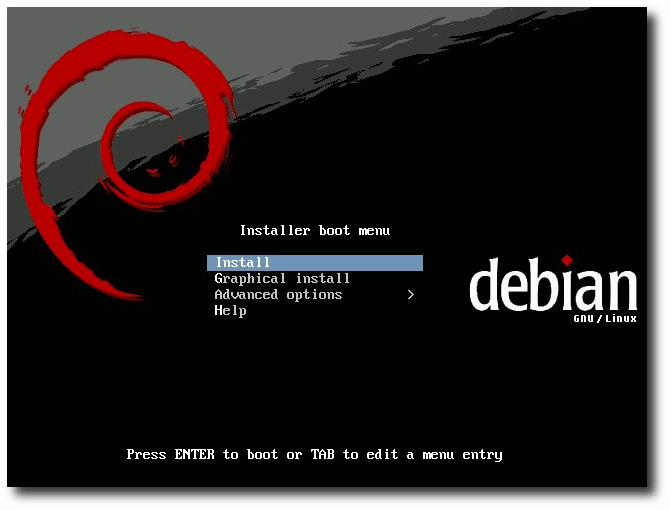

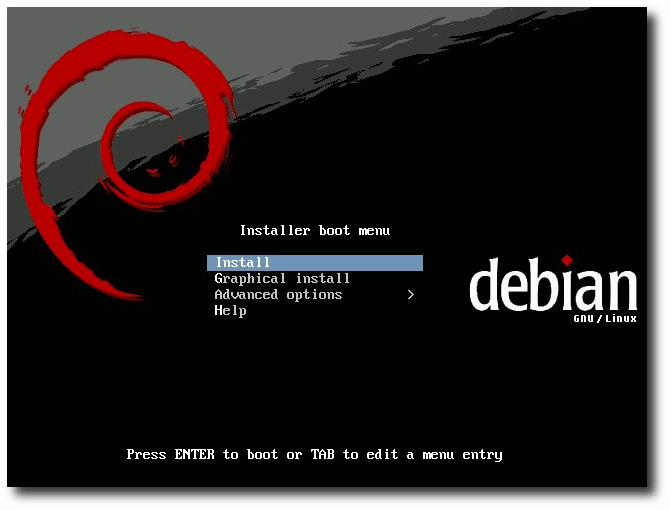

Installations-Bootscreen von Debian 5.0.

Debian 5.0

Die Veröffentlichung

Der ursprünglich angestrebte Veröffentlichungstermin wurde zwar wieder um mehrere Monate verfehlt, aber dennoch gelang es den Entwicklern, den zeitlichen Abstand zum Vorgänger mit 22 Monaten nahezu konstant zu halten. Mit diesem langen Veröffentlichungszyklus hebt sich die von der Gemeinschaft, nicht von einer einzelnen Firma getragene Distribution deutlich von den Konkurrenten ab, die pro Jahr ein bis zwei neue

Versionen herausbringen.

Dies hat Auswirkungen auf den Support. Da eine Debian-Version mindestens zwölf Monate nach der Veröffentlichung des Nachfolgers gewartet wird, ergibt sich ein Support-Zeitraum von mehreren Jahren. Bei Debian 4.0 werden es knapp drei Jahre sein, wenn der Zeitraum nicht sogar verlängert wird. Bei Debian 5.0 ist die Dauer noch nicht absehbar, aber sicher sind mindestens zwei Jahre. Für Unternehmen ist das immer noch zu wenig, aber diese Lücke wird von verschiedenen Dienstleistern gefüllt, die Debian mit oder ohne eigene Anpassungen für längere Zeiträume unterstützen.

Der Debian-Distribution wird oft vorgehalten, dass die mitgelieferten Pakete bereits bei der Veröffentlichung veraltet seien. In der Tat war Debian 5.0 bereits seit dem 28. Juli 2008 im Freeze-Modus, was bedeutet, dass zwar noch Fehler korrigiert, aber nur in wenigen Fällen noch neue Versionen zugelassen wurden. Eine Ausnahme ist beispielsweise Iceweasel, die Firefox-Variante von Debian, die mit der zum Zeitpunkt der Veröffentlichung aktuellen Version 3.0.6 von Firefox korrespondiert. Bis zum Ende des Supports für Debian 5.0, dessen genauer Zeitpunkt noch nicht feststeht, werden nun auch nur noch gravierende Fehler korrigiert, aber keine Software-Updates mehr vorgenommen, um überraschende Seiteneffekte durch Änderung der Schnittstellen oder des Verhaltens zu vermeiden. Am Ende des Supportzeitraums wird Debian 5.0 keine Software enthalten, die jünger als drei Jahre ist, abgesehen von einem geplanten Kernel-Update, das für bestehende Installationen aber nicht unbedingt notwendig sein dürfte.

Was Kritiker regelmäßig übersehen, dass gerade diese Beständigkeit, verbunden mit einem Ausbleiben von Überraschungen bei Updates, für Unternehmen ein entscheidendes Auswahlkriterium darstellt. Es ist daher kaum ein Zufall, dass sich die Stadt München bei ihrer Migration für Debian entschied. Debian ist im Unternehmenskontext mit 47 % das am häufigsten genutzte freie Server-Betriebssystem und kommt auch auf 30 % der Desktops zum Einsatz, womit es eine führende Rolle spielt (Link). Und das, obwohl Debian gegen die Konkurrenz ihrer eigenen Derivate bestehen muss. Ubuntu

und viele andere bauen auf Debian auf.

Überblick über die Neuerungen

Die neue Version der Distribution läuft auf elf Architekturen, wobei die Architektur „armel“ gegenüber Debian 4.0 neu ist. Sie soll aktuelle und zukünftige ARM-Prozessoren effizienter nutzen und die zur Zeit noch unterstützte Architektur „arm“ ersetzen.

Neu ist auch die Unterstützung der Orion-Plattform von Marvell, die in vielen Speichergeräten verwendet wird. Unterstützte Speichergeräte sind u. a. die QNAP Turbo Station, HP Media Vault mv2120 und Buffalo Kurobox Pro. Zusätzlich werden Netbooks wie der Eee PC von Asus unterstützt. Außerdem wurden Bauwerkzeuge für Emdebian (Link) hinzugefügt, die es erlauben, Debian-Quellpakete auf einer Architektur für andere Architekturen zu bauen und zu verkleinern, um eingebetteten ARM-Systemen zu genügen.

Mehr als 23.000 Softwarepakete, die aus über 12.000 Quellpaketen erstellt wurden, werden mit Debian 5.0 geliefert. Der Linux-Kernel beruht auf Version 2.6.26 und enthält SELinux, das jedoch standardmäßig nicht aktiviert ist. X.org ist in Version 7.3 dabei, OpenOffice.org in Version 2.4.1. Aktuell ist allerdings Firefox in der Debian-Version als Iceweasel 3.0.6. Auf dem Desktop stehen unter anderem GNOME 2.22.3, KDE 3.5.10, Xfce 4.4.2 und LXDE 0.3.2.1 zur Auswahl. glibc 2.7 und GCC 4.3.2 bilden die Basis des Software-Archivs. Die Paketbeschreibungen wurden internationalisiert und werden in der eingestellten Systemsprache angezeigt, sofern eine Übersetzung existiert.

Debian 5.0 unterstützt die Virtualisierung mit dem Hypervisor Xen sowohl als Host (Dom0), als auch als Gast (DomU). KVM ist als Kernel-Bestandteil ohnehin mit dabei. Weitere wichtige Pakete für Server- und Entwicklersysteme sind PostgreSQL 8.3.6, MySQL 5.0.51a, Apache 2.2.9, Samba 3.2.5, Python 2.5.2 und 2.4.6, Perl 5.10.0, PHP 5.2.6, Asterisk 1.4.21.2, Nagios 3.0.6 und OpenJDK 6b11. Java-Anwendungen können nun im „main“-Archiv der Distribution ausgeliefert werden.

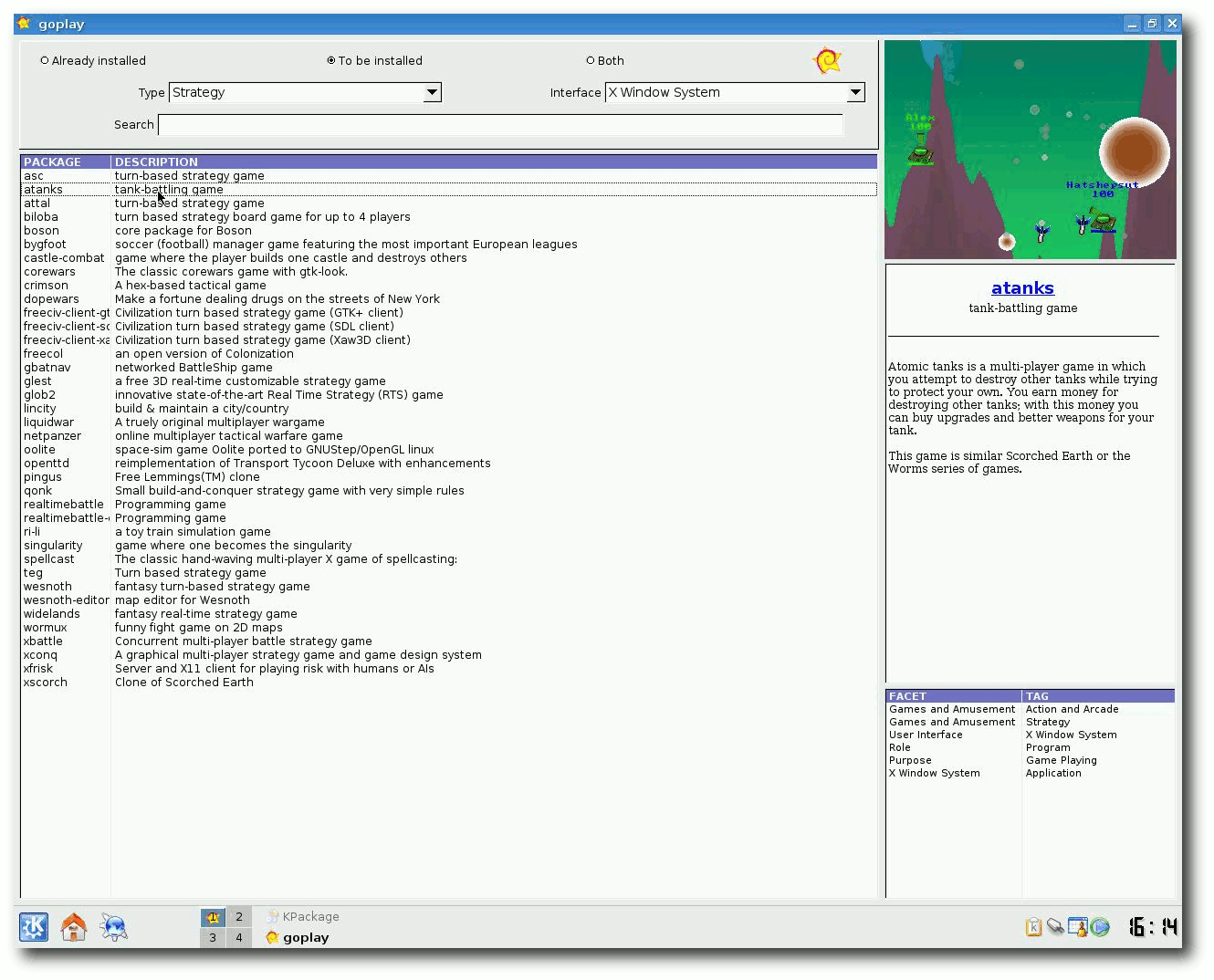

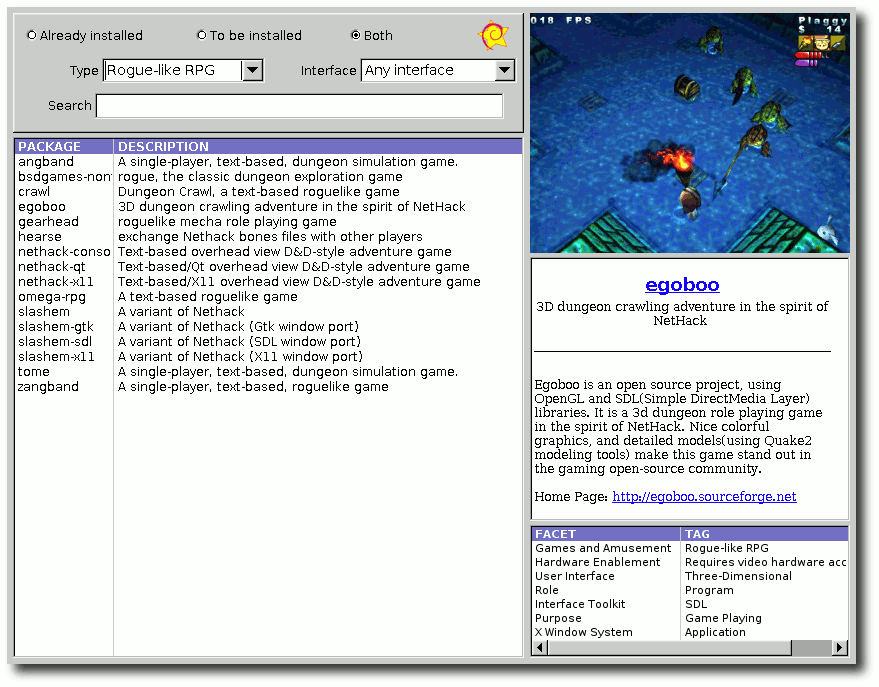

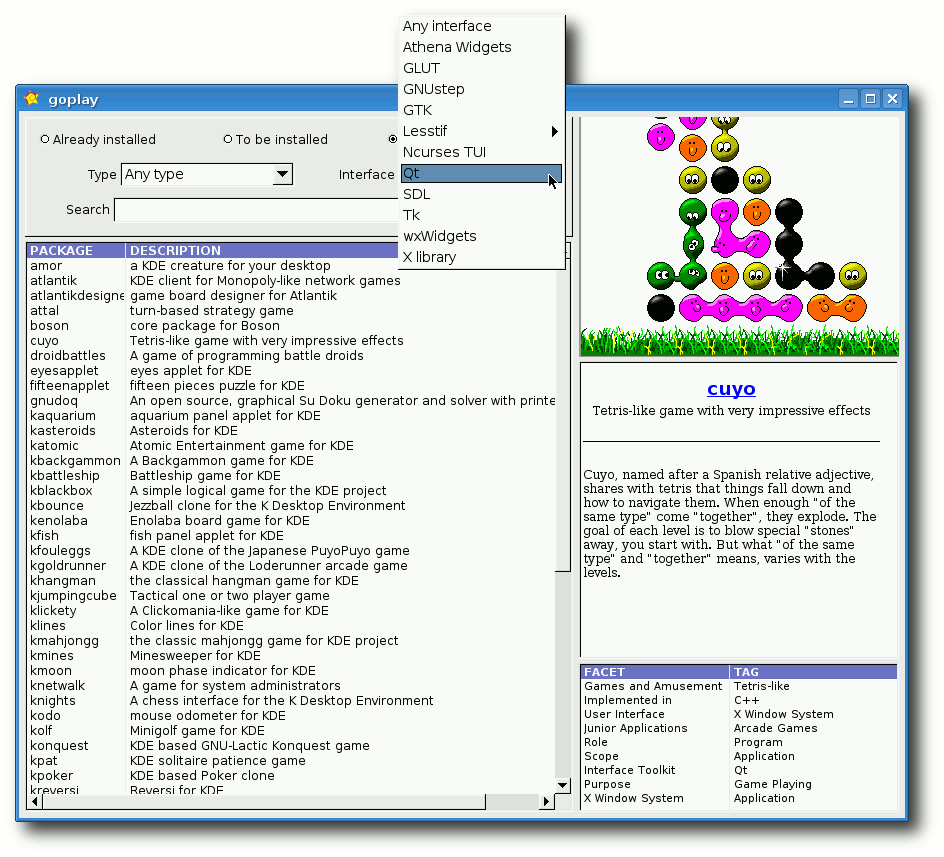

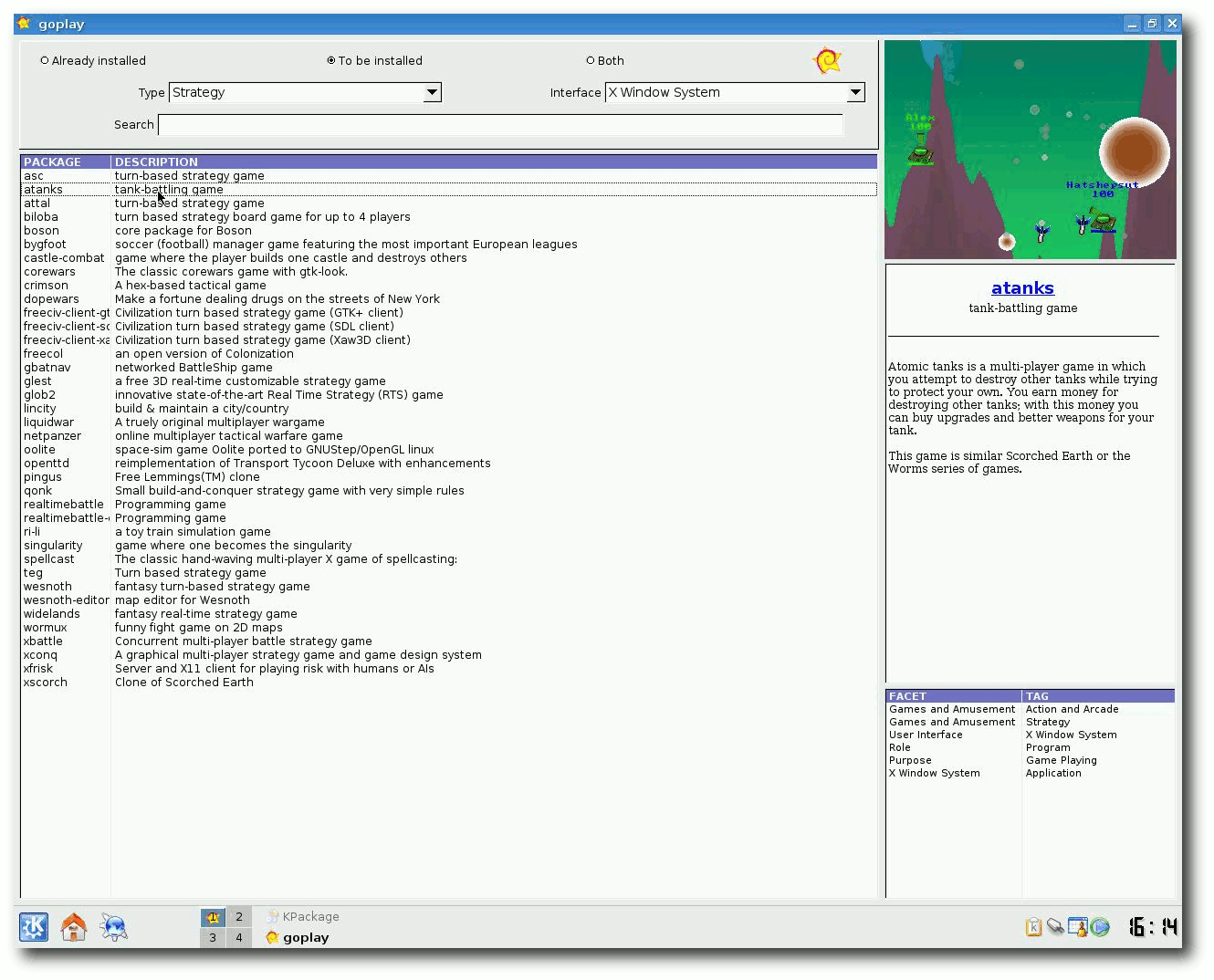

Mit der Integration von X.org 7.3 soll sich der X-Server bei der meisten Hardware selbst konfigurieren. Neu eingeführte Pakete erlauben die komplette Unterstützung des NTFS-Dateisystems und die Verwendung der meisten Multimedia-Tasten ohne zusätzliche Konfiguration. Unterstützung für das Adobe-Flash-Format ist über die Swfdec- oder Gnash-Erweiterung verfügbar (siehe „Ausgeflasht: Ein Versuch mit Gnash und Swfdec“). Einige Verbesserungen speziell für Notebooks wurden integriert, wie die CPU-Frequenzskalierung ohne zusätzliche Konfiguration. Für die Freizeit wurden mehrere neue Spiele hinzugefügt. Eine bemerkenswerte Änderung stellt nach Projektangaben die Einführung von „goplay“ dar, einem graphischen Spiele-Browser, der Filter, Suche, Bildschirmfotos und Beschreibungen für Spiele in Debian bereitstellt (siehe „GoPlay zur Suche nach Software einsetzen“).

Zur Verbesserung der Sicherheit kann der Debian-Installer bereits vor dem ersten Neustart Sicherheitsupdates installieren. Die Zahl der setuid-Programme wurde reduziert. Sicherheitskritische Pakete wurden mit speziellen Härtungsoptionen von GCC compiliert.

Die Installation wurde in der neuen Version weiter verbessert und ist in 63 Sprachen übersetzt. Firmware, die von manchen Geräten benötigt wird, kann über Wechseldatenträger geladen werden. Weiterhin wird die Installation mittels Braille-Zeile unterstützt. Beim Start der Installation stehen der Rettungs- und der Expertenmodus zur Wahl.

Der neue Standard-Syslog-Daemon ist „rsyslog“. Bei einem Update eines vorhandenen Systems wird allerdings der vorhandene Daemon beibehalten, sodass jeder, der einen Wechsel wünscht, diesen durch Installation von rsyslog selbst durchführen muss. Außerdem wurde die Unterstützung von UTF-8 durchgehend verbessert.

Live-CD

Erstmals werden Live-Medien von Debian offiziell bereitgestellt. Sie sind für die Architekturen x86 und x86_64 verfügbar und kommen in den fünf Varianten GNOME, KDE, LXDE, Xfce und Standard (Minimalsystem) sowie als Rettungs-CD. Alle Einzelheiten darüber und Downloads sind auf der Debian-Live-Projektseite (Link) zu finden.

Auch wenn von den Live-CDs keine Installation möglich ist, haben sie dennoch bereits eine große Zahl von Anwendungen gefunden (Link) und sind außerdem als transportables System mit der Möglichkeit zur persistenten Datenspeicherung nutzbar.

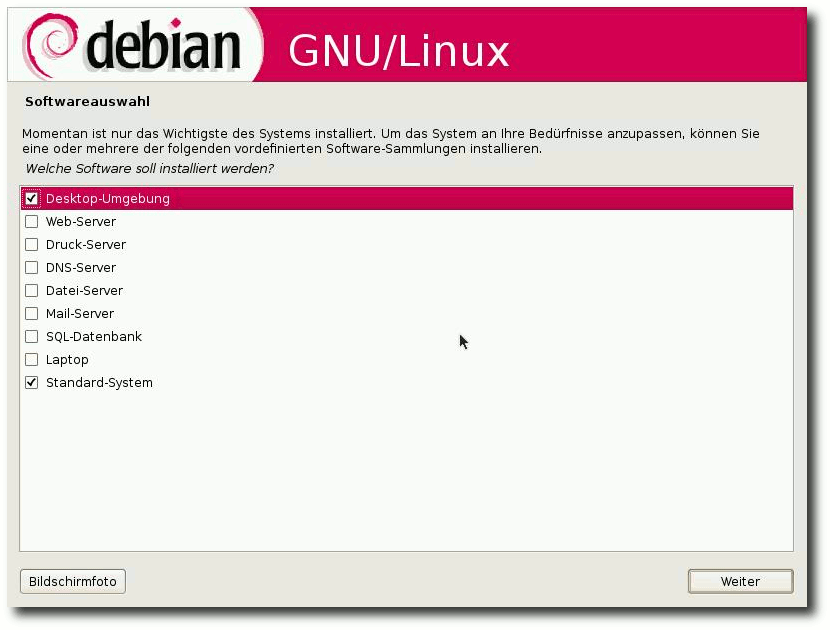

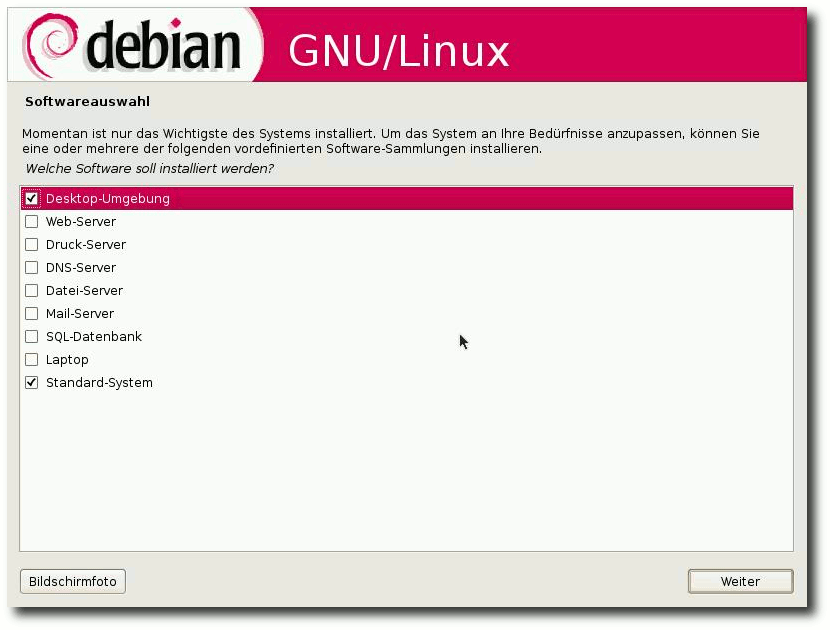

Die Softwareauswahl bei der Debian-Installation.

Installation

Neuinstallation

Auch wenn manche Geräte mit vorinstalliertem Debian erhältlich sind, dürfte doch für viele Anwender der erste Kontakt mit Debian die eigene Installation sein. Es stehen ISO-Images für kleine und normale CDs, DVDs und neuerdings sogar Blu-Ray-Medien zur Verfügung. Für die wichtigsten von Debian unterstützten Architekturen gibt es vollständige CD- und DVD-Sätze, auf denen die komplette Distribution enthalten ist, für die weniger gebräuchlichen Architekturen nur noch einen Teil der CDs und DVDs. Weitere Möglichkeiten sind die Installation über ein vom Netz gebootetes Image, von USB-Sticks, Festplatten und teilweise auch noch von Disketten.

Es stehen umfangreiche Installationshandbücher auf der Debian-Webseite zur Verfügung (Link), für jede Architektur eines, das jeweils in mehrere Sprachen übersetzt ist. Besucher der Webseite bekommen das Dokument automatisch in ihrer Sprache zu sehen, wenn der Browser korrekt eingestellt und die Sprache verfügbar ist. Man muss dieses Handbuch nicht komplett durchlesen, als Referenz kann man in Zweifelsfällen aber immer darauf zurückgreifen.

Die Installation bietet bei den meisten Boot-Medien dieselben Optionen an: Textmodus-Installation, grafische Installation und fortgeschrittene Optionen, unter denen man die Experten-Installation und das Booten in ein Rettungssystem findet. Die Minimalausstattung für eine Installation wird mit 56 MB RAM angegeben. Der textbasierte Installer sollte noch mit deutlich weniger auskommen. Empfohlen werden jedoch für das installierte System 256 MB ohne und 512 MB mit Desktop.

Ob man die grafische oder die textbasierte Installation wählt, hat fast keinen Einfluss auf die Funktionalität. Beides sind nur unterschiedliche Frontends für den Debian-Installer, der darüber hinaus auch noch in einem automatischen Modus, also ohne Benutzereingabe, laufen kann. Es wird hier lediglich die grafische Installation gezeigt.

Die grafische Installation beginnt mit der Auswahl der Sprache für die Installation. Diese wird zugleich als Sprache des installierten Systems konfiguriert. Die nächsten beiden Bildschirme dienen der Auswahl des Landes und der Tastaturbelegung. Nach dem Nachladen verschiedener Komponenten, das ein wenig dauern kann, will das System den Rechnernamen wissen, dann den Domainnamen. Findet das System bereits über DHCP diese Informationen heraus, dann entfallen beide Schritte. Bevor DHCP möglich ist, kann es jedoch erforderlich sein, Firmware in die Netzwerk-Hardware zu laden. Freie Firmware bringt Debian bereits mit, doch es gibt auch Hardware, die unfreie Firmware benötigt. Da Debian diese in den meisten Fällen nicht mitliefert (selbst in Fällen, in denen es legal wäre), ist es in manchen Fällen erforderlich, diese nachzuladen.

Alles Nötige hierfür hat der Installer bereits vorgesehen. Ob WLAN- oder normale LAN-Chips, USB-Geräte oder spezielle Festplattencontroller, wenn der Installer eine benötigte Firmware nicht vorfindet, sucht er selbständig auf Disketten oder USB-Sticks danach (dies ist eine Neuerung in Debian 5.0). Wie man ein passendes Medium vorbereitet, ist im Installationshandbuch beschrieben. Oft ist die Firmware als separates Paket in der Non-Free-Sektion des Archivs verfügbar und nur in wenigen Fällen dürfte es nötig sein, die Downloadseiten des Herstellers abzugrasen. Allerdings muss man dies tun, bevor die Installation beginnt.

Eine Auswahl der Zeitzone erfolgt nur, wenn keine Netzwerkverbindung besteht; ansonsten holt der Installer die Zeit von einem NTP-Server. Dann folgt der Teil der Installation, an dem man die meiste Zeit verbringen kann: die Partitionierung. Wer die gesamte Festplatte für Debian verwenden und die Vorgaben des Installers akzeptieren will, der kommt aber auch hierbei mit vier Klicks auf „Weiter“ zum Ziel (wobei man einmal das Formatieren der Festplatten durch Auswahl einer Option bestätigen muss). Als einfachste Variante wird das Anlegen einer einzelnen Partition (mit ext3 als Dateisystem) angeboten, was für Einsteiger, aber auch für viele andere Zwecke völlig ausreicht.

Die vier Optionen für die Partitionierung sind „geführt“ mit normalen Partitionen, mit LVM, mit verschlüsseltem LVM und „manuell“. Die „geführten“ Varianten erlauben noch einige Varianten, aber keine großen Änderungen an den Vorgaben.

Wählt man dagegen die manuelle Partitionierung, so stehen sämtliche Optionen einschließlich RAID, LVM, Verschlüsselung, Auswahl der Dateisysteme, Mount-Optionen usw. zur Verfügung. Die Benutzerführung ist dabei im grafischen genau wie im Textmodus gewöhnungsbedürftig und etwas umständlich, aber man kommt zum Ziel. Verschwunden sind die Fehler früherer Versionen, die es bisweilen nötig machten, zur Konfiguration von LVM auf die Konsole zu wechseln. Ein kleines Manko der Partitionierung ist, dass beim Bearbeiten einer Partition keine Größenänderung möglich ist - diese lässt sich nur durch Löschen und Neuanlegen der Partition erreichen.

Das Einrichten einer verschlüsselten Partition dauert eine Weile, weil dafür die komplette Partition gelöscht (mit Nullen oder Zufallsdaten überschrieben) wird. Da man meist Passwort-Hashes, GPG- und SSH-Schlüssel auf der Platte ablegt und nie wissen kann, wer sich in fünf Jahren daran zu schaffen machen will, ist es hochgradig zu empfehlen, diese Option zu nutzen. Es ist auch möglich, die gesamte Festplatte zu verschlüsseln. In diesem Fall wird bei jedem Systemstart das Passwort verlangt, was für Systeme, die automatisch hochfahren sollen, eher ungünstig ist.

Direkt danach folgt die Installation des Grundsystems, die gerade genug Zeit lässt, den nächsten Pott Kaffee zu holen. Anschließend legt man ein Root-Passwort fest. Das System akzeptiert jedes noch so schwache Passwort und überlässt dem Benutzer die Verantwortung für angemessene Sicherheitsmaßnahmen. Auf dem folgenden Bildschirm gibt man den vollständigen Namen des ersten Benutzers ein, danach den Benutzernamen und das Passwort. Dieses Benutzerkonto besitzt keine besonderen Rechte. Es sollte zum normalen Arbeiten mit dem System verwendet werden.

Die nächsten Schritte bestehen aus der Konfiguration des Paketmanagers mit dem optionalen Fortsetzen der Installation von weiteren CDs oder DVDs, Auswahl eines Debian-Spiegelservers zum Download weiterer Pakete und, falls gewünscht, der Angabe eines HTTP-Proxys.

Danach erfolgt eine grobe Auswahl der zu installierenden Software, die mittels „tasksel“ realisiert ist, das man nach der Installation natürlich auch noch aufrufen kann. Wer eine schnelle Installation möchte, wählt hier alle Punkte ab, denn was man noch installieren will, kann

man später hinzufügen. Vorgegeben sind jedoch „Standard“ und „Desktop-System“. Diese Vorgaben führen

dazu, dass der Standard-Desktop von Debian installiert wird: GNOME. Wenn man nur die erste CD aus dem CD-Satz der Distribution verwendet, ist GNOME aus Platzgründen auch die einzige Option. Wer GNOME nicht installieren will, sollte mit den alternativen ersten CDs (die es als KDE- und Xfce-Variante gibt) oder mit der ersten DVD booten, oder eben alle Optionen abwählen.

Wenn zusätzliche Software ausgewählt wurde, wird diese nun installiert und automatisch konfiguriert. Während dieser Zeit, die je nach Installationsmedium und Softwareumfang ganz unterschiedlich sein kann, muss man nicht zugegen sein, denn es sind keine weiteren Eingaben erforderlich. Die Installation erfolgt noch ganz traditionell in dem Sinne, dass kein vordefiniertes Image auf die Platte kopiert, sondern jedes Paket einzeln entpackt wird. Sie läuft entsprechend langsamer ab als eine Image-basierte Installation.

Insgesamt ist die Installation, wenn man weitgehend den Vorgaben folgt, einfach und schnell. Man merkt, dass die grafische Installation eine 1:1-Umsetzung der textbasierten ist. Die Möglichkeit, mehrere Abfragen auf einer Bildschirmseite zusammenzufassen, wurde nicht genutzt. Allein bei der Eingabe des Root-Passworts und dem Anlegen des Benutzers hätte man drei von vier Bildschirmen einsparen können, ebenso an anderen Stellen. Der dadurch verursachte Zeitverlust ist im Normalfall unbedeutend, aber auf sehr leistungsschwachen Rechnern könnte er bemerkbar sein.

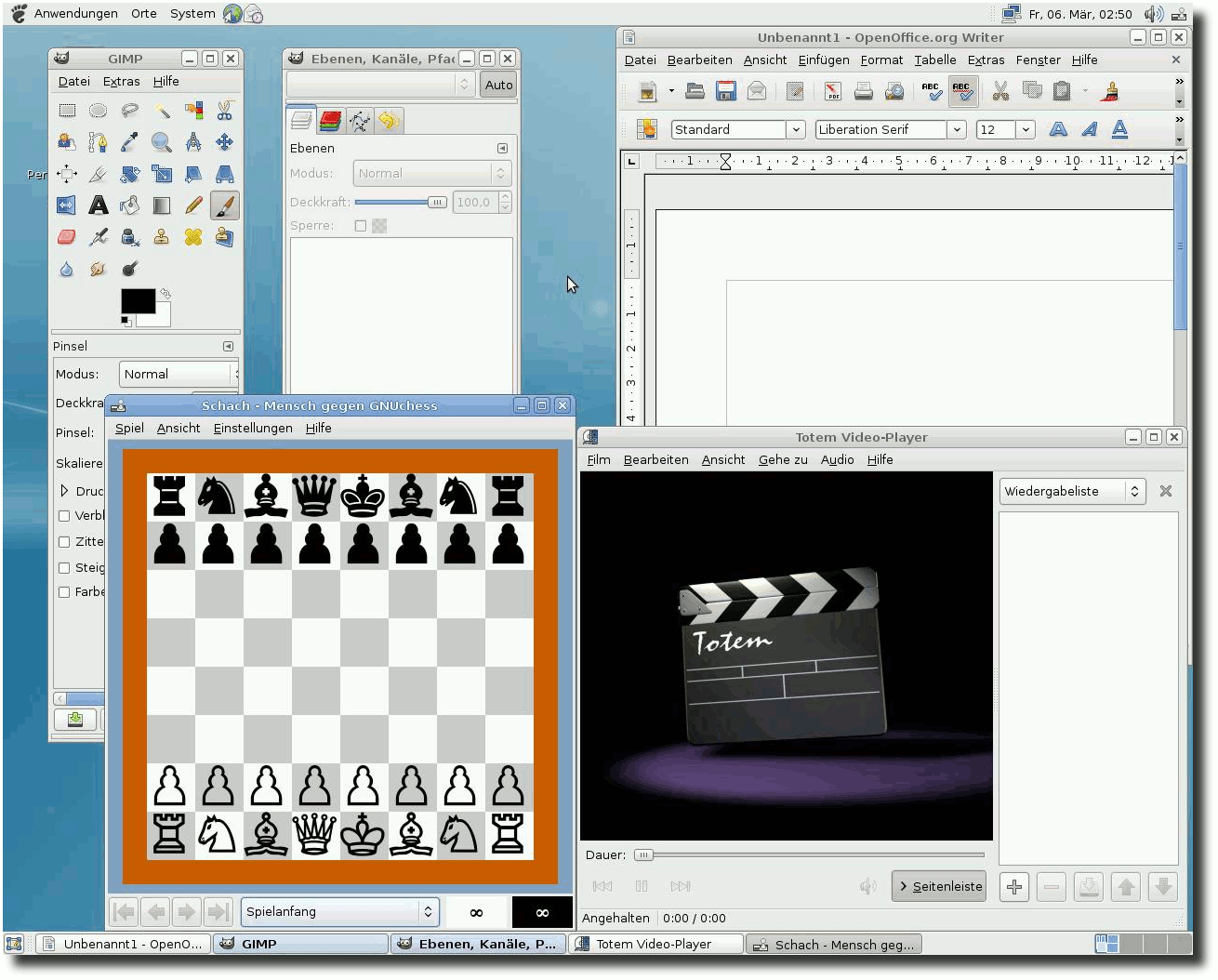

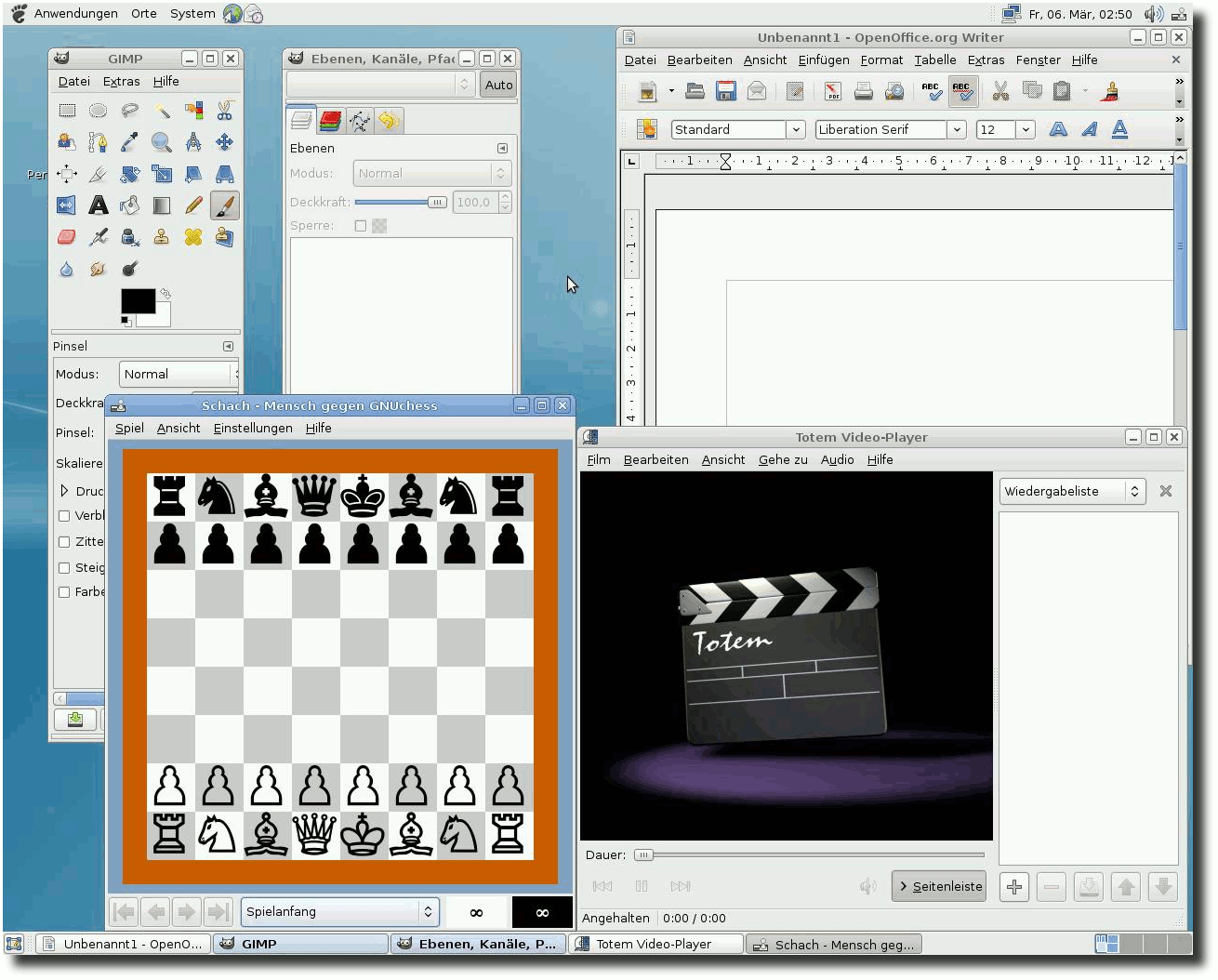

Der GNOME-Desktop von Debian 5.0.

Update

Das Update einer bestehenden Debian-Installation ist nicht nur möglich, sondern wird sogar anstelle einer Neuinstallation empfohlen. Dabei gibt es allerdings einige Einschränkungen. So können installierte Pakete aus externen Repositorys (darunter auch „debian-backports“) Probleme bereiten. Dennoch kann man zunächst das Update normal probieren. Sollten Probleme auftreten, kann man die betroffenen Pakete entfernen und später gegebenenfalls in einer neueren Version wieder installieren.

Auch ohne externe Pakete wird ein direktes aptitude dist-upgrade meist nicht zum Erfolg führen und beispielsweise viele Pakete zum Entfernen vorschlagen, die man eigentlich behalten will. Die Lösung ist ein Update in zwei (oder mehr) Schritten, bei dem man zuerst apt und aptitude aktualisiert. Das Handbuch empfiehlt aptitude statt apt, da ersteres Abhängigkeiten besser auflösen soll.

Natürlich wird ein Update nur von der direkten Vorgängerversion 4.0 „Etch“ unterstützt. Alle Einzelheiten zum Update sind in einem eigenen Kapitel der Release-Notes sehr ausführlich erläutert (Link).

Laufender Betrieb

Start

Der Systemstart erfolgt normalerweise mit dem Bootloader GRUB. In der Experteninstallation steht auch GRUB 2 zur Verfügung. Die Startgeschwindigkeit liegt im üblichen Rahmen. Optimierungen der Geschwindigkeit sind bisher nicht erkennbar, zumal immer noch das alte sysv-Init als Init-System eingesetzt wird.

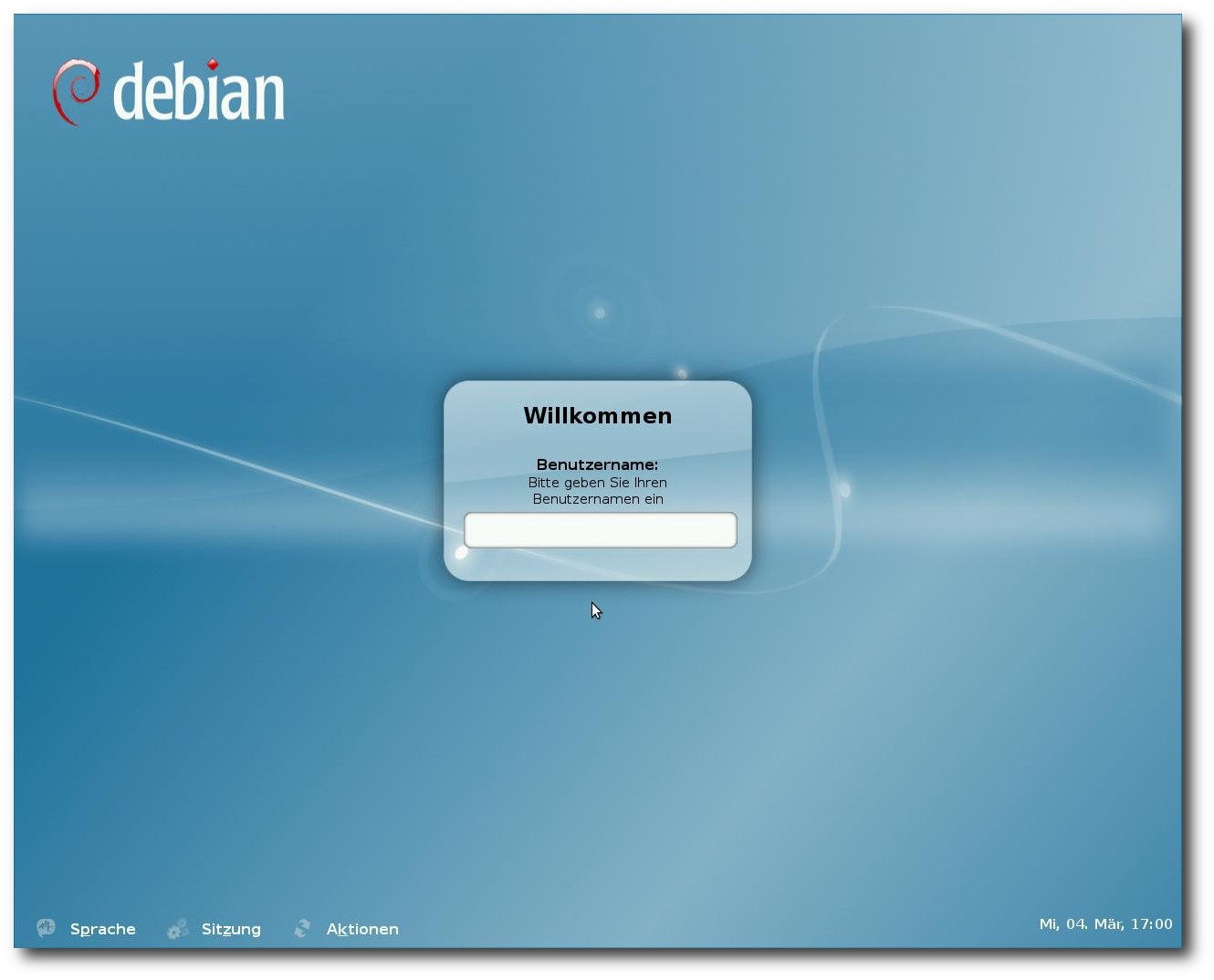

Wurde ein Desktopsystem mit GNOME installiert, dann startet Debian 5.0 mit dem Display-Manager „gdm“. Der Login-Bildschirm wurde mit einem Debian-Design versehen. Nach dem Einloggen startet GNOME in Version 2.22.3. GNOME 2.24 wurde erst nach dem Einfrieren der Distribution fertig und daher nicht berücksichtigt. Auf den ersten Blick unterscheidet sich der Desktop nicht wesentlich von dem in Fedora oder Ubuntu. Die Übersetzungen in den Menüs sind vollständig, einzelne Anwendungen jedoch nicht komplett übersetzt, beispielsweise das Programm zur Auswahl der Softwarequellen „software-properties-gtk“.

Der Desktop benötigt mit einem Terminalfenster ohne weitere offene Programme 85 MB, bei Fedora wurden unter nahezu gleichen Bedingungen etwa 180 MB ermittelt. Der Unterschied scheint durch das aktivierte SELinux bei Fedora zustande zu kommen, dessen beide Daemonen „setroubleshootd“ und „sealert“ zusammen schon 70 MB permanent belegen. Ferner belegen die einzelnen Komponenten wie Nautilus bei Fedora mehr Platz, möglicherweise ebenfalls wegen SELinux.

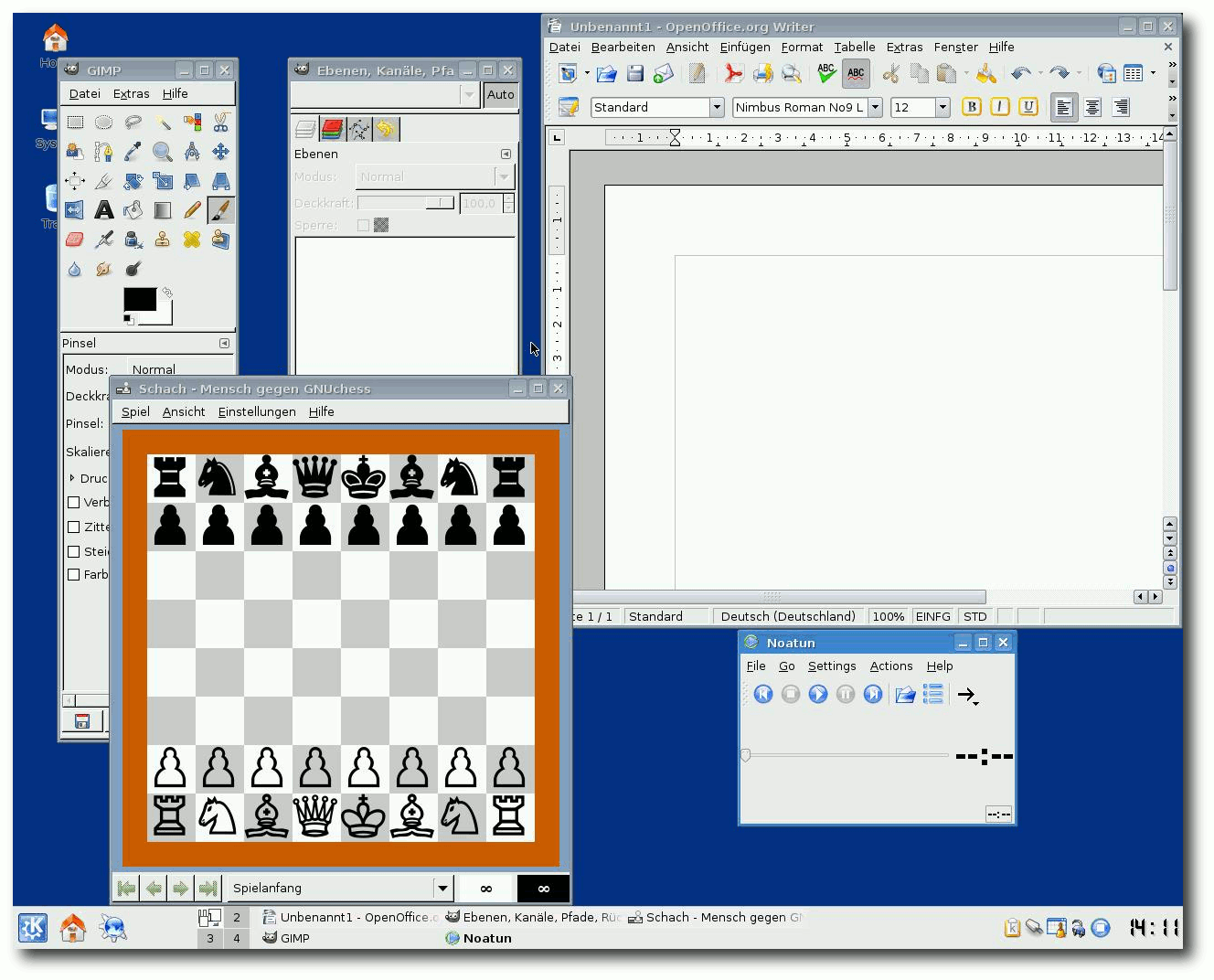

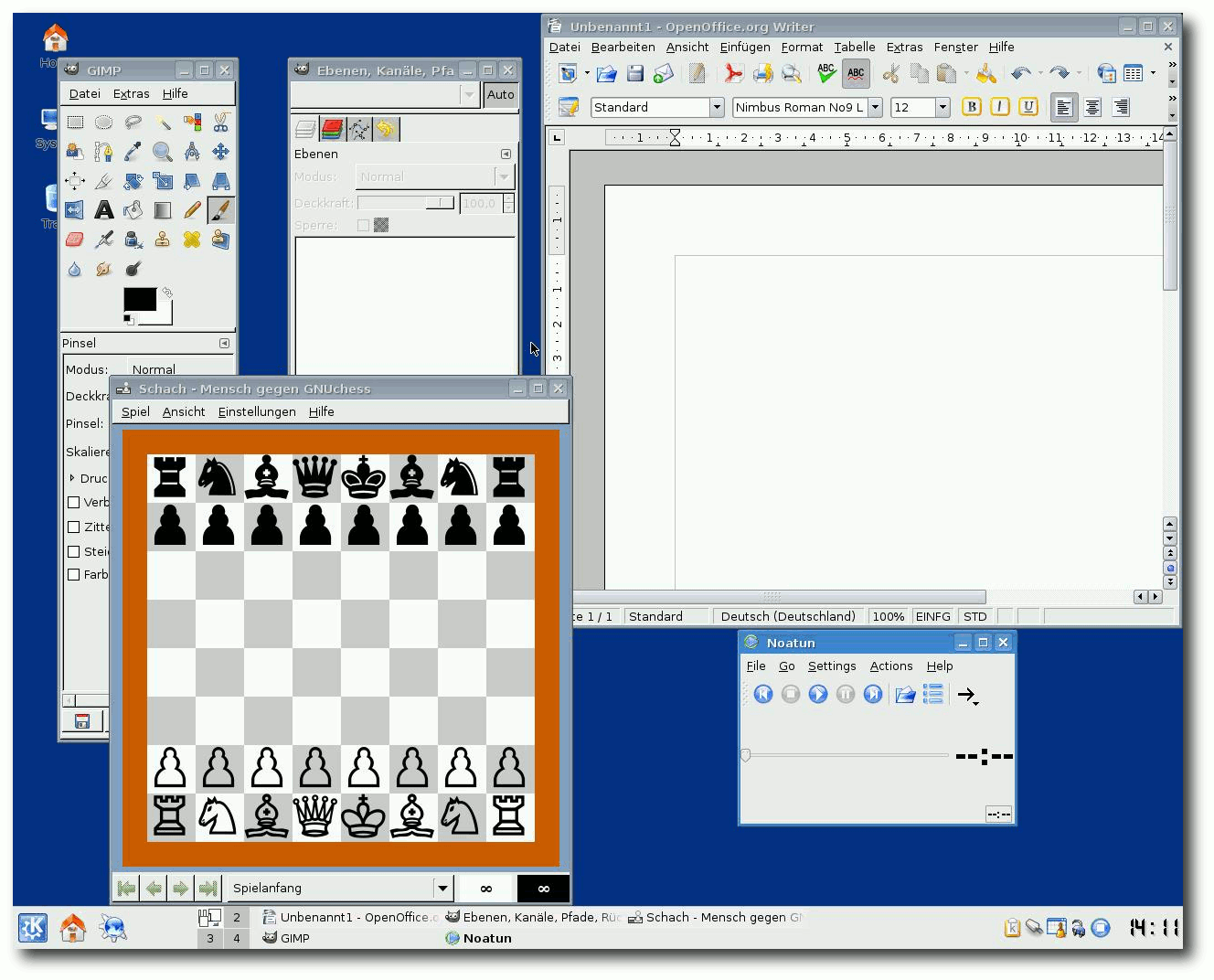

Die Speicherbelegung ergibt sich aus der ersten Zahl in der zweiten Zeile der Ausgabe von free, die aus dem belegten Speicherplatz (261 MB) minus den allozierten Puffern (12 MB) und dem Cache (164 MB) berechnet wird. Die Angaben hier beziehen sich auf ein frisch installiertes GNOME-System. Bei einem frisch installierten KDE waren gar nur 60 MB belegt. Der Verzicht auf eine 3-D-Konfiguration (so wird unter GNOME kein Compiz installiert) lässt den X-Server mehrere Megabyte weniger Speicher belegen als unter Fedora oder Ubuntu. Auch die nicht standardmäßig installierte Desktop-Suche spart einigen Speicher ein.

Desktop

Das Desktopsystem GNOME wurde auf Version 2.22.3 aktualisiert, das einige neue Anwendungen und natürlich zahlreiche Verbesserungen mitbringt, darunter bessere Clients für BitTorrent und VNC sowie eine bessere Oberfläche zum Erstellen und Brennen von ISO-Dateien. Das verbesserte virtuelle Dateisystem soll das Arbeiten mit dem Dateimanager Nautilus schneller und flexibler machen. OpenOffice.org wurde auf Version 2.4.1 aktualisiert. Auf den Soundserver PulseAudio wird in der Standardinstallation verzichtet. Es wird das reine GStreamer-Subsystem installiert. KDE wurde nur moderat aktualisiert: Von Version 3.5.5 auf 3.5.9 und teilweise 3.5.10. An Schriften werden die Liberation-Schriften von Red Hat, DejaVu und diverse (Bitmap-) Standardschriften installiert.

Der Standard-Browser unter GNOME ist Epiphany. Einige Plugins, darunter ein Werbeblocker, sind vorinstalliert, aber nicht aktiviert. Auch Iceweasel, die Debian-Variante von Firefox, ist installiert. Für Iceweasel wurde offenbar eine Ausnahme vom Feature-Freeze gemacht und bis zur Veröffentlichung von Debian 5.0 immer auf die neueste Version aktualisiert.

Zum Sicherheitsstatus von Mozilla-Produkten haben die Release-Notes allerdings nichts Positives zu sagen:

„Die Mozilla-Programme Firefox, Thunderbird und Sunbird (in Debian in Iceweasel, Icedove und Iceowl umbenannt) sind wichtige Werkzeuge für viele Benutzer. Bedauerlicherweise besteht die Sicherheitsrichtlinie der Originalautoren darin, den Benutzer dazu zu drängen, auf neue Versionen der Originalautoren zu aktualisieren, was gegen Debians Grundsatz verstößt, nicht große funktionale Änderungen zusammen mit Sicherheitsaktualisierungen einzupflegen. Wir können es heute nicht vorhersagen, aber während der Lebensdauer von Lenny kann das Debian-Sicherheitsteam an einen Punkt gelangen, an dem die Unterstützung von Mozilla-Produkten nicht länger durchführbar ist und das Ende der Sicherheitsunterstützung für Mozilla-Produkte angekündigt werden muss. Sie sollten das bedenken, wenn Sie Mozilla einsetzen und die in Debian verfügbaren Alternativen in Erwägung ziehen, falls das Fehlen von Sicherheitsunterstützung ein Problem für Sie darstellen könnte.“

Unter KDE ist Konqueror der Standard-Browser. Auch bei diesem ist eine Reihe von Plugins und Erweiterungen standardmäßig installiert. Einige davon, die keinen Anwender stören dürften, sind auch aktiviert.

Der KDE-Desktop von Debian 5.0.

Der Netzwerk-Manager ist in Debian 5.0 in Version 0.6.6 mit dabei, während andere Distributionen bereits die stark verbesserte Version 0.7.x liefern. Dies ist eine der Stellen, wo der etwas ältere Softwarestand den Benutzern echte Einbußen an Funktionalität bringt. Betroffen sind in erster Linie Programme, die noch eine schnelle Entwicklungsphase durchmachen, was im Umkehrschluss bedeutet, dass sie noch lange nicht ausgereift sind. Andere Programme, die in obsoleten Versionen dabei sind, sind beispielsweise OpenSync und PulseAudio.

Debian 5.0 unterstützt Sprachausgaben (hauptsächlich für Benutzer mit Behinderungen). Unter KDE kann der Start eines Programms dazu führen, dass man zur Konfiguration des Text-to-Speech-Managers (KTTSMgr) aufgefordert wird. Das kann man einmal tun oder auch abschalten, sodass keine weitere

Konfiguration nötig wird.

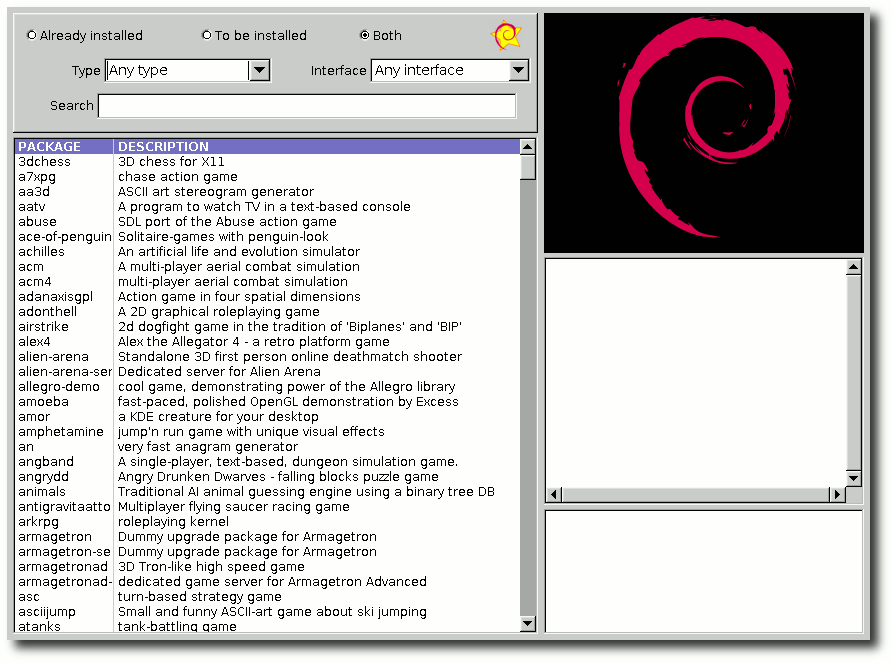

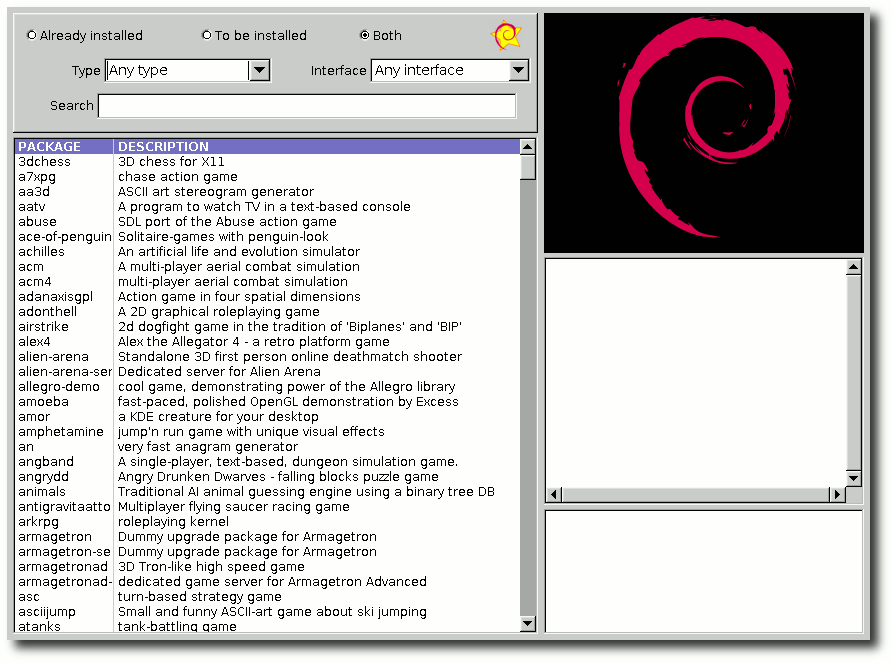

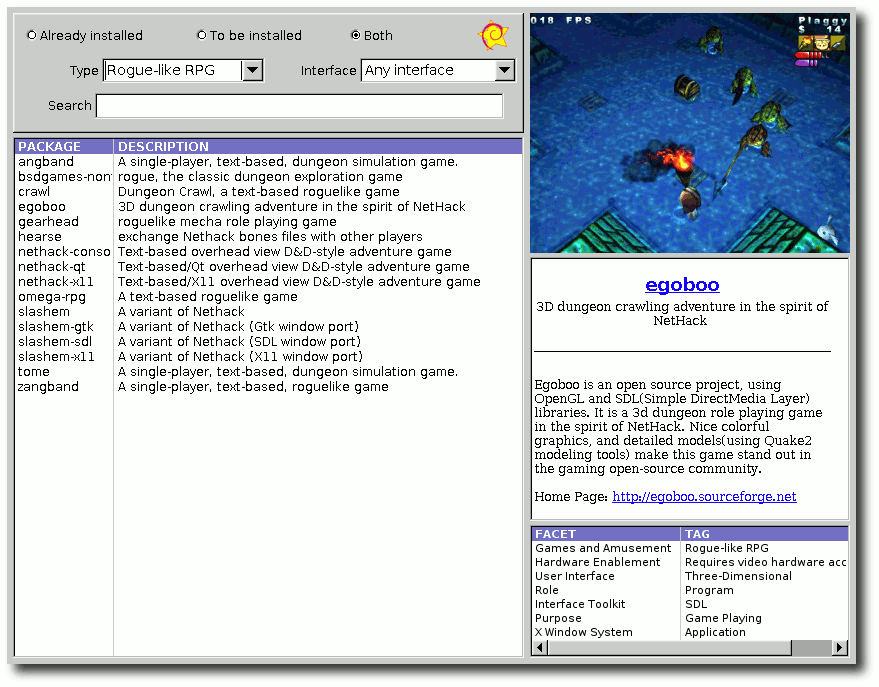

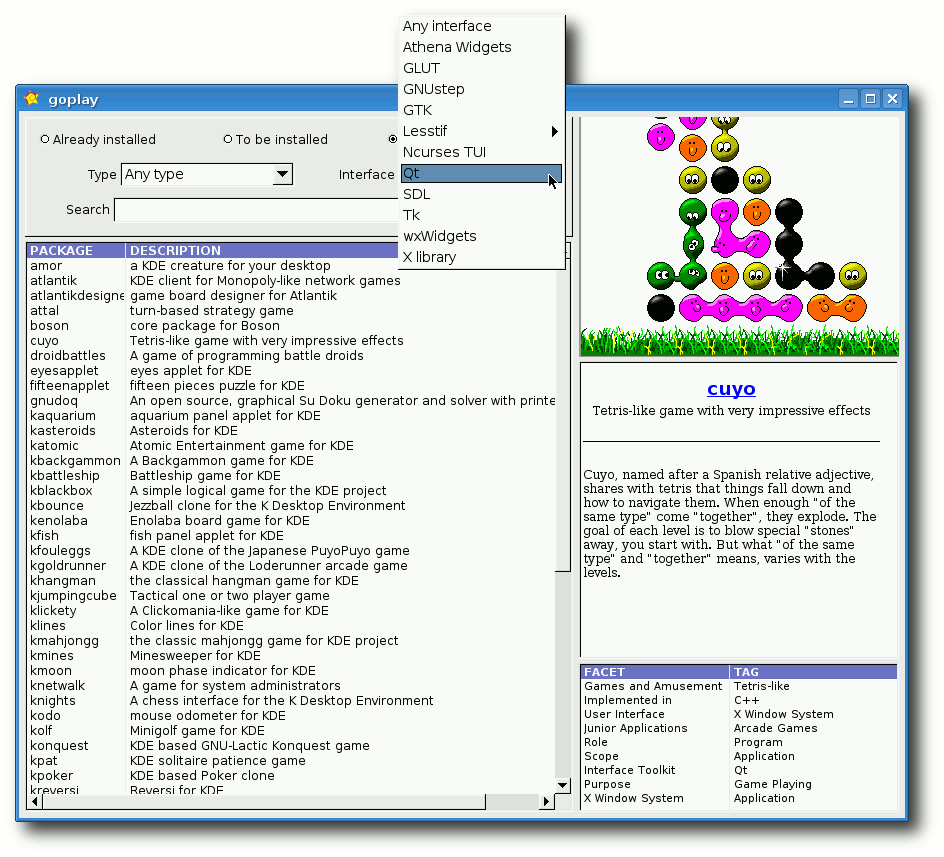

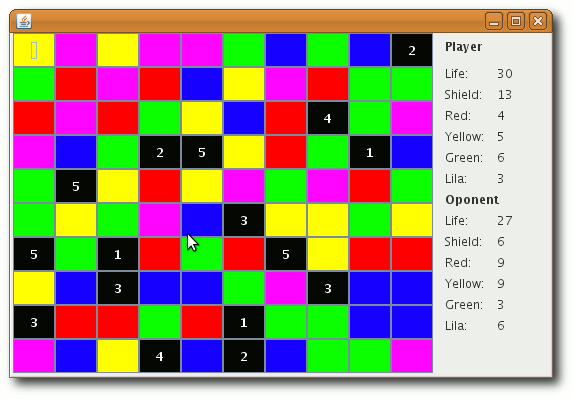

Die neue Anwendung „goplay“ ermöglicht die komfortable Suche nach Spielen anhand von Name, Typ und Oberfläche. Das Programm erleichtert es, neue Spiele zu entdecken, die den eigenen Vorlieben entsprechen. Es kann selbst aber keine Spiele installieren. Wenn man ein Spiel testen will, muss man den Namen in den Paketmanager übertragen und mit diesem das Spiel installieren.

Innere Werte

Debian 5.0 bringt die Kernelversion 2.6.26 mit zusätzlichen Patches mit. Neu sind die Unterstützung für die Virtualisierung mit OpenVZ, für die es, wie für VServer und Xen, eigene Kernel-Varianten gibt. Der Hypervisor KVM, seit Version 2.6.20 im offiziellen Kernel, steht auf der AMD64-Architektur sowieso zur Verfügung.

In der Standardinstallation werden keine Label für Dateisysteme vergeben, demzufolge verwendet auch die Datei /etc/fstab weder Label noch UUIDs, um alle Partitionen unabhängig

von den Gerätenamen zu finden. Das macht beispielsweise Ubuntu wesentlich besser.

Erstmals kann Debian mit einer vollständig freien Java-Umgebung aufwarten. Um sie zu installieren, sollte man nach „openjdk-6“ suchen. Es handelt sich um den von Sun freigegebenen Code von Java 6, der im Projekt IcedTea um fehlende Teile ergänzt wurde.

Auch Softwareentwickler, die mit anderen Programmiersprachen arbeiten, kommen mit Debian voll auf ihre Kosten. Neben den Klassikern Perl, das von Version 5.8 auf 5.10 aktualisiert wurde, Python (jetzt in Version 2.5) und PHP (Version 5.2.6), zu denen jeweils zahlreiche Module paketiert wurden, findet man auch zahlreiche weitere Compiler und Interpreter mit zusätzlichen Bibliotheken und Modulen vor.

Für die erfahreneren Benutzer, die an der Kommandozeile effektiver arbeiten als mit grafischen

Frontends, bietet Debian eine große Zahl von Programmen, stellt sich aber auch der manuellen Änderung der Konfigurationsdateien nicht in den Weg. Sollte ein Paketupdate erforderlich sein, überschreibt dieses niemals eine geänderte Konfigurationsdatei. Wenn das Update eine geänderte Konfigurationsdatei mitbringt, wird der Benutzer auf diesen Umstand hingewiesen und kann sie untersuchen und entweder sofort oder später bereinigen.

Debian hat teils recht aufwendige Konstrukte entwickelt, um die vom System vorgegebene und die von den Nutzern geänderte Konfiguration zu trennen und die Verwaltung so einfach wie möglich zu machen. Oft muss man erst die README-Datei lesen, um sich mit dem Debian-System vertraut zu machen. Es lohnt sich fast immer, eigene Änderungen in die Debian-Vorgaben einzupassen, da man sonst alles selbst machen muss, Sicherheitsupdates eingeschlossen.

Die zur Verfügung stehenden Werkzeuge sind zu zahlreich, um sie aufzuzählen, und nur ein kleiner Teil davon ist standardmäßig installiert. Jedes Programm und jede Konfigurationsdatei ist in einer Manpage dokumentiert, was von den Debian-Richtlinien vorgeschrieben ist und auch eingehalten wird. Diese Dokumentation vermisst man bei vielen

anderen Distribution schmerzlich. Für die Debian-Entwickler gehören Manpages zu den Dingen, die die Qualität einer Distribution ausmachen.

Die Spiele-Auswahl mit goplay.

Multimedia

Die Debian-Distribution selbst bringt nur Codecs für freie und nicht durch Patente belastete Multimedia-Formate mit. Immerhin lassen sich einige Videos im MPEG-, Windows Media- und Quicktime-Format abspielen; Audiodateien im MP3-Format werden genauso unterstützt wie

die freien Formate, darunter Ogg und Flac.

Flash-Videos lassen sich teilweise mit swfdec 0.6.0 und gnash 0.8.4 abspielen. Beide dürften nicht mit allen Flash-Versionen klar kommen, so kann swfdec keine aktuellen YouTube-Videos darstellen, aber zur Not kann man immer noch den proprietären Flash-Player von Adobe nachinstallieren, sofern man auf einer von Adobe unterstützten Plattform arbeitet.

Fehlende Multimedia-Codecs können manchmal über das GNOME-Framework nachgeladen werden. Für KDE gibt es keinen entsprechenden Automatismus. Allerdings wird die Codec-Suche von GNOME auch nicht immer fündig. Es lohnt sich daher für alle Debian-Anwender, das Repository von debian-multimedia.org (Link) einzubinden. Danach besteht die Möglichkeit, nahezu jeden erdenklichen Codec nachzuinstallieren. Das löst zwar das Problem der fehlenden Codecs nicht für diejenigen, die keinen Internet-Anschluss haben, für den Großteil der Anwender, die so etwas ihr Eigen nennen, dürfte sich die Multimedia-Situation aber sehr gut darstellen.

Konfiguration, Paketverwaltung und Updates

Debian enthält keine eigenen grafischen Programme zur Systemverwaltung. Die Desktopumgebungen KDE und GNOME bringen einige Werkzeuge mit, womit sich, zusammen mit der automatischen Erkennung und Einrichtung der Hardware, bereits ein Großteil aller Aufgaben erledigen lässt. Da auch die Paketverwaltung vollständig grafisch gesteuert werden kann und sich für fast jede Aufgabe ein grafisches Frontend finden lässt, ist durchaus vorstellbar, dass normale Anwender über die Runden kommen, ohne je eine Konsole zu öffnen. Debian steht damit genauso gut da wie andere Distributionen.

Die Paketverwaltung kann man unter KDE mit KPackage, unter GNOME mit Synaptic und der Paketquellenverwaltung erledigen. Während unter GNOME eine automatische Prüfung, ob Softwareupdates vorliegen, eingerichtet ist, wird eine solche Funktion unter KDE nicht angeboten.

Debian 5.0 ist in der Standardinstallation nicht LSB-konform. Zwar wird LSB 3.2 unterstützt (in Debian 4.0 war es noch LSB 3.1), doch dazu muss man zunächst das Paket lsb-core oder lsb-desktop (das lsb-core einschließt) nachinstallieren. Wie wenig Relevanz die LSB in der Praxis hat, zeigt sich daran, dass es schwierig ist, ein LSB-Softwarepaket im Internet zu finden, das frei herunterzuladen ist. Es fehlt momentan einfach noch zu viel in den LSB-Spezifikationen, besonders im Desktop-Bereich. Dabei könnte Debian

LSB-Pakete besonders gut integrieren und sogar deren Abhängigkeiten berücksichtigen.

In Ermangelung eines LSB-Pakets wurde die Installation eines RPM-Pakets getestet.

Dazu sucht man am besten ein Programm, das noch

nicht als Debian-Paket vorliegt. Das sollte nicht schwerfallen, denn auch wenn das Debian-Archiv sehr groß ist, umfasst es doch weniger als zehn Prozent der existierenden freien Software. Man kann beispielsweise Fotoxx nehmen, ein einfaches Foto-Bearbeitungsprogramm. Man

findet ein Paket mit Version 6.0 für Fedora 11 auf rpmfind.net. Mit alien wandelt man es in ein Debian-Paket um, das sich anschließend mit dpkg -i fehlerfrei installieren lässt (man sollte nie „rpm“ für die Paketinstallation verwenden, weil dies an der Debian-Paketverwaltung vorbei arbeitet). Das installierte Fotoxx arbeitet nicht, weil die Bibliothek

„libfreeimage3“ fehlt. Alien erkennt bei RPM-Paketen also keine Abhängigkeiten.

libfreeimage3 ist aber Bestandteil von Debian. Wenn man es nachinstalliert hat, startet Fotoxx, gibt aber Warnungen auf die Konsole, dass es die Programme „exiftool“, „ufraw“ und „printoxx“ nicht findet. Während ufraw wiederum Bestandteil von Debian 5.0 ist, muss man sich bei den anderen beiden erneut auf die Suche begeben. Es ist also möglich, Pakete von anderen Distributionen in Debian 5.0 zu importieren, komfortabel ist es aber nicht. Das Generieren aus dem Quellcode, notfalls mit „checkinstall“, ist oft eine bessere Alternative.

Login in GNOME oder KDE - die Display-Manager gdm und kdm sind auf den ersten Blick nicht zu unterscheiden.

Fazit

Debian sieht sich als das „universelle Betriebssystem“ und wird diesem Anspruch in Version 5.0 durchaus gerecht. Universell ist es hinsichtlich der Zahl der unterstützten Architekturen, aber auch hinsichtlich der Einsetzbarkeit. Die Installation kann von Einsteigern bewältigt werden, ohne Experten einzuschränken, und Gleiches gilt auch für die spätere Verwaltung und Benutzung des Systems. Im Grafikmodus ist die Installation weniger schön anzuschauen und benötigt mehr Klicks als bei anderen Distributionen. Das beeinträchtigt aber nicht ihre Funktionalität. Die relativ sparsame Ausstattung mit Features sorgt für einen geringen Speicherbedarf in der Standardinstallation.

In dem nicht zu lösenden Konflikt zwischen Aktualität und Stabilität setzt Debian andere Prioritäten als die meisten anderen Distributionen. Dies, und die Unterstützung von so vielen Architekturen, führt dazu, dass neue Debian-Versionen nicht so häufig erscheinen können und die Software etwas älter ist. Das heißt aber nicht, dass sie unbenutzbar ist; so manche Unternehmensdistribution ist mit weitaus älterer Software noch im Einsatz. Selbst diejenigen Benutzer, die immer das Neueste haben wollen, kann Debian im Prinzip bedienen. Wer allerdings den Testing- oder Unstable-Zweig der Distribution einsetzt, muss mit erhöhtem Wartungsaufwand rechnen, denn nicht immer läuft die Software aufgrund neuer Funktionen stabil.

Die meisten Benutzer können mit dem stabilen Distributionszweig auskommen, in den man in Einzelfällen bei Bedarf Aktualisierungen einbaut. Dies geschieht vorzugsweise über backports.org (Link), was den Wartungsaufwand minimiert. Zusammen mit dem Ausbleiben von Überraschungen bei Paketupdates stellt das für viele Anwender eins der besten Argumente für Debian dar. Denn grobe Schnitzer in der Paketverwaltung, wie sie sich gerade Fedora, Ubuntu und OpenSuse schon geleistet haben, gab es bei Debian bisher nicht.

Es gibt lediglich einen wunden Punkt in der Paketverwaltung. Merkwürdig, wenn nicht fragwürdig, bleibt die Duplizierung der Verwaltung mit apt und aptitude. Zwar ist es nicht möglich, durch wechselweise Verwendung beider Programme das Paketsystem zu beschädigen, aber beide verwenden teils unterschiedliche Statusinformationen, was unter Umständen zu Verwirrungen führen kann.

Ein kleinerer Kritikpunkt ist auch das Fehlen einer automatischen Benachrichtigung über Paketupdates in KDE. Dass KDE 4.x bisher in Debian nicht berücksichtigt wurde, ist hingegen die Konsequenz des selbstgesetzten Qualitätsanspruches von Debian. KDE 4.2 hätte ihn vielleicht erfüllen können. Doch um noch in Debian 5.0 Einzug zu halten, hätte KDE 4.2 ein halbes Jahr früher erscheinen müssen.

Links

- http://www.pro-linux.de/berichte/print/debian50.html

- http://www.pro-linux.de/news/2009/13803.html

- http://www.pro-linux.de/news/2008/13636.html

- http://www.heise.de/open/Trendstudie-Open-Source--/artikel/126682/8

- http://www.emdebian.org/

- http://debian-live.alioth.debian.org/

- http://live.debian.net/manual/html/ch12s02.html

- http://www.debian.org/releases/stable/installmanual

- http://debian.org/releases/lenny/releasenotes

- http://debian-multimedia.org/

- http://www.backports.org/

| Autoreninformation |

| Hans-Joachim Baader

befasst sich seit 1993 mit Linux. 1994 schloss er sein Informatikstudium erfolgreich ab und machte die Softwareentwicklung zum Beruf. Seit 1995 arbeitet er freiberuflich. Daneben ist er einer der Betreiber von Pro-Linux.de.

|

|

Zum Index

von Thorsten Schmidt

Was erwartet den Nutzer Freier Software, wenn er das proprietäre Flash von seinem Computer verbannt und stattdessen auf die freien Alternativen Gnash und Swfdec setzt? Ein kleiner Versuch in zehn Schritten aus Perspektive eines ahnungslosen Nutzers.

Vorgeschichte

Gnash und Swfdec sind als Reaktion auf die Vorherrschaft des von Macromedia entwickelten, dann von Adobe übernommenen, proprietären Flashformats im WWW entstanden. Gnash im Jahr 2005 als „a new GNU project to build a media player that's compatible with Macromedia „Shockwave Flash“ standards and plays common „.swf“ files“ (Link). Swfdec zog kurze Zeit später nach und will im Wesentlichen dasselbe erreichen. Aus der Anküngigung einer frühen Veröffentlichung: „Swfdec is a swf rendering library (Flash) for Unix based on libart available under the terms of the LGPL. It supports playback of most flash animations“ (Link).

Gegenwart

Beides sind also Flash-Player, soviel darf der ahnunglose Nutzer annehmen. Gnash unterstützt zurzeit SWF v7+ (Shockwave Flash) und soll laut eigener Angabe das Schauen von Videos auf Youtube.com und Lulu.tv unterstützen (Link). Ähnliches trifft für das Swfdec-Projekt zu (Link).

Wo bekommt man's her?

Um Gnash oder Swfdex zu benutzen, tut man gut daran, zunächst alle Firefox-Instanzen und -prozesse auf seinem Rechner zu beenden, bevor man im ersten Schritt den Adobe-Flashplayer von seinem Rechner deinstalliert. Hat man den Flashplayer über das Paketmanagement installiert, dann deinstalliert man selbigen auch wieder darüber. Hat man den Flashplayer manuell installiert, sollte man zuvor im Terminal mit

# updatedb

die lokale Datenbank aktualisieren, um anschließend mit

$ locate libflashplayer.so

den Ort zu suchen, an dem sich das Plugin befindet. Dies wird höchstwahrscheinlich das Verzeichnis ~/.mozilla/plugins/ sein. Danach einfach die darin befindliche Datei libflashplayer.so löschen.

Anschließend installiert man entweder Gnash oder Swfdec. Auf einem Arch Linux benötigt man in der Hauptsache folgende Pakete mit ihren jeweiligen Abhängigkeiten:

- Gnash: gnash-common (V. 0.8.5-1) und gnash-gtk (V. 0.8.5-1)

- Swfdec: swfdec (V. 0.8.4-1) und swfdec-mozilla (V. 0.8.2-1)

Zusätzlich braucht man die Pakete gstreamer0.10-base und gstreamer0.10-ffmpeg.

Anschließend wäre noch zu überprüfen, ob die Installation auch beim Firefox angekommen ist. Dazu gibt man in der URL-Leiste „about:plugins“ ein. Sollte alles soweit funktioniert haben, sieht man folgende Angabe:

Swfdec

Shockwave Flash

File name: libswfdecmozilla.so

Gnash

Shockwave Flash

File name: libgnashplugin.so

Versuch in zehn Schritten

Nun will man endlich sehen, was die beiden freien Alternativen zum gegenwärtigen Zeitpunkt darstellen können.

Achtung: Da sich beide Projekte in einem frühen Entwicklungsstadium befinden, sollte man die Erwartungen nicht allzu hoch setzen.

Der Versuch läuft nun folgenderweise: Ausgesucht wurden zehn verschiedene Webangebote, einige mit Flash-Videos, andere mit Flash-Spielen. Alles ganz wahllos, so wie es ein ahnungsloser Nutzer vielleicht auch tun könnte.

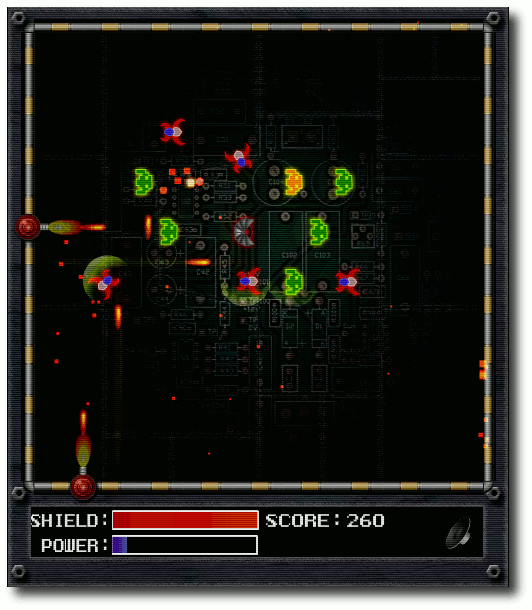

Flashgames

playzo.de

Swfdec: Gespielt wird zunächst ein Klassiker „Space-Invaders“ (Link). Das Spiel läuft ruckelfrei und lässt sich problemlos steuern. Mehr lässt sich dazu nicht sagen. Für einen ahnunglosen Nutzer dürfte der Einsatz von Swfdec hier keinen Unterschied zu Adobes Flash machen.

Gnash: Dasselbe lässt sich für Gnash sagen: Sound und Grafik werden anstandslos verarbeitet. Über die Steuerung des Spiels gibt es auch nichts Negatives zu berichten.

letsdesign.co.uk

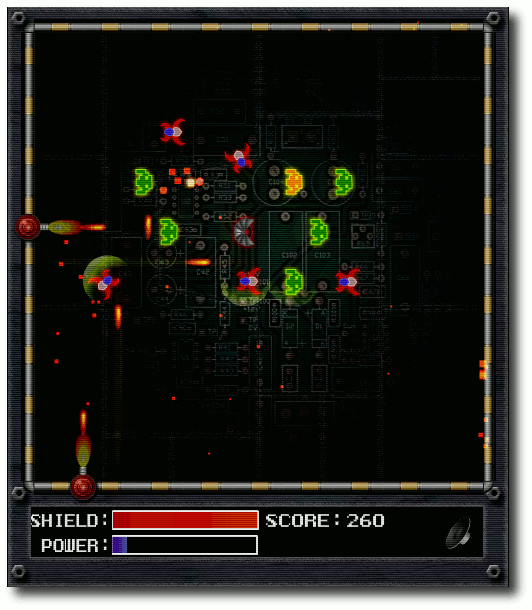

Swfdec: Eine Steigerung bietet dann folgende Space-Invaders-Version (Link). Es erweckt

zumindest optisch den Eindruck, etwas anspruchsvoller zu sein. Hier war dann auch nach den ersten Schüssen Zwangspause: Zwar lief der Sound weiter, aber das Spiel ließ sich nicht mehr kontrollieren und wirkte wie eingefroren.

Gnash: Mit Gnash sieht es schon anders aus. Das Spiel wird geladen und auch die ersten Level konnten einwandfrei durchgespielt werden.

Nach ersten Schüssen friert „Space Invaders“ ein.

playit.ch

Swfdec: Als Nächstes wurde das Spiel „Space-Shooter“ getestet (Link). Es sah aus wie eine runde Sache, läuft gut und der Sound stimmt.

Gnash: Auch Gnash zeigt das Spiel an. Leider kommt es hier aber zu Verzögerungen zwischen Tastatureingabe (Space-Taste zum Feuern) und der Steuerung im Spiel.

Die Steuerung des Schiffes per Maus sowie das Abfeuern der „normalen“ Waffen (linke Maustaste) funktioniert dagegen tadellos. Gleiches gilt für den Sound.

Flash-Videos

Tagesschau.de

Swfdec: Als Erstes wird ein Blick auf das öffentlich-rechliche Angebot der ARD geworfen. Hier folgt ein Versuch, sich über die tagesaktuellen Ereignisse zu informieren. Allerdings stellt Swfdec lediglich den Player und dessen Kontrollelemente dar - von bewegten Bildern und Audio keine Spur. Leider. Eine Ausnahme macht die „Tagesschau in 100 Sekunden“ (rechts oben auf der Seite zu finden).

Gnash: Mit Gnash lässt sich dem Angebot ebenfalls kein Bild und Ton entlocken. Zwar wird auch hier der Player dargestellt, ein Pfeil lädt zum Abspielen ein, zudem symbolisiert ein rotierendes Kreiselement Download-Aktivität. Klickt man nun auf „Play“, bleibt trotzdem alles dunkel und stumm. Allerdings funktionierte auch hier „Tagesschau in 100 Sekunden“ - immerhin.

Hinweis: Dass die ARD ihr Nachrichtenprogramm „tagesschau.de“ nur als Flash- und alternativ im proprietärem Windows-Media-Format als auch als h264 anbietet, ist eine andere Geschichte. Aber wie heißt es doch so schön: „ARD Digital - Mehr vom Fernsehen.“ Fragt sich nur, für wen.

N-tv.de

Swfdec: Also folgt der nächste Versuch bei der „Konkurrenz“. Und hier muss man leider feststellen, dass man nichts sieht, außer grau-weißen Flächen, auf denen eigentlich der Player samt Video hätte erscheinen sollen.

Gnash: Nun im Vergleich die gleiche Seite mit Gnash: Die Player-Elemente werden dargestellt, Download-Aktivität wird angezeigt und die Spannung steigt. Dabei bleibt es dann leider.

Ehrensenf.de

Swfdec: Nachdem in Sachen Nachrichten nicht allzu viel zu holen ist, versucht man dem Ernst der Lage mit ein wenig Klamauk zu entkommen. Hier also ein Blick auf Ehrensenf.de. Das Startbild erscheint auf dem Player - das Video wird angekündigt: „Video startet in wenigen Sekunden ...“ Aber nichts passiert. Schade.

Gnash: Leider, leider bringt der Wechsel auf Gnash auf der besagten Seite rein gar nichts. Es bleibt bei bei der Anzeige des Players sowie des Startbildes, und das war es dann auch schon.

Youtube.com

Swfdec: Vielleicht sieht es ja in punkto Unterhaltung auf Youtube.com anders aus. Hier ist es anscheinend eine Frage der Tagesform oder des gespielten Videos: Die Steuerelemente des Players werden angezeigt, auch das Abspielen in hoher Qualität ist möglich. Zwar ruckelt das Video und die Audiospur hinkt dem Bild ein wenig hinterher - jedoch kennt man das auch (manchmal) von Adobe Flash.

Gnash: Gnash liefert hier eine positive Überraschung. Die meisten Videos werden abgespielt. Leider hapert es mit der Anzeige der Steuerelemente des Players (Play und Stop sowie der Schieberegler für Vor- und Rückwärts werden nicht richtig dargestellt). Auch die Option, Videos in hoher Qualität abzuspielen, ist nicht vorhanden. Ansonsten spielt Gnash die meisten Videos aber in passabler Qualität ab.

Google Video

Swfdec: Tatsächlich sieht man hier wieder einen Lichtblick: Das Video wird passabel abgespielt, die Kontrollelemente funktionieren - alles bestens! Auch hier dürfe dem sorglosen Nutzer kein Unterschied zum propietären Flashplayer von Adobe auffallen.

Gnash: Statt des Videos nur eine graue Fläche - das bekommt der ahnungslose Nutzer zu sehen.

Sevenload.com

Swfdec: Auch auf den Verdacht hin, sich zu wiederholen: Leider läuft auch hier kein Video, der Player bleibt schwarz und nichts geht. Was bleibt, ist Ratlosigkeit.

Gnash: Siehe Text von Google Video - damit man sich nicht unnötig wiederholt.

clipfish.de

Swfdec: Hier sieht die Sache wieder anders aus. Die Videos laufen weitgehend okay, der Ton wird auch gut wiedergegeben und die Steuerelemente des Player werden dargestellt. Hier kann man sich nicht beschweren, sollte diese Seite denn zum täglichen Angebot gehören.

Gnash: Auch Gnash verrichtet seinen Dienst hier ohne Murren und zeigt das Material samt Player-Elementen genauso gut an, wie Swfdec.

Fazit

Insgesamt kommt man also zu einem ernüchternden Ergebnis. Das Ausprobieren zeigt deutlich, dass beide Programme für den durchschnittlichen Nutzer zurzeit nur bedingt in Frage kommen dürften, sofern dieser denn möglichst viele Webangebote nutzen will:

| Webangebotetest |

| Swfdec | Gnash |

| playzo.de | OK | OK |

| letsdesign.co.uk | N | OK |

| playit.ch | OK | m.E. |

| Tagesschau.de | N | N |

| N-tv.de | N | N |

| Ehrensenf.de | N | N |

| Youtube.com | OK | m.E. |

| Google.video | OK | N |

| Sevenload.com | N | N |

| clipfish.de | OK | OK |

|

Knapp 5 von 10 Angebote sind für Swfdec darstellbar und 3 von 10 für Gnash. Mit Einschränkungen (m.E.) bezieht sich auf die Steuerung des Spiels oder aber auf die Steuerelemente des Players. Das Spiel oder Video wurde hingegen angezeigt.

Das heißt allerdings nicht, dass man beide Programme nicht nutzen soll - vor allem aus zwei Gründen: Der eine sind Bugreports. Jeder gefundene Bug könnte nicht nur den Fehler beheben, wie Benjamin Otte, Hauptentwickler von Swfdec, gegenüber Science 2Day berichtet, sondern

es besteht auch die Chance, dass „mit jedem kleinen Bugfix oder Feature auf einmal Hunderte Flash Dateien funktionieren“ (Link).

Zum anderen kann man sich auf diesem Weg einmal das reale Problem vergegenwärtigen, was passiert, wenn ein proprietäres Format durch massenhafte Nutzung zum Quasi-Standard im WWW wird.

Ein Blick auf die nahe Zukunft weckt indes Hoffnung. HTML5 sowie die darin verankerten Audio- und Videotags (Link) sind die Hoffnungsträger: Und zwar mit der nun vorhandenen Option, Grundfunktionen eines Players (Vorwärts, Zurück, Stop etc.) durch den Browser selbst abbilden zu können.

Grundfunktionen eines Mediaplayers per HTML5 in Firefox 3.1 (beta 3).

Sollte sich so etwas, gepaart mit freien Medienformaten (Ogg Theora und Ogg Vorbis), durchsetzen, wären am Ende des Tages alle besser raus. Möglicherweise hat es sich dann bald ausgeflasht - zumindest in Sachen Video und Co.

Links

- http://lists.gnu.org/archive/html/gnash/2005-12/msg00000.html

- http://mail.gnome.org/archives/gnome-multimedia/2003-January/msg00018.html

- http://www.gnu.org/software/gnash/

- http://swfdec.freedesktop.org/wiki/

- http://www.playzo.de/games-Space-Invaders-3890.html

- http://www.letsdesign.co.uk/splitemupgame/splitemup.html

- http://playit.ch/online-spiele/ballerspiele/space-shooter/a-blast/512

- http://www.science-2day.de/news/54

- http://dev.w3.org/html5/spec/Overview.html\#video

| Autoreninformation |

| Thorsten Schmidt

hat Spaß an bewegten Bildern im Netz und hält immer mal wieder Ausschau nach Möglichkeiten, diese auch mit GPL-lizensierter Software anzuschauen.

|

|

Zum Index

von Martin Thoma

RSS, ein Akronym für „Real Simple Syndication“ (Link), ist ein XML-Dialekt. Der RSS-Feed ist ein Service auf Webseiten, der den Titel, einen kurzen Textanriss (oder den ganzen Text) und einen Link auf den Artikel enthält. Durch eine automatische Benachrichtigung wird man über neue Artikel auf dem Laufendem gehalten. RSS-Feeds helfen, Zeit zu sparen und den Überblick zu wahren. Der Artikel soll eine kurze Einführung in diese Technik geben.

Warum ein RSS-Feed?

Einige Portale, wie Ikhaya (Link), stellen immer wieder Artikel online. Dank des RSS-Feeds muss man nun nicht mehr täglich überprüfen, ob es neue Artikel gibt. Man kann einfach den Feed abonnieren und wird umgehend über neue Artikel informiert. So spart man Zeit und kann Webseiten, die seltener neue Inhalte bringen, nicht vergessen. Man ist also mit minimalem Aufwand immer auf dem aktuellsten Stand.

Wie funktionieren RSS-Feeds?

Bei der RSS-Technologie muss man zwischen dem Reader und dem Feed unterscheiden. Der Feed wird von der Website bereitgestellt, den Reader muss sich der Nutzer besorgen, um den Feed zu abonnieren. Dieser Reader greift später regelmäßig auf den Feed zu. Falls es einen neuen Eintrag im Feed gibt, informiert der Reader den Nutzer über diese Änderung.

Damit jeder Reader jeden Feed lesen kann, gibt es Richtlinien, die das Format des Feeds bestimmen. Die bekanntesten sind Atom und RSS. Sie nutzen beide XML-Dateien, können von den meisten Readern gelesen werden und unterscheiden sich nur durch ihre Struktur. Will man den Unterschied der Formate verstehen, empfiehlt sich der Wiki-Beitrag bei intertwingly (Link).

XML-Syntax eines RSS-2.0-Feeds

Unten findet man einen geringfügig abgeänderten Auszug aus dem RSS Advisory Board (Link), der zur Veranschaulichung ausreichen soll:

<?xml version="1.0"?>

<rss version="2.0">

<channel>

<title>Liftoff News</title>

<link>http://liftoff.msfc.nasa.gov/</link>

<description>Liftoff to Space Exploration.</description>

<language>en-us</language>

<item>

<title>Star City</title>

<link>http://liftoff.msfc.nasa.gov/news/2003/news-starcity.asp</link>

<description>How do Americans get ready to work [...]</description>

<pubDate>Fri, 19 Dec 2008 06:36:33 +0100</pubDate>

<guid>http://liftoff.msfc.nasa.gov/2003/06/03.html\#item573</guid>

</item>

</channel>

</rss>

Das Wurzelelement rss muss das Attribut version enthalten. Die neueste Version ist 2.0 (Stand: 17.04.2009). Im rss-Tag steht an erster Stelle das channel-Tag. Es enthält Metadaten wie den Titel des Feeds, den Link zu der Website, eine Beschreibung des Inhalts sowie die Sprache nach ISO 639-1. Es gibt einige optionale channel-Tags (Link).

Nach dem channel-Tag folgen beliebig viele item-Tags. Ein item-Tag muss die Tags title und url und kann die Tags description, guid und pubDate beinhalten. In das Tag description kann man eine Beschreibung des Artikels einfügen, guid ist eine Zeichenkette, die das Element eindeutig beschreibt und pubDate beinhaltet ein nach RFC 822 aufgebautes Datum.

Wie erstellt man einen RSS-Feed?

Die einfachste Methode einen RSS-Feed zu erstellen, ist das manuelle Hochladen einer Datei mit der Endung RSS oder XML. Nun sollte

man noch auf allen anderen Seiten auf den Feed verlinken, sodass im Browser das RSS-Icon  rechts von der URL angezeigt wird. Dazu wird der Tag wie folgt in den head-Bereich der HTML-Seiten eingebunden:

rechts von der URL angezeigt wird. Dazu wird der Tag wie folgt in den head-Bereich der HTML-Seiten eingebunden:

<link rel="alternate" type="application/rss+xml" title="[Feedtitel]" href="http://www.url.de/rss.php" />

Will man die Besucher häufiger über Neuigkeiten auf der Website informieren, so sollte man sich eine Schnittstelle besorgen, mit dessen Hilfe man den RSS-Feed aktualisieren kann.

Welche Feed-Reader gibt es?

Feedreader sind leicht zu programmieren. Aus diesem Grund gibt es auch Unmengen davon (Feedrader im ubuntuusers-Wiki (Link), noch mehr Feedreader in der Wikipedia (Link)). Neben KDEs Akregator gibt es Liferea und viele weitere Alternativen in den Paketquellen.

Mein Favorit ist jedoch der Google Reader in iGoogle, da er ein Webreader ist. Webreader sind eine Onlinevariation der RSS-Reader. So überprüft der Server, der den Webreader anbietet, ob neue Feedeinträge vorhanden sind. Diese werden gesammelt und dem Nutzer präsentiert. Durch Webreader ist man unabhängig von Neuinstallationen und die eigene Internetverbindung wird nicht unnötig belastet.

Links

- http://de.wikipedia.org/wiki/Rss

- http://ikhaya.ubuntuusers.de/

- http://www.intertwingly.net/wiki/pie/Rss20AndAtom10Compared

- http://www.rssboard.org/files/sample-rss-2.xml

- http://www.rssboard.org/rss-specification\#optionalChannelElements

- http://wiki.ubuntuusers.de/Feedreader

- http://de.wikipedia.org/wiki/Feedreader

| Autoreninformation |

| Martin Thoma

arbeitet an sieben Online-Projekten und nutzt seit einigen Jahren Feeds. Für ein CMS hat er eine Schnittstelle geschrieben, welche es erleichtert, Feeds bereitzustellen.

|

|

Zum Index

von Mathias Menzer

Basis aller Distributionen ist der Linux-Kernel, der fortwährend weiterentwickelt wird. Welche Geräte in einem halben Jahr unterstützt werden und welche Funktionen neu hinzukommen, erfährt man, wenn man den aktuellen Entwickler-Kernel im Auge behält.

Den Kernel 2.6.29 mitsamt dem Aushilfsmaskottchen Tuz entließ Torvalds noch Ende März in die Freiheit, zwei Nebenversionen dafür wurden zwischenzeitlich nachgereicht, die zahlreiche, teilweise sicherheitskritische Fehlerkorrekturen enthielten (Link) (Link).

Daneben konnte die Entwicklung des Nachfolgers anlaufen. Der Zeitraum, in welchem Neuerungen aufgenommen werden, ist geschlossen und somit kann abgeschätzt werden, was der nächste Linux-Kernel bringt. Dazu zählen wieder zwei neue Dateisysteme, NILFS2 (Link) und EXOFS. Letzteres zielt auf die Nutzung der auf SCSI aufbauenden OSD-Technologie (Open Storage Device) (Link), einer Gattung von Speichergeräten, die nicht blockorientiert arbeiten sondern objektorientiert und dadurch die Details der Datenspeicherung vor dem Betriebssystem verbergen und es somit entlasten. NILFS dagegen ist die Umsetzung eines Log-strukturierten Dateisystems, was bedeutet, dass Daten immer sequentiell an die zuletzt geschriebenen Daten angehängt werden. Gelöscht oder überschrieben werden Daten erst, wenn auf dem Datenträger kein Platz mehr verfügbar ist. Dadurch ist eine schnelle Systemwiederherstellung nach Abstürzen möglich, auch Schnappschüsse des Datenträgers im laufenden Betrieb und Versionierung gehören zum Repertoire. Dies erkauft man sich jedoch mit einer gegenüber herkömmlichen Dateisystemen geringeren Leistung.

Das während der Entwicklung von 2.6.29 etwas ins Straucheln geratene Ext4 bekam von Ted T'so wie versprochen einige Änderungen spendiert, die das Problem um Allocate-on-flush (siehe „Ein Tuz für den Kernel“, freiesMagazin 04/2009 (Link)) und die damit verbundenen Datenverluste nach Systemabstürzen entschärfen sollen. In die gleiche Kerben schlagen auch einige Änderungen für den weit verbreiteten Vorgänger Ext3, der von der gleichen Technik des verzögerten Schreibens auf den Datenträger Gebrauch macht, jedoch weniger exzessiv.

Mit Fastboot soll der Startvorgang abermals beschleunigt werden. Während bislang der Kernel Zwangspausen einlegte, um ein Speichergerät nach dem anderen zu suchen, so soll er nun mit dem Starten fortfahren, während er gleichzeitig Prüfungen durchführt und dadurch ein großes Maß an Zeit einsparen kann. Ebenfalls im Bereich der Optimierung anzusiedeln ist die Unterstützung für LZMA/BZIP2-Komprimierung des Kernels. Mit deren Einsatz soll der Speicherbedarf des Linux-Kernels um zehn Prozent beim Einsatz von BZIP2 und sogar über 30 Prozent mit LZMA gegenüber dem aktuell genutzten GZIP reduziert werden. Insbesondere beim Einsatz in Mobilgeräten und Embedded-Systemen kann die Größe des Kernels und seiner Komponenten ein wichtiger Faktor sein.

Natürlich fanden auch wieder viele neue Treiber Eingang in den Kernel, darunter viele Netzwerk-, Grafik- und Multimedia-Treiber. So wird Intels IGD-Chipsatz künftig unterstützt, ebenso ATIs R6xx/R7xx-Chips, die in Radeon-Karten zum Einsatz kommen. Atheros AR9170-Geräte, die USB-WLAN-Adapter at76c503/at76c505/at76c505a von Atmel und Prism54-SPI-Chipsätze, die in Nokias N800/N810 zu finden sind, stellen nur einen kleinen Ausschnitt der fortan unterstützen Netzwerkhardware dar. Daneben wurden bestehende Treiber verbessert, wie z. B. Mesh-Funktionen für den Atheros-Treiber ath9k und Ralinks rt2x00. Letzterer bekam auch noch Funktionen zum energiesparenden Betrieb verpasst. Auch aus Kroah-Hartmans staging-Zweig konnten wieder Treiber übernommen werden, darunter rt3070 für einen weiteren WLAN-Chip von Ralink und diverse USB-Seriell-Adapter von Aten und Quatech.

Lebenszeichen konnte man auch wieder von ReiserFS vernehmen (Link). Seitdem der Erschaffer und Namensgeber des Dateisystems, Hans Reiser, wegen Mordes an seiner Frau eine Haftstrafe verbüßt, wird dieses kaum gepflegt sondern gerade genug getan, um es an neue Kernel anzupassen. Zumindest dachte Jeff Mahoney von Novell dies, als er einige Änderungen zum ausgiebigen Testen in den Kernel aufnehmen wollte. Da stellte sich dann heraus, dass intensiv an der Beseitigung des Big Kernel Lock (siehe „Kernel-Rückblick“, freiesMagazin 06/2008 (Link)) in ReiserFS gearbeitet wird. Dabei gelang es, dem Dateisystem diese Locking-Technik, von der es ausgiebig Gebrauch machte, vollständig auszutreiben.

Zum Schluss legte Torvalds noch einen Patch auf, mit dem der etwa dreimonatige Urlaub von Tux wieder beendet wird (Link).

Links

- http://lkml.org/lkml/2009/4/2/637

- http://lkml.org/lkml/2009/4/27/346

- http://www.nilfs.org/

- http://www.open-osd.org

- http://www.freiesmagazin.de/freiesMagazin-2009-04

- http://www.linux-magazin.de/news/turbulente_updates_bei_reiserfs

- http://www.freiesmagazin.de/freiesMagazin-2008-06

- http://git.kernel.org/?p=linux/kernel/git/torvalds/linux-2.6.git;a=commit;h=3d4f16348b77efbf81b7fa186a18a0eb815b6b84

| Autoreninformation |

| Mathias Menzer

wirft gerne einen Blick auf die Kernel-Entwicklung, um mehr über die Funktion von Linux zu erfahren und seine Mitmenschen mit seltsamen Begriffen und unverständlichen Abkürzungen verwirren zu können.

|

|

Zum Index

von Dominik Wagenführ

Der Artikel „Installation von KBasic“ in der letzten Ausgabe (siehe freiesMagazin 04/2009 (Link)) sollte eigentlich für Klarheit sorgen, was die Installation und Lizenz von KBasic angeht. Aufgrund eines Leserbriefes, der die Aussagen des Artikels in Frage stellte, entstand allerdings eine rege Diskussion, die am Ende sogar Mitglieder der Free Software Foundation Europe (FSFE) (Link) mit ins Boot holte.

Der Leserbrief

Redaktioneller Hinweis: Der nachfolgende Leserbrief wurde gekürzt. Den gesamten Text mitsamt der daraus entstandenen Diskussion kann man im ubuntuusers-Forum (Link) nachlesen.

Stefan Wagner sendete folgenden Leserbrief an freiesMagazin:

Ich bin ein großer Freund der GPLv3 und habe selbst einige Programme mit dieser Lizenz veröffentlicht. Aber die Aussagen im Artikel zur Lizenz erscheinen mir überzogen und rechtswidrig.

Lizenzen fußen im Deutschen Recht auf dem Urheberrecht. Als Urheber darf ich entscheiden, mit welcher Lizenz ich ein Programm veröffentliche. Ein Programmierer kann aber nicht eine Kompositionssoftware schreiben und sich die Rechte an der damit von einem Dritten geschaffenen Musik verschaffen oder an den Bildern, die mit seinem Grafikprogramm erzeugt wurden, oder den Texten, die mit seiner Textverarbeitung geschrieben wurden. Kann er sich denn die Rechte an der Frucht anderer Programmierer Arbeit und Kreativität verschaffen? „Genausowenig!“ möchte man antworten.

Nun behauptet der Artikel jedoch: „Da KBasic-Programme in der Open-Source-Version immer auch die KBasic-VM benötigen, um ausgeführt werden zu können, dürfen laut Autor Bernd Noetscher mit der GPL-Version von KBasic selbst wiederum nur Programme erstellt werden, die der GPL unterliegen. Diese Aussage deckt sich mit der FAQ der Free Software Foundation, wenn der GPL-lizenzierte Interpreter oder die GPL-lizenzierte VM Teile von sich oder anderen GPL-lizenzierten Programmen in das Endprogramm einbindet“. Dies scheint aber im Widerspruch zu der früheren Aussage des Artikels zu stehen: „KBasic ist 100 % syntaxkompatibel zu VB6 und QBasic“.

[...] Ich kann [...] ein Programm schreiben, dass sowohl mit QBasic, als auch mit KBasic läuft, und niemand kann bestimmen, womit ich es geschrieben habe. Wie will man mich dann dazu zwingen, mein Programm unter die GPLv3 zu stellen? Versteht mich nicht falsch; ich bin sehr dafür, dass jeder Programmierer alle seine Programme unter die GPLv3 stellt. Aber ich sage, die Rechtslage gibt es nicht her, die Lizenz auf unabhängige Programme auszudehnen, nur weil sie mit diesem Programm erzeugt wurden. [...]

Der Autor von KBasic kann lediglich Verbindungen Dritter mit KBasic - ich weiß nicht, ob da gelinkt wird und man nativen Code erzeugen kann, oder ob ähnlich wie bei Java ein Zwischencode generiert wird - untersagen. Das wäre richtig, sagte aber die Lizenz nicht so.

Ein Entwickler könnte dann immer noch seinen Quellcode weitergeben und die User anweisen, wie diese den Code zusammen mit KBasic, welches sie sich getrennt besorgen, verwenden.

Aber wäre das nicht wieder Open Source, also was der Autor wollte? Nein und nochmal nein. Erstens gibt es andere Open-Source-Lizenzen, wie die BSD-Lizenz. Man könnte die eigenen Basic-Programme also mit der BSD-Lizenz verbreiten. Und zweitens ist Quellcode nicht gleich freie Lizenz. Ich kann meinen Kunden Quellcode aushändigen und alle üblichen Open-Source-Rechte verweigern (verändern, verbreiten, wiederverwenden). Das kann bedeuten, dass die User leichter gegen meine Lizenz verstoßen können. Aber nur

weil der Code einsehbar ist, folgt daraus noch nicht, dass der Nutzer damit machen darf, was er will.

Nun, was folgt aus all dem? Ich bin kein Anwalt und weiß nicht, was das für die Lizenz insgesamt bedeutet, wenn sie aufgrund eines Missverständnisses nicht in Gänze wirksam werden kann. Ich empfehle Euch dennoch Eure Programme unter die GPLv3 zu stellen, aber nehmt Euch kein Vorbild an dieser Form der Ausgestaltung.

Überzogene KBasic-Lizenz?

Redaktioneller Hinweis: Wir weisen darauf hin, dass Dominik Wagenführ keinerlei Rechtsausbildung besitzt und dieser Artikel somit keine Rechtsauskunft ist.

Wie man dem Thread im ubuntuusers-Forum entnehmen kann, war lange Zeit nicht klar, was der Leser mit den obigen Zeilen am eigentlichen Artikel bzw. der KBasic-Lizenz bemängeln wollte. Nach dem Einschalten der FSFE, die den entscheidenen Hinweis brachten, wurde die Sache aber etwas klarer, auch wenn die Diskussion auf der Mailingliste (Link) dort in zwei Richtungen führte. (Das Archiv ist leider nur für Listenabonnenten einsehbar.)

Die Essenz der Diskussion kann man eigentlich in einem Satz zusammenfassen: „Die GNU General Public License (GPL) wirkt nur, wenn man ein abgeleitetes Werk weitergibt.“ Die Schwierigkeit ist oft zu entscheiden, wo ein abgeleitetes Werk anfängt.

Wenn man davon ausgeht, dass KBasic selbst nur ein Interpreter ist, dann sind meine Aussagen aus dem Artikel „Installation von KBasic“ falsch. Wer KBasic unter dieser Annahme einsetzt und damit programmiert, kann den Quellcode (das ist das Wichtige daran) veröffentlichen, wie er mag. Er ist nicht an die GPL gebunden, da kein von KBasic abgeleitetes Werk entsteht. Erst, wenn ein Programmierer eine fertig erzeugte Binärdatei veröffentlichen würde, wäre er an die GPL gebunden. Da man mit der Open-Source-Version von KBasic aber gar keine Kompilate erzeugen kann und die Professional-Version nicht der GPL unterliegt, stellt sich diese Frage gar nicht.

Die ganze Aussage oben fußt wie gesagt auf der Annahme, dass KBasic nur ein Interpreter ist, aber man erinnere sich an den verlinkten FAQ-Eintrag im KBasic-Artikel (Link). Hier wird anhand einiger Beispiele (GPL-lizenzierte Perl-Module) auch gesagt, dass, wenn der Interpreter Bindungen eingeht, der Quellcode/das Skript damit der GPL unterworfen ist. Da nicht klar ist, wie KBasic arbeitet, ob es also solche Bindungen zu GPL-lizenzierten Erweiterungen eingeht (die der KBasic-Autor auch selbst geschrieben haben kann), ist auch nicht sicher, ob der Quellcode, der mit KBasic geschrieben wird, der GPL unterliegen muss. Zusätzlich hat sich bei Diskussionen herausgestellt, dass einige GPL-Nutzer die Passage aus der GPL-FAQ anzweifeln.

Die Schwierigkeit ist auch, zu entscheiden, wo KBasic-Quellcode anfängt und wo es nur „normaler“ Quellcode ist, der von anderen Interpretern interpretiert werden kann. Dies ist unter Umständen dann wichtig, wenn man ein Programm in KBasic schreibt, welches aber gar keine KBasic-Funktionalitäten nutzt.

Man kann zu dem Thema eigentlich nur festhalten, dass die rechtliche Situation bei KBasic nicht ganz klar ist. Wer die Entwicklungsumgebung dennoch nutzen möchte, sollte sich dem bewusst sein. Wer natürlich sowieso den Quellcode seiner KBasic-Programme unter der GPL vertreiben möchte, hat keinerlei Probleme.

Weitere Streitpunkte

Daneben gibt es weiterhin noch ein paar Aussagen auf der KBasic-Webseite, die Anwender verunsichern könnten. Auf der Downloadseite (Link) findet man bei der Professional-Edition für Linux den Absatz:

„Die Version für Linux ist kostenlos einsetzbar für quelloffene Software (GPL 3), wenn Sie die Quelltexte unter Lizenz der GNU GPL Version 3, wie Sie von der Free Software Foundation publiziert wird, freigeben.“

Diese Passage ist eine reguläre Nutzungsbeschränkung und nicht zu beanstanden, da die Professional-Version nicht unter der GPL vertrieben wird. Der Autor hat also jedes Recht dazu, die Nutzung (wie auch immer) einzuschränken.

Auf der Downloadseite des Quellcodes (Link) findet man aber Aussagen, die nicht korrekt sind bzw. falsch interpretiert werden können:

„If you are interested in using the source codes for other licenses or closed source commercial development, you must buy commercial licenses from KBasic Software.“

Die Aussage “closed source commercial development“ ist zweideutig, da sie sich entweder auf die kommerzielle Closed-Source-Entwicklung VON KBasic bezieht oder auf die kommerzielle Closed-Source-Entwicklung MIT KBasic. Die erste Annahme (Entwicklung von KBasic) ist okay unter folgenden Einschränkungen:

- Jemand, der KBasic weiterentwickelt, will das Endprodukt auch veröffentlichen.

- Dieser gibt den Quellcode dabei aber nicht weiter.

- Ob er damit Geld verdient (kommerziell) oder nicht, ist für die GPL ohne Belang.

Die zweite Annahme (Entwicklung mit KBasic) wäre nicht in Ordnung, da dies eine von der GPL nicht unterstützte Einschränkung wäre, die gegen den Grundsatz der freien Verwendung verstößt.

Daneben findet man auf der gleichen Seite noch folgende Aussagen:

„Only for Open Source software

Code must be distributed

You cannot start developing open source software and convert to commercial closed source software“

Hier ist - wie bereits oben - missverständlich, ob sich diese Aussagen auf die Entwicklung von oder mit KBasic beziehen. Im zweiten Fall haben diese Worte keinerlei Bedeutung oder sind zumindest von der GPL nicht mehr gedeckt.

Wenn man aber davon ausgeht, dass es sich auf die KBasic-Entwicklung selbst bezieht, beinhalten diese drei Sätze folgende Fehler:

- Aussage 1 setzt Open-Source-Software und GPL-lizenzierte Software gleich. Dabei gibt es aber auch andere Open-Source-Lizenzen, die inkompatibel zur GPL sind (Link).

- Aussage 2 ist nicht korrekt, da weiterentwickelter Code nur veröffentlicht werden muss, wenn man daraus entstandene abgeleitete Werk veröffentlicht. Die GPL enthält keinen Zwang zu einer Veröffentlichung.

- Aussage 3 ist völlig falsch, da es natürlich kein Problem ist, Version 1 einer Software als Open-Source-Software (samt freier Lizenz) zu vertreiben und mit Version 2 auf eine Closed-Source-Entwicklung umzusteigen. (Das ändert eben nur nichts daran, dass Version 1 nach wie vor Open Source ist.)

Insgesamt sind die Aussagen auf der KBasic-Webseite etwas verwirrend und tragen nicht zur Rechtssicherheit bei.

Fazit

Mit diesem Artikel wurde hoffentlich für etwas Aufklärung gesorgt, auch wenn noch viele Unklarheiten bestehen, die aber selbst erfahrene GPL-Nutzer nicht hundertprozentig sicher beantworten konnten.

Das Institut für Rechtsfragen der Freien und Open Source Software (ifrOSS) stellt das Buch „Die GPL - kommentiert und erklärt“ auf ihren Seiten zum kostenlosen Download unter einer Creative-Commons-Lizenz zur Verfügung (Link). Darin findet man sehr viele Sachverhalte und Fragen um die GNU General Public License erklärt.

Links

- http://www.freiesmagazin.de/freiesMagazin-2009-04

- http://fsfe.org/

- http://forum.ubuntuusers.de/topic/ueberzogene-kbasic-lizenz-siehe-freiesmagazin/

- https://mail.fsfeurope.org/mailman/listinfo/germany

- http://www.gnu.org/licenses/gpl-faq.html\#IfInterpreterIsGPL

- http://kbasic.de/download.html

- http://www.kbasic.com/doku.php?id=source_codes

- http://www.gnu.org/licenses/license-list.html\#GPLIncompatibleLicenses

- http://www.ifross.org/ifross_html/gpl-seite.html

| Autoreninformation |

| Dominik Wagenführ

beschäftigt sich gerne mit der Thematik um freien Lizenzen, was ihn aber nicht davor bewahrt, auch einmal bei einer Sache falsch zu liegen. Aber er ist noch nicht zu alt, um aus seinen Fehlern zu lernen. ;)

|

|

Zum Index

von Udo Lembke

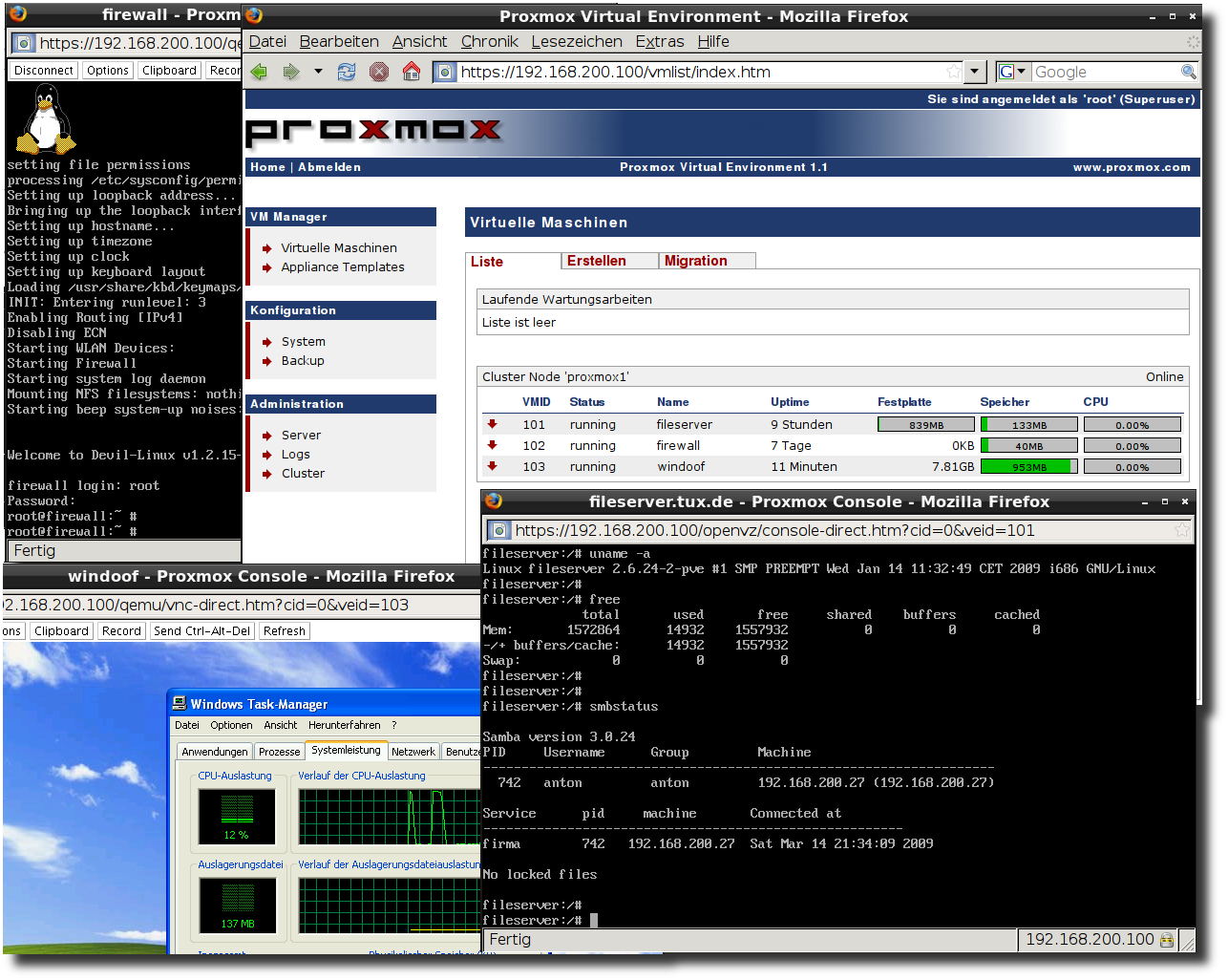

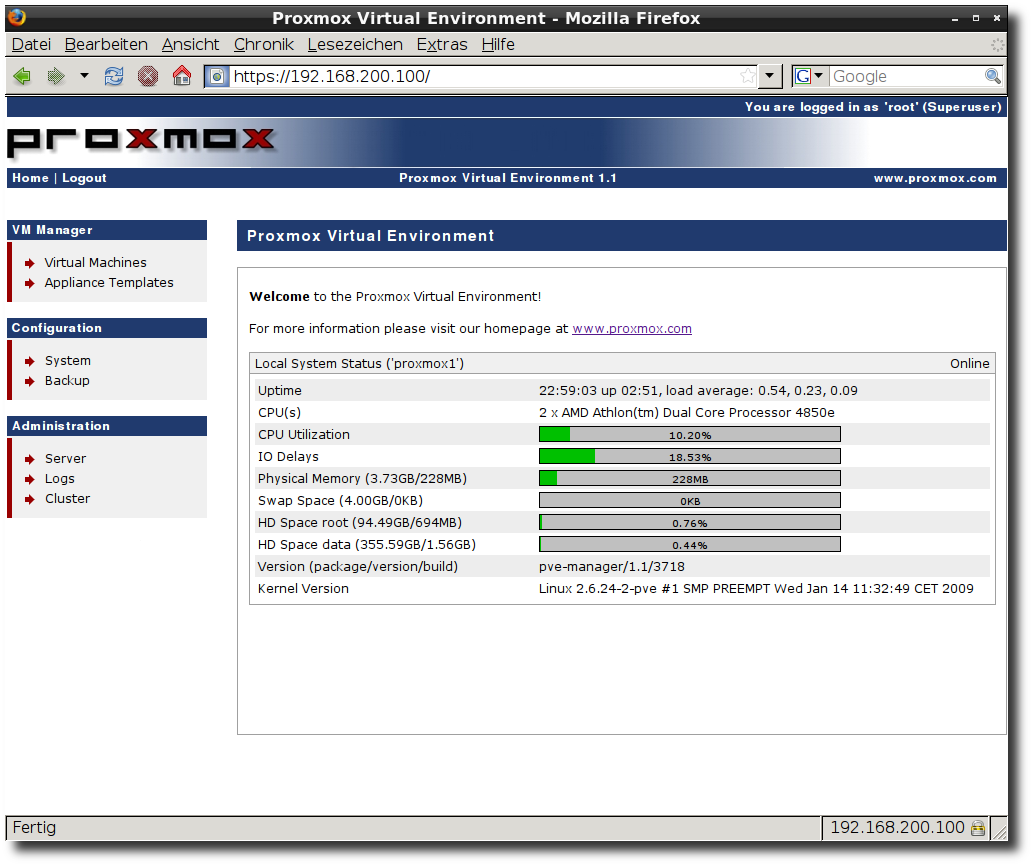

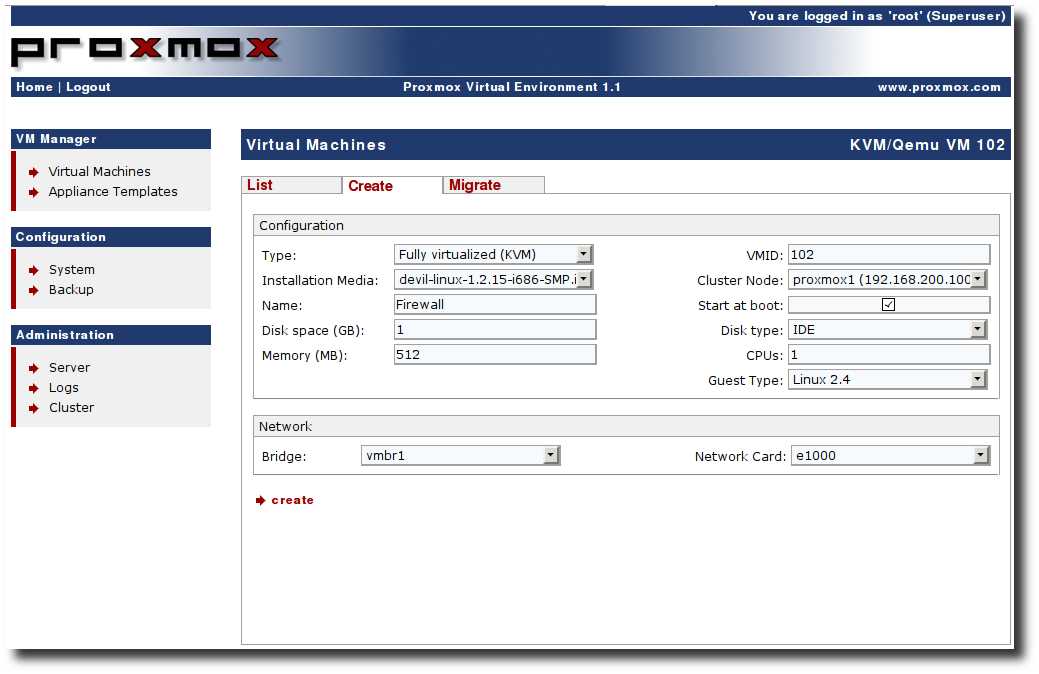

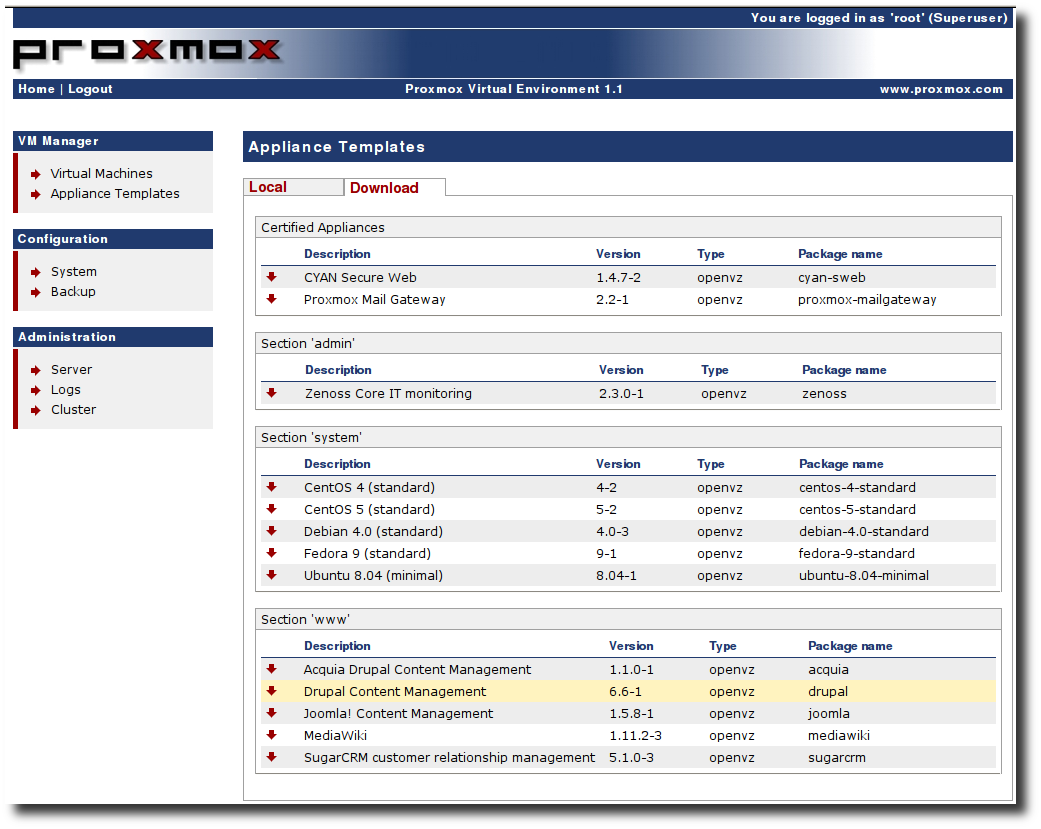

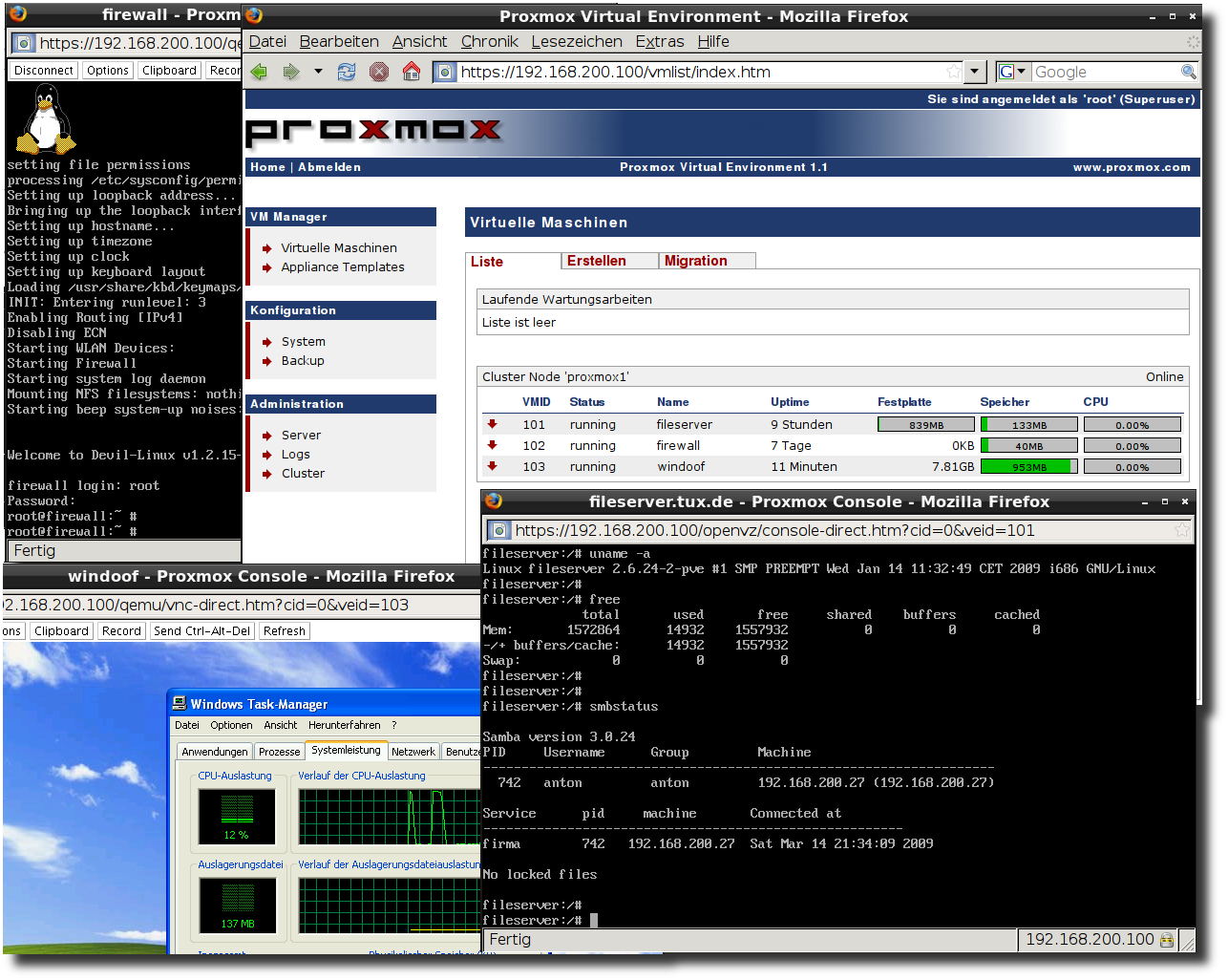

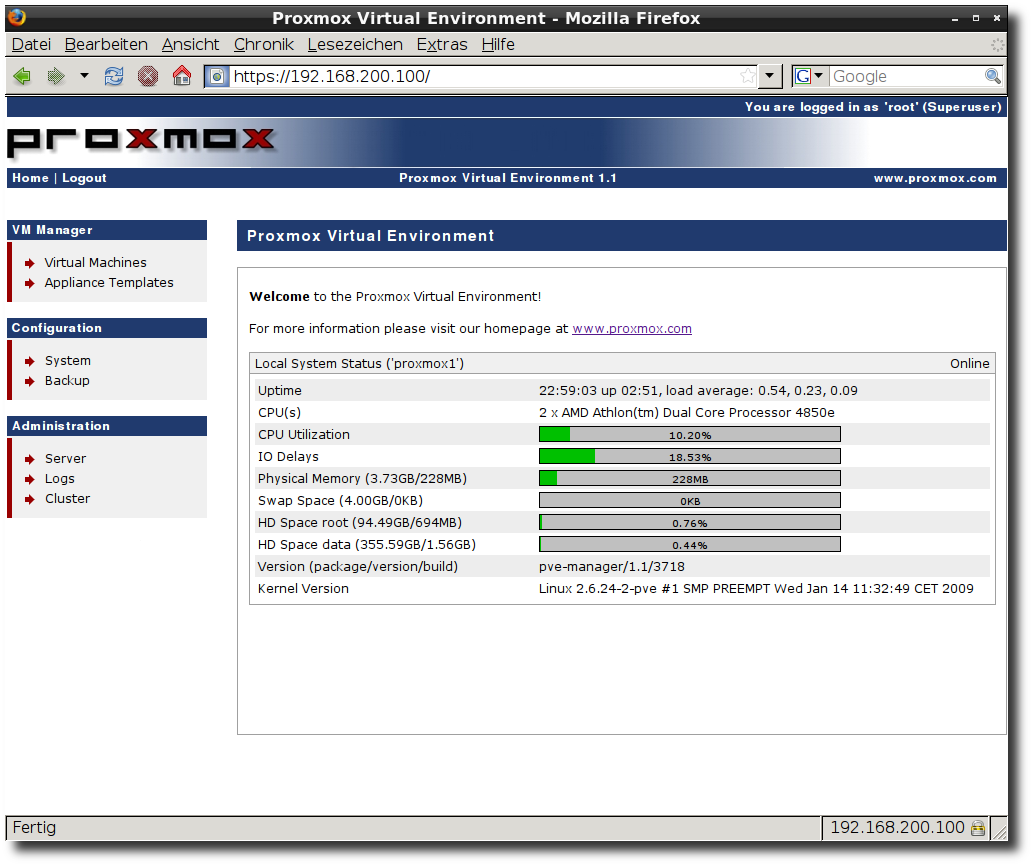

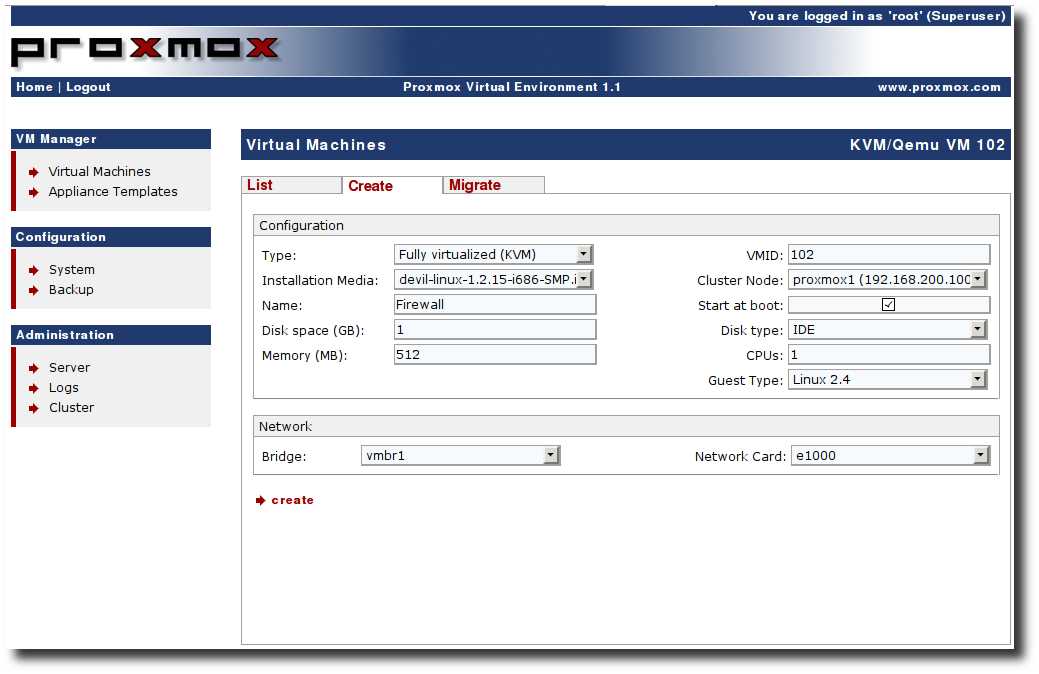

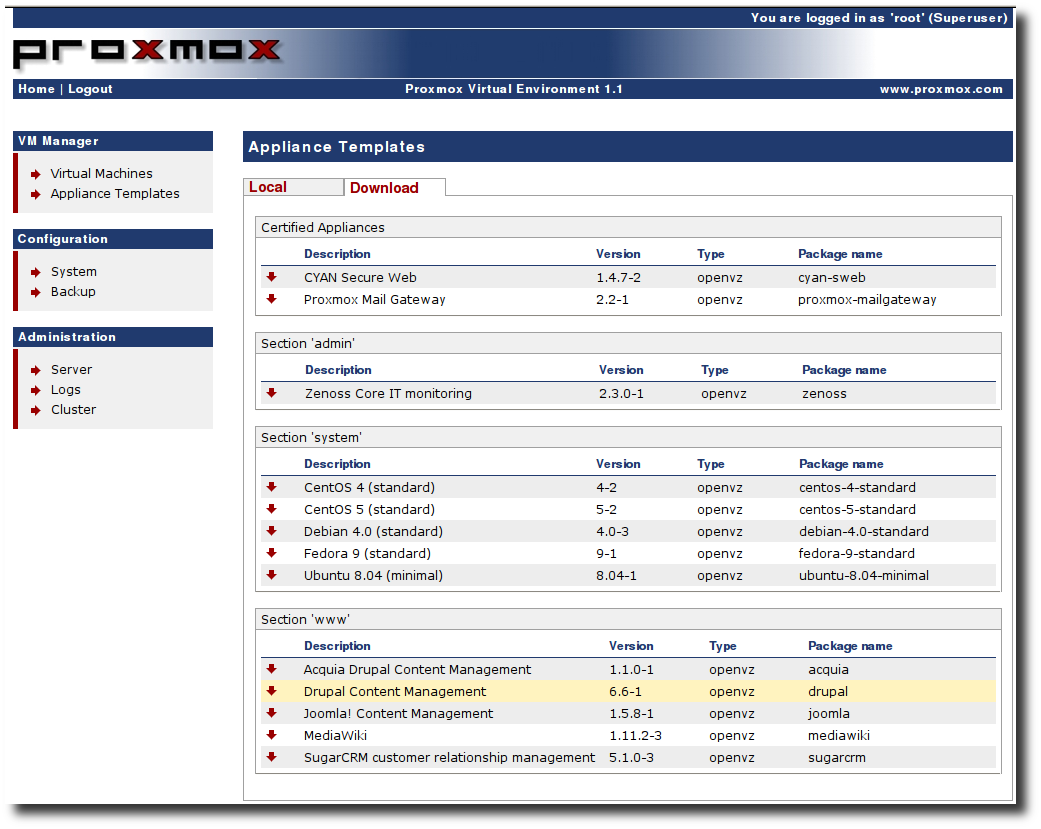

Wie können mit Open-Source-Programmen in Firmen oder zu Hause schnell virtuelle Maschinen eingerichtet gebracht werden? Dieser Bericht soll Virtualisierung mit KVM (Link) etwas beleuchten und einen gewissen Überblick verschaffen.

Einleitung

Virtualisierung: Das Gastbetriebssystem wird von der darunterliegenden Hardware „entkoppelt“ und es wird ermöglicht, dass mehrere Betriebssysteme nebeneinander ausgeführt werden, ohne sich zu beeinflussen. Dieses Modethema ist auch schon lange im Heimbereich angekommen. Beliebt ist es zu Recht, etwa weil auf diese Weise schnell und einfach neue Software ausprobiert werden kann oder das einzig wichtige Programm unter Windows XP ohne Dualboot unkompliziert läuft. Für Firmen ist außerdem die bessere Ausnutzung der physischen Server und die schnelle Wiederherstellung im Fehlerfall von hohem Interesse.

Zu Hause bei den Linux-Nutzern tummeln sich verschiedene Lösungen. Eine davon ist der VMware Player (Link) - kostenlos, aber nicht Open Source. Von Sun kommt VirtualBox (Link), das es in einer Open-Source- und in einer Closed-Source-Variante gibt. Und auch auf dem Mac gibt es eine Lösung: Dort ist das kostenpflichtige Parallels Workstation weit verbreitet.

Gemeinsam ist diesen Lösungen, dass sie volle Virtualisierung erlauben. Das heißt, dass das

Gastbetriebssystem keine Abhängigkeiten zum Wirtssystem hat. So läuft z. B. ein Windows XP in einer virtuellen Maschine auf einem Linux-Rechner. Bis auf bei VMware wird hierfür die Prozessorunterstützung benötigt (AMD-V und Intel VT). Benutzer älterer Rechner gucken in die Röhre.

Im Firmenumfeld sind diverse Virtualisierungsvarianten vetreten. Neben dem Platzhirsch VMware mit den unterschiedlichsten Produkten gibt es zum Beispiel Xen, VServer, VirtualBox, Virtuozzo, Micosoft Virtual Server und KVM (Kernel Virtual Machine) - wobei die Liste nicht vollständig ist. Fast so vielfältig wie die Lösungen ist die Art, wie die Betriebssysteme virtualisiert werden. Neben der bereits beschriebenen „Vollen Virtualisierung“, gibt es chroot-Umgebungen (z. B. VServer), Paravirtualisierung (z. B. Xen) sowie eine teilweise Emulation/Optimierung, wie es VMware macht.

KVM ist unter den freien Varianten auf der Überholspur, weil es mehrere Vorteile hat: Es ist seit 2.6.20 im offiziellen Linux-Kernel und somit in jeder neuen Kernelversion enthalten. Xen hat hier ganz klar das Nachsehen, denn für stabile Konfigurationen ist ein 2.6.18er Kernel Voraussetzung - es gibt allerdings auch Eigenanpassungen verschiedener Distributionen. Weiterhin ist Xen, zumindest für den Einsteiger, etwas sperrig.

KVM ist rein zeilenorientiert (ein Beispiel folgt), aber es werden immer mehr Lösungen entwickelt, die eine grafische Administration ermöglichen. Hierbei sind besonders der virt-manager (Link) und ovirt (Link) zu nennen, die beide auf libvirt (Link) aufsetzen und

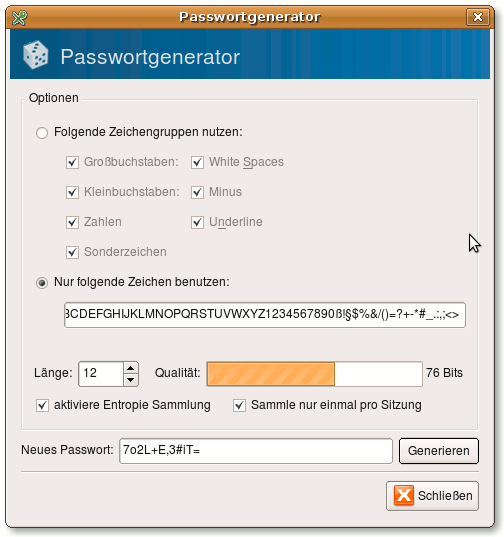

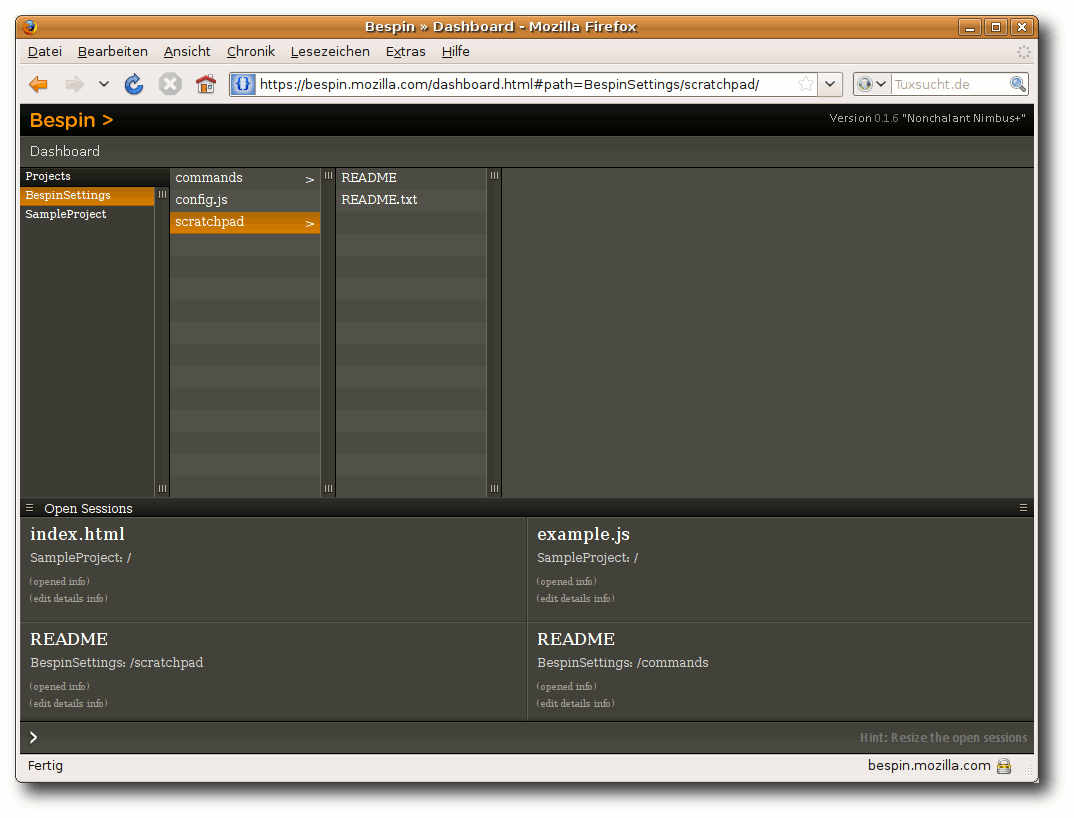

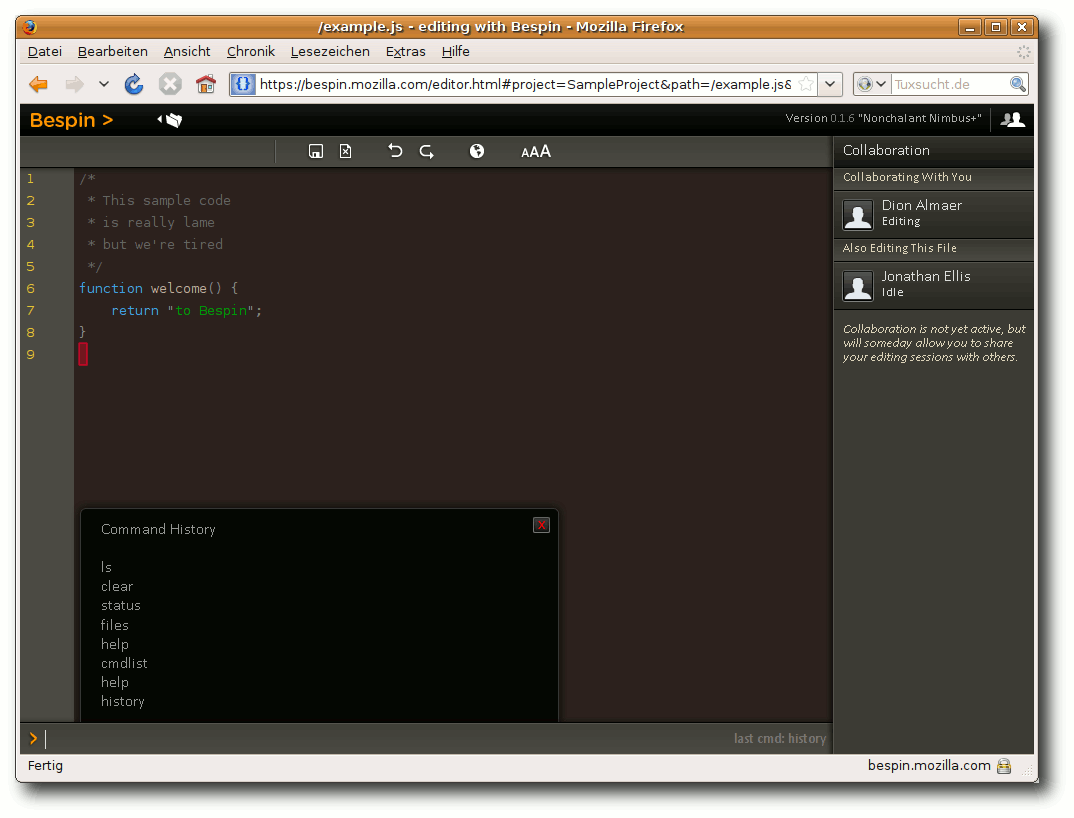

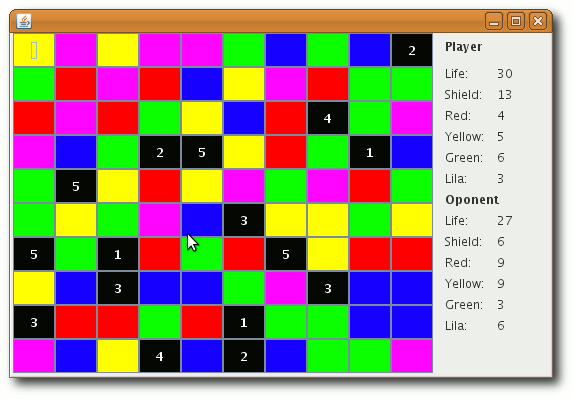

von Red Hat aktiv weiterentwickelt werden. Red Hat hat auch 2008 die Firma Qumranet, die KVM entwickelt hat, gekauft. Durch das Aufsetzen auf libvirt wird neben KVM auch Xen unterstützt.